Årets första skadliga kod till Mac upptäckt

Det är företaget Malwarebytes som upptäckt den första skadliga koden till macOS (tidigare Mac OS X). Det är en bakdörr som går under namnet OSX.Backdoor.Quimitchin

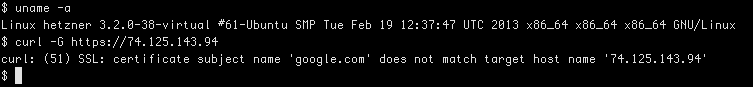

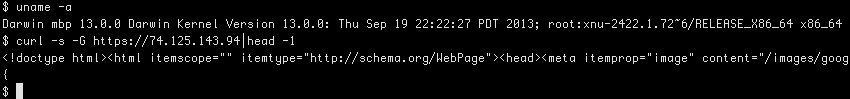

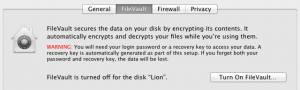

Denna skadlig kod har identifierats hos biomedicinska forskningsanläggningar och har troligtvis utvecklas runt 2013-2014. Även så misstänker Malwarebytes att det finns en Windows-version av denna skadlig kod eftersom VirusTotal har identifierat Windows-binärer som pratar med samma C&C-server (Command and Control):

99.153.29.240 eidk.hopto.org

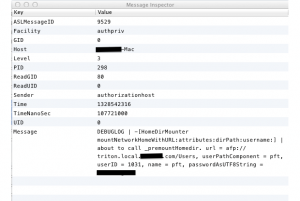

I övrigt använder den skadliga koden de klassiska tricken som att skriva ut en uppstartsfil för exekvering till ~/Library/LaunchAgents/com.client.client.plist

Även skrivs ett antal filer ner till disk som är skrivna i Java samt Perl. Dessa filer innehåller i sin tur kommandon för både Linux och macOS såsom xwd och macOS motsvarighet screencapture.

Nu har även Apple lagt in denna skadlig kod i det inbyggda antivirus-programmet Gatekeeper till macOS. Apple kallar denna skadliga kod för Fruitfly.

Det är i dagsläget oklart hur denna skadliga kod sprids.

IOC:er att titta efter (indicators of compromise)

SHA256: 94cc470c0fdd60570e58682aa7619d665eb710e3407d1f9685b7b00bf26f9647 SHA256: 694b15d69264062e82d43e8ddb4a5efe4435574f8d91e29523c4298894b70c26

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

SHA256: b556c04c768d57af104716386fe4f23b01aa9d707cbc60385895e2b4fc08c9b0

SHA256: bbbf73741078d1e74ab7281189b13f13b50308cf03d3df34bc9f6a90065a4a55

Igår så släppte Apple en stor mängd med säkerhetsuppdateringar. Vissa av dessa uppdateringar åtgärder sårbarheter som innebär att en antagonist kan exekvera kod över nätverket, eller ”An attacker in a privileged network position” som Apple skriver.

Igår så släppte Apple en stor mängd med säkerhetsuppdateringar. Vissa av dessa uppdateringar åtgärder sårbarheter som innebär att en antagonist kan exekvera kod över nätverket, eller ”An attacker in a privileged network position” som Apple skriver.