Ny sårbarhet i IPSec

En ny sårbarhet har uppdagats som gör det möjligt att beräkna IPSec PSK-nycklar offline. Detta gäller både IKEv1 och IKEv2 samt main mode. Aggressive mode har sedan tidigare varit känt att det går att utföra offline forceringsattacker mot, och till viss del även main mode.

Då sårbarheten återfinnes i IKE-standarden så drabbas troligtvis samtliga leverantörer och följande CVE:er har blivit utfärdade än så länge:

- Cisco – CVE-2018-0131

- Huawei – CVE-2017-17305

- ZyXEL – CVE-2018-9129

- Clavister – CVE-2018-8753

- Själva attacken har CVE-2018-5389

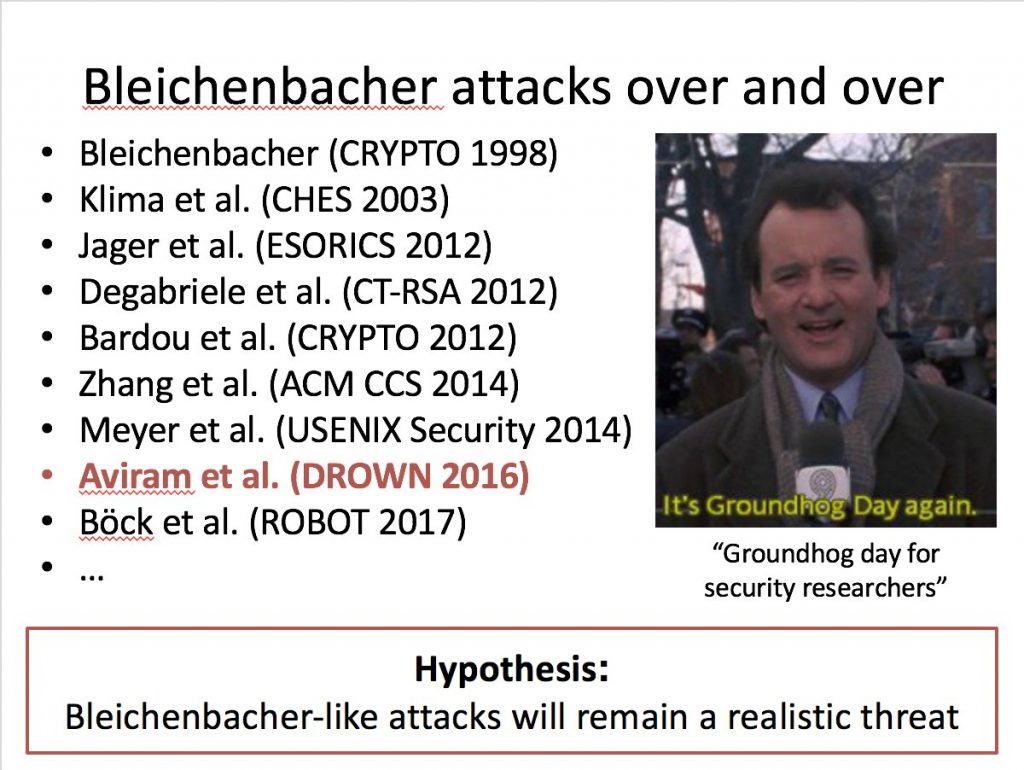

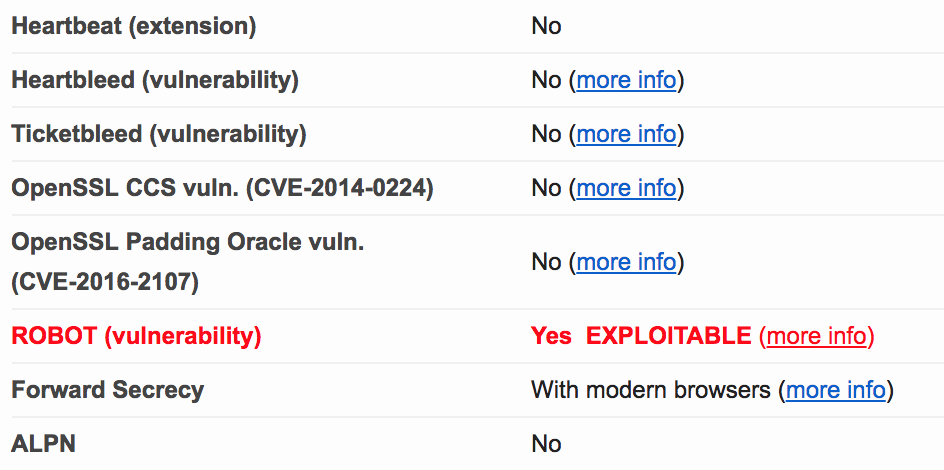

Attacken nyttjar Bleichenbachers attack och har och göra med hur RSA nonces används för autentisering och upptäcktes av Martin Grothe, Joerg Schwenk och Dennis Felsch.

Rekommendationen från teamet som identifierade sårbarheten är att patcha dina enheter samt om du måste använda PSK (pre-shared key) är att använda minst 19 slumpmässiga tecken som inte återfinnes i någon ordlista. Givetvis är certifikatbaserad inloggning säkrast när det gäller IPSEC.

Här nedan kan du ladda hem forskningsrapporten som presenterar attacken under USENIX konferensen: