Ny brist i WinRAR utnyttjas av minst två hotaktörer

Det har identifierats en path-traversal-sårbarhet i WinRAR som ha fått CVE‑2025‑8088. Gäller Windows-versioner av WinRAR före 7.13. Genom att utnyttja funktionen för alternativa dataströmmar (ADS) kan angripare inkludera skadlig kod i .rar-arkiv som vid extraktion placeras i oavsedd katalog, såsom Start-mappen i Windows, vilket resulterar i automatisk uppstart av malware efter inloggning. NIST anger att denna sårbarhet möjliggör godtycklig kodexekvering och påverkar WinRAR-verktyg inklusive komponenten UnRAR.dll och cli-versioner.

Antivirus-företaget ESET upptäckte tidigt utnyttjandet av zero-day sårbarheten i juli 2025. Mellan 18 och 21 juli skickades målinriktade spear phishing-mejl till företag inom finans-sektor, tillverkning, försvar och logistik främst i Europa och Kanada. Rar-arkivfilerna var presenterade som jobbcv:n men innehöll dolda skadliga ADS-filer som i sin tur distribuerade DLL- och LNK-filer, samt installerade bakdörrar i samband med autostart. De skadliga komponenterna inkluderade SnipBot‑variant, RustyClaw och Mythic Agent, ofta kopplade till den rysk‑allierade hackergruppen RomCom (även kallad Storm‑0978, UNC2596 med flera). Hackergruppen anses ha stark teknisk kapacitet och ett geopolitisk driv som innefattar spioneri och cyberbrottslighet.

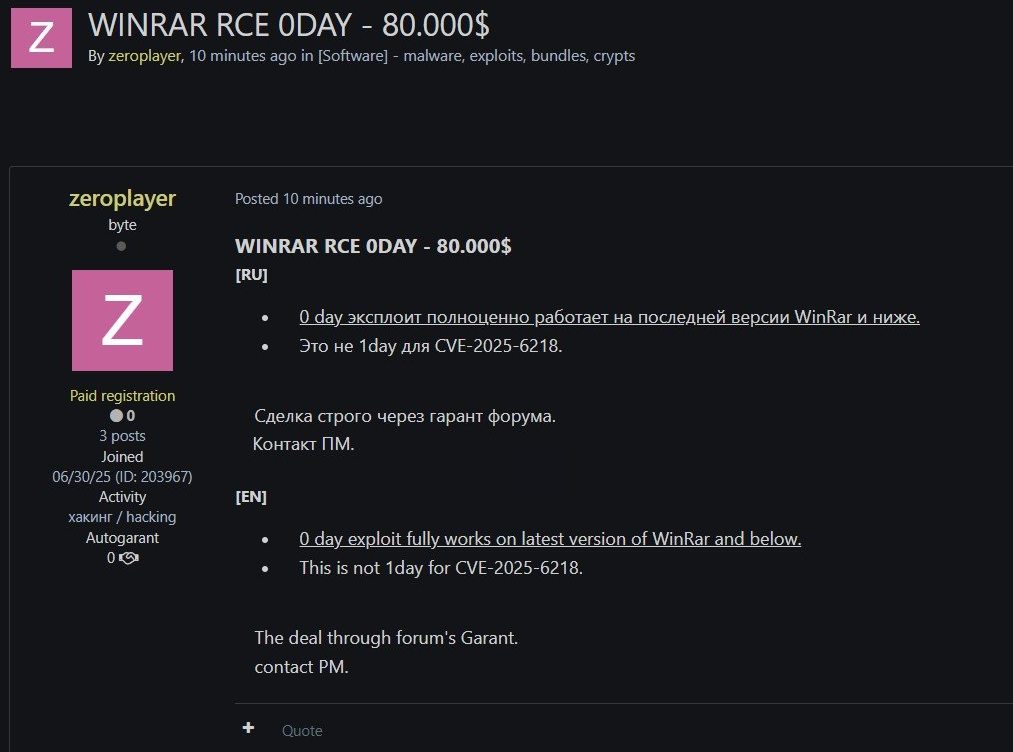

Utöver RomCom har även en annan aktör kallad Paper Werewolf, enligt BI.ZONE, använt samma sårbarhet mot mål inom Ryssland. Båda grupperna kan ha fått tillgång till exploiten via ett nätforum där den låg ute till salu för cirka 762000 SEK i slutet av juni:

Sårbarheten har fått hög allvarlighetsgrad, med CVSS-värde hela på 8,4. WinRAR släppte en säkerhetskorrigering i version 7.13 den 30 juli 2025 efter omedelbar kontakt från ESET, men eftersom programmet saknar automatisk uppdatering måste användare manuellt installera den nya versionen.

Kanske dags för WinRAR att börja med någon annan form av licensmodell som inkluderar automatiska uppgraderingar 😆

Här har ESET samlat ett antal IoC:er gällande RomCom: