Såbarhet i CrushFTP utnyttjas aktivt

Under juli månad började en allvarlig sårbarhet i filöverföringsservern CrushFTP att aktivt utnyttjas på internet. CrushFTP är en kommersiell, Java-baserad produkt som används av företag och myndigheter för säker filhantering och stöder bland annat FTP, SFTP, FTPS och HTTPS.

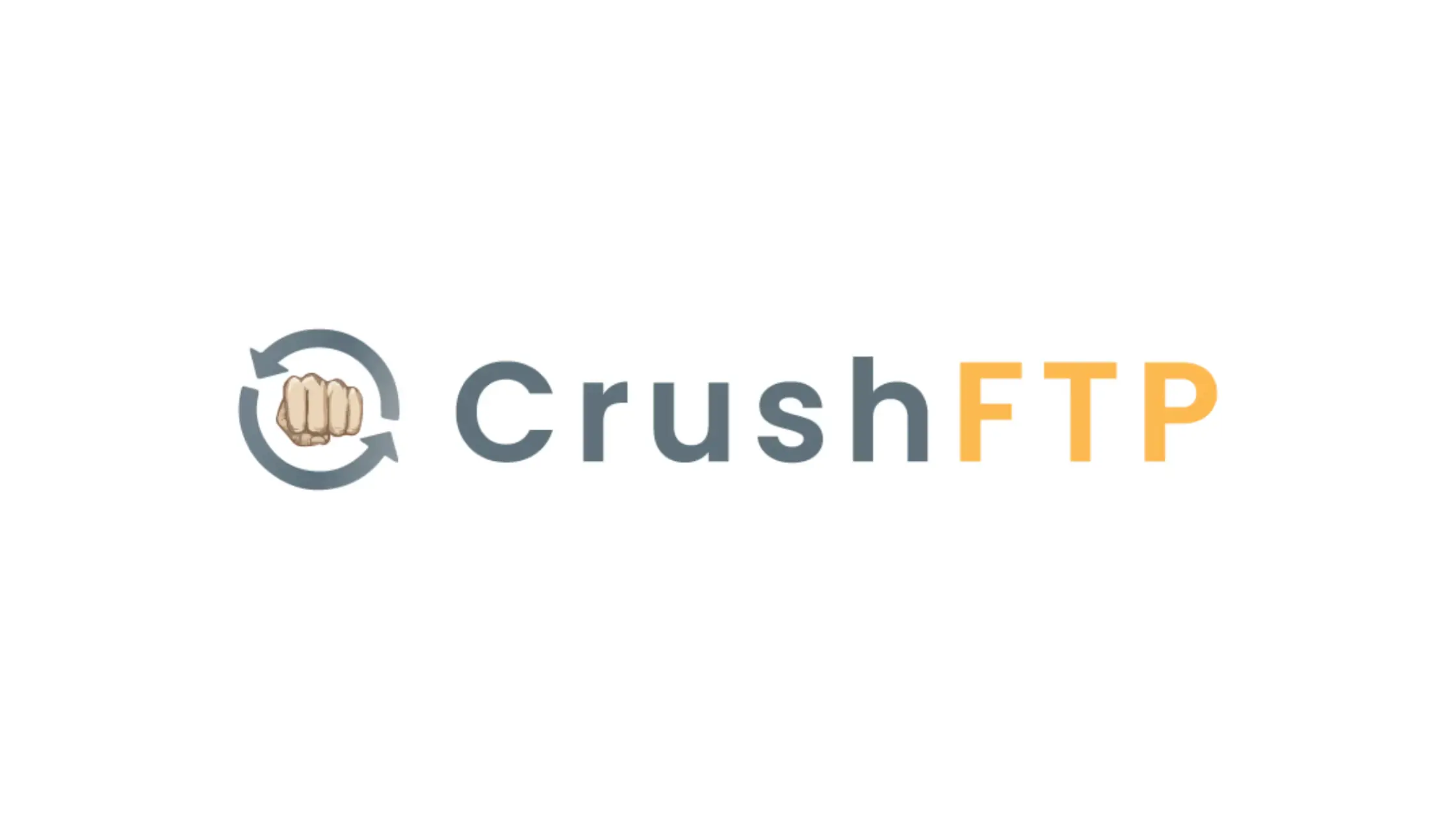

Enligt sökverktyget FOFA finns minst 30 000 instanser av CrushFTP exponerade mot internet. Bedömningen är att sårbarheten utnyttjats under större delen av juli. Den 22 juli såldes en exploit på kriminella forum, samma dag som bristen hamnade på CISA:s Known Exploited Vulnerabilities (KEV)-lista.

Sårbarheten har fått beteckningen CVE-2025-54309 och återfinns i funktionaliteten Applicability Statement 2 (AS2). Säkerhetsföretagen WatchTowr och Reliaquest har analyserat problemet närmare.

Skärmdump från hackerforum där sårbarheten var till salu:

Påverkade versioner

- CrushFTP 10: alla versioner under 10.8.5

- CrushFTP 11: alla versioner under 11.3.4_23

Rekommenderade åtgärder

Organisationer som använder CrushFTP bör omgående:

- Uppdatera till en säker version

- Säkerställa att instanser inte är onödigt exponerade mot internet

- Granska loggar för misstänkt aktivitet

- Kontrollera nya konton och inloggningar

- Använd CrushFTP DMZ

För några dagar sedan så enades ett 41 länder om att uppdatera The Wassenaar Arrangemanget (WA) som begränsar vad som får exporteras från de länder som skrivit under avtalet.

För några dagar sedan så enades ett 41 länder om att uppdatera The Wassenaar Arrangemanget (WA) som begränsar vad som får exporteras från de länder som skrivit under avtalet.