Storbritannien satsar på honeypots

Trodde du att honeypots var ute? Då har du fel. Iallafall om man får tro brittiska cybersäkerhetscentret

NCSC (National Cyber Security Centre). NCSC satsar nu på att driftsätta ett stort antal olika honeyspots såsom följande:

- Honeypots med hög och låg interaktion – Både på interna och och externa-nätverk inom organisationer i Storbritannien. Även kommer dessa driftsättas i molnmiljöer

- Honeytokens – Unika siffror och tokens som ej ska röras eller förekomma i nätverk

- Breadcrumbs – Ledtrådar som lurar en antagonist att logga in på system exempelvis

Att detta är en stor satsning kan man utläsa utifrån de siffror nedan på antalet instanser och tokens som minimum kommer att användas:

- 5 000 instanser på det brittiska internet av låg- och höginteraktionslösningar över IPv4 och IPv6

- 20 000 instanser inom interna nätverk av låginteraktionslösningar

- 200 000 tillgångar inom molnmiljöer av låginteraktionslösningar

- 2 000 000 distribuerade tokens

Målsättningen med dessa installationer och tokens är att svara på tre huvudfrågor:

- Hur effektiva är implementationerna när det gäller att upptäcka dolda säkerhetsintrång inom organisationers system?

- Hur effektiva är implementationerna när det gäller att kontinuerligt upptäcka nya säkerhetsintrång av hotaktörer?

- Påverkar vetskapen om att sådana teknologier finns på nationell nivå det observerbara beteendet hos hotaktörer?

Synnerligen intressant satsning. Vi får hoppas att länder såsom Sverige tar efter och genomför liknande satsningar, kanske något för svenska NCSC?

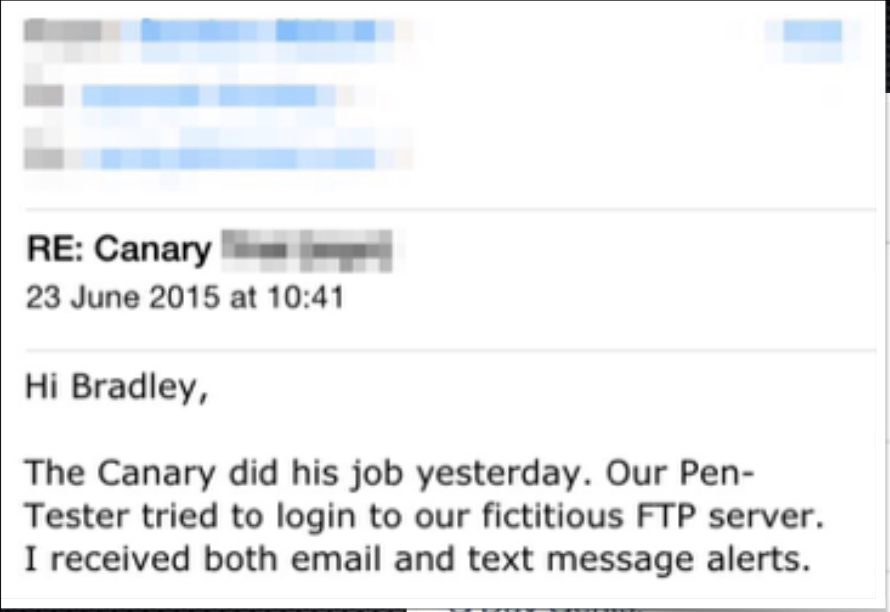

Läs även mitt blogginlägg från 2015 då jag skrev om kanariefåglar inom cybersäkerhet.

Likheter finnes även med det som förr kallades för

Likheter finnes även med det som förr kallades för