Så tar sig angripare förbi multifaktorautentisering

En relativt ny metod för angripare att ta sig in i IT-system kallas för MFA-spamming (multifaktorautentisering). Dvs angriparna skickar förfrågningar om och om igen tills personen som använder MFA-appen till slut blir less och godkänner inloggningen. Som metod för MFA används vanligtvis SMS, OTP via app eller push-notifieringar. När hackergruppen LAPSUS$ angrep bl.a. Okta som jag tidigare skrivit om så tog dom sig in med just denna metod.

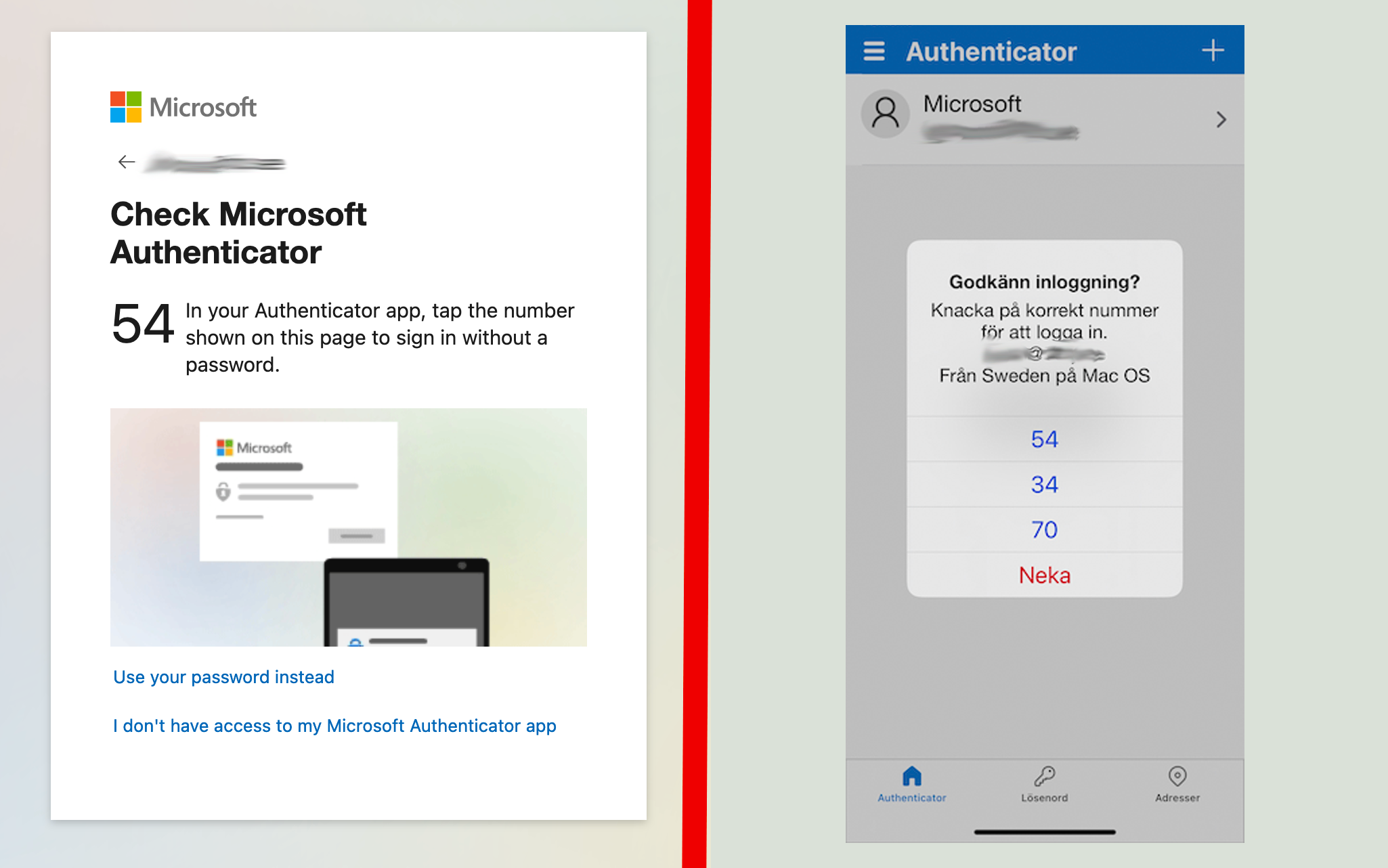

Metoden har observerats av Mandiant i tidigare rapporter och bl.a. så har ryska hackergrupper använt denna metod i några år. En av leverantörerna, Microsoft har nu infört så att man även kan matcha ett nummer i appen med det som visas på skärmen vid inloggning.

Här är en skärmdump på hur det ser ut vid inloggning via webbläsaren på desktop och det meddelande som dyker upp i Microsoft Authenticator-appen:

Använder du Microsoft Sentinel så kan följande KQL-frågor vara av intresse från reprise99:

- Detect MFA registration followed by Self Service Password Reset(SSPR)

- Detect MFA changes from Unknown IP

- Detect when a user denies MFA several times within a single sign-in attempt and then completes MFA

Glöm inte heller att slå på Require number matching (preview) i Azure AD portalen. Attacken går även under namnet MFA fatigue attacks, vilket på svenska blir något i stil med MFA-utmattningsattack.

Observera även att denna attack används tillsammans med credential stuffing där läckta eller stulna kombinationer med användarnamn/lösenord används.