OS X Yosemite krypterar hårddisken

Den som väljer att genomföra en nyinstallation av Apples senaste operativsystem OS X Yosemite får ett standardval som väljer att hårddisken kommer att krypteras.

Ända sedan OS X Lion har Apples haft stöd för hårddisk-kryptering och väljer nu att ta detta standardval (innan Lion så fanns ej stöd för att kryptera hela hårddisken).

För den som är intresserad av de mer tekniska detaljerna så använder Apple nyckelgenereringsfunktionen PBKDF2-HMAC-SHA-1 med 250000 iterationer. Så om du vill testa att forcera lösenord så klarar en dator cirka 100 försök i sekunden. Och krypteringen sker med hjälp av XTS AES 128 samt nyckel på 256 bitar.

Och vill du använda John the Ripper för lösenordsknäckning så hittar du dmg2john här.

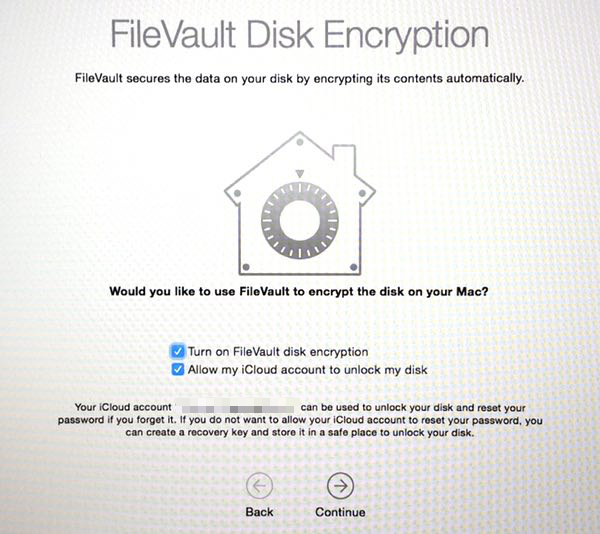

Skärdump på hur det ser ut när du installerar:

Den som är paranoid bör även kryssa ur den nedre rutan. Du kan även läsa en guide om FileVault från Apple här:

Den som är paranoid bör även kryssa ur den nedre rutan. Du kan även läsa en guide om FileVault från Apple här:

använder AES256-bitarskryptering för kryptering av backup-filer från telefonen men dock så används enbart en interation av lösenordet vilket gör det lättknäckt.

använder AES256-bitarskryptering för kryptering av backup-filer från telefonen men dock så används enbart en interation av lösenordet vilket gör det lättknäckt.