Testa lösenord med THC Hydra v8.2

Hydra tillsammans med ncrack och medusa är ett av de mer populära verktygen för att fjärrmässigt testa lösenord, exempelvis över Internet. Hydras första version kom ut 2001 och grundades av van Hauser från hacker-gruppen THC (The Hacker’s Choice).

Hydra tillsammans med ncrack och medusa är ett av de mer populära verktygen för att fjärrmässigt testa lösenord, exempelvis över Internet. Hydras första version kom ut 2001 och grundades av van Hauser från hacker-gruppen THC (The Hacker’s Choice).

Denna nya version som nyss släpptes heter v8.2 och har stöd för bl.a. TLS SNI vilket gör det möjligt att skicka med domännamn i TLS/SSL-förbindelser. Något som alla moderna webbläsare gör i dagsläget, så inte ett SSL-certifikat behövs per IP-adress.

Test av Hydra 8.2

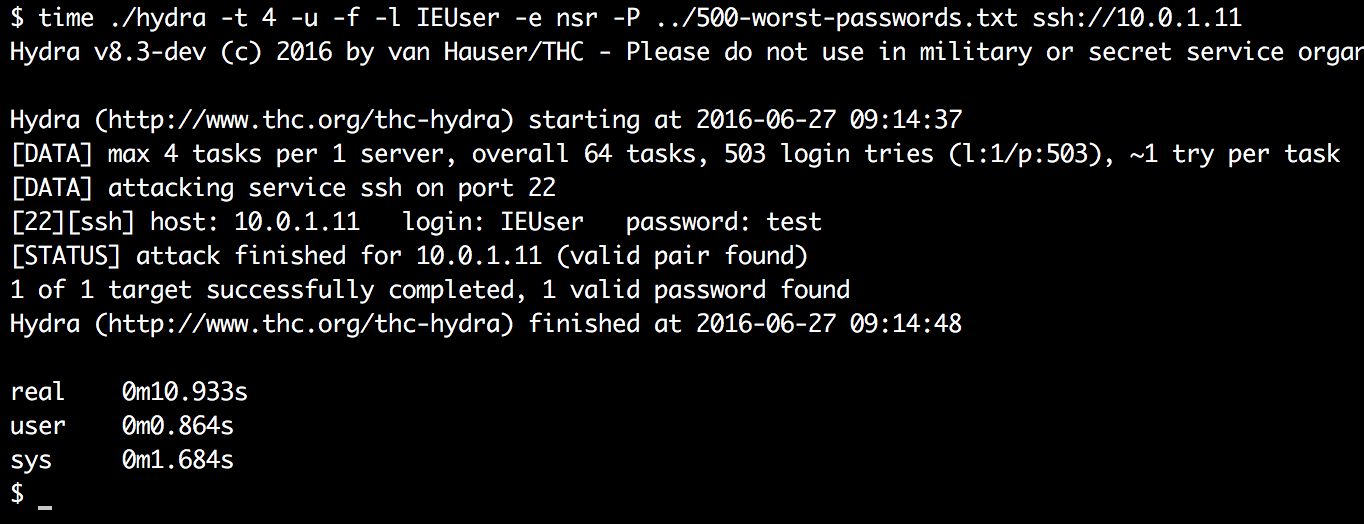

Vi laddar hem den senaste versionen 8.3-dev från Github och testar att forcera lösenordet till användaren IEUser via ssh:

Observera att hydra är beroenden av en mängd tredjepartsbiblioteket såsom openssl, libssh och zlib. Din kompilering kan lyckas men när du ska testa något protokoll så kan du få ett meddelande att den modulen inte finns inkompilerad.

När jag testar med Remote Desktop (RDP-modulen) så lyckas inte Hydra identifiera rätt lösenord konstigt nog. Enbart crowbar lyckas med detta, och medusa som följer med Kali Linux har inte rdp.mod (RDP modulen) med som standard.

Hela listan med protokoll som stöds är:

Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.