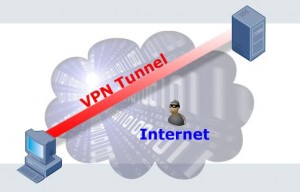

VPN Tunnel

VPN Tunnel är en benämning på där en klient kopplar upp sig krypterat eller okrypterat mot en server. VPN står för Virtual Private Network (virtuellt privat nätverk).

VPN Tunnel är en benämning på där en klient kopplar upp sig krypterat eller okrypterat mot en server. VPN står för Virtual Private Network (virtuellt privat nätverk).

En vanlig mjukvara för att skapa en VPN-Tunnel är OpenVPN som är gratis och finns till Linux, Windows samt OS X.

Vanliga protokoll är IP Sec eller SSL/TLS som transportprotkoll. Några av de svenska tjänster som tillhandahåller VPN-tunnlar är:

- Relakks

- VPNTunnel.se

- Anonine

- PrivatVPN.se

Har du någon erfarenhet av ovan tjänster? Lämna gärna en kommentar med dina erfarenheter.

Detta är ett inlägg i en serie där vi förklarar grundläggande begrepp inom kryptering och IT-säkerhet.

Tavis Ormandy som jobbar på Google med säkerhet har identifierat en allvarlig säkerhetsbrist i OpenSSL-funktionen asn1_d2i_read_bio. Som funktionsnamnet antyder så används den för läsning av ASN1-information, och inte konstigt att sårbarheter identifieras i denna typ av funktioner då

Tavis Ormandy som jobbar på Google med säkerhet har identifierat en allvarlig säkerhetsbrist i OpenSSL-funktionen asn1_d2i_read_bio. Som funktionsnamnet antyder så används den för läsning av ASN1-information, och inte konstigt att sårbarheter identifieras i denna typ av funktioner då

De smarta utvecklarna i Google Chrome teamet har skickat in en draft till IETF som beskriver en metod att snabba upp surfandet på krypterade https-sidor med hjälp av modifiering i SSL/TLS-protokollet.

De smarta utvecklarna i Google Chrome teamet har skickat in en draft till IETF som beskriver en metod att snabba upp surfandet på krypterade https-sidor med hjälp av modifiering i SSL/TLS-protokollet.