FBI skickar ut flash gällande Hive ransomware

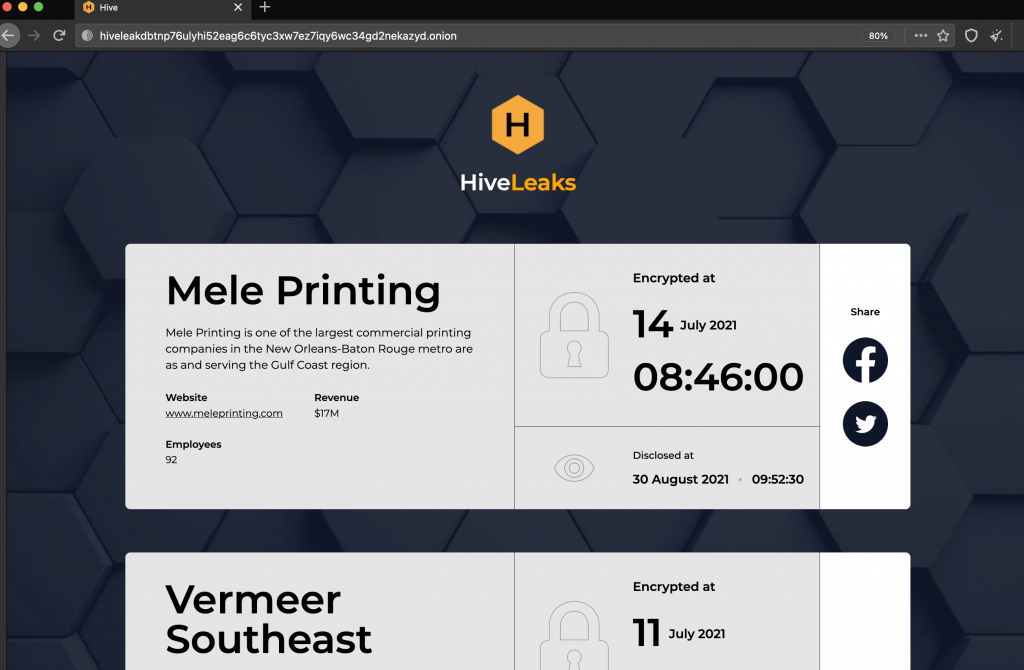

Amerikanska myndigheten FBI skickade ut ett flash-meddelande gällande grupperingen Hive ransomware. Grupperingen använder främst phishing och exponerade RDP-tjänster för att ta sig in i nätverk och sedan kryptera data och utpressa målen. Gällande utpressningen så har grupperingen en webbsajt på Tor-nätverket vid namn HiveLeaks.

På HiveLeaks tor-sajt hittar jag mängder av företag som utpressas av grupperingen:

Den skadliga koden som exekveras i systemen hos offren innehåller delar för att stänga av antivirus-mjukvara samt förhindra eventuell backup.

Vad också är intressant är att grupperingen använder legitima mjukvaror som troligtvis redan finns inom Er organisation, FBI skriver:

Some of these indicators might appear as applications within your enterprise supporting legitimate purposes; however, these applications can be used by threat actors to aid in further malicious exploration of your enterprise.

När det gäller åtgärder för att försvåra för dessa grupperingar så rekommenderar FBI:

- Se till att backup verkligen är offline och har ni har backup + testar backupen

- Använd tvåfaktorsautentisering

- Övervaka externa anslutningar såsom VPN efter suspekta logins

- Håll datorer, enheter och servrar uppdaterade med säkerhetspatchar och nya antivirus-regler

- Följ sajter såsom StopRansomware.org

Och om du drabbas av ett intrång så genomför följande:

- Isolera systemet och stäng av all kommunikation såsom bluetooth, wifi, ethernet osv

- Stäng av infekterade system och andra anslutna system. Om krypteringen inte blivit färdig så finns det möjlighet för återställning

- Säkra eventuella backuper så de ej raderas. Sök igenom dessa efter skadlig kod innan återställning.

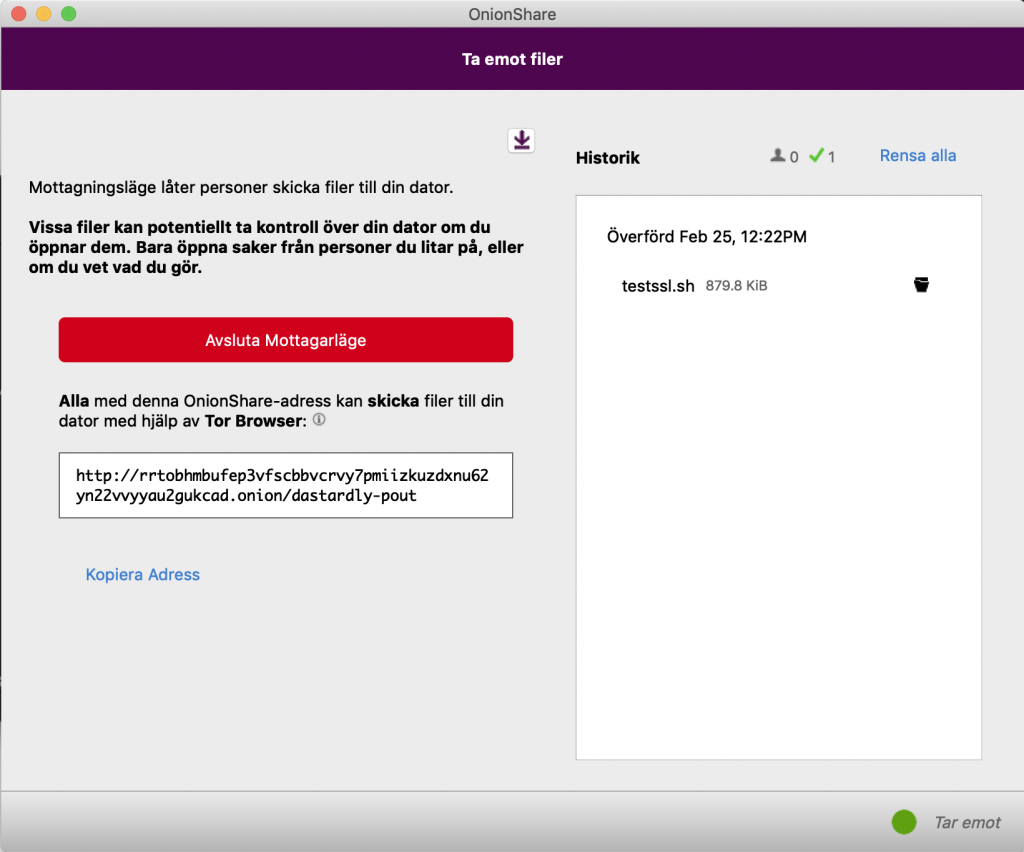

Rapporten från FBI innehåller även en del IOC:er samt att antagonisterna använder tjänster för anonym fildelning för att exfiltrera information. Listan är enligt följande:

| https://anonfiles.com |

| https://mega.nz |

| https://send.exploit.in |

| https://ufile.io |

| https://www.sendspace.com |

Här kan du ladda hem rapporten som PDF: