Två nya attacker mot Tor

Två nya attacker mot Tor har uppdagats. Den ena upptäcktes genom att en person sökte aktivt efter noder som ändrade .EXE-bnärer och efter att undersökt 1110 noder så identifierades en Exit-nod. Denna nod återfanns i ryssland och modifierade nedladdade binärer på så sätt som beskrivs i denna rapport och la till skadlig kod. Modifieringen kan även ha genomförts uppåt i flödet från exit-noden såsom en ISP. Denna skadliga kod har fått namnet OnionDuke och har analyserats av F-Secure.

Just denna typ av attack demonstrerades på IT-säkerhetskonferensen DerbyCon tidigare i år och har implementerarats i verktyget BDFProxy. Det finns nu ett verktyg som automatiskt kontrollerar om exit-noder modifierar nedladdade filer vid namn patchingCheck.py, men denna kontroll är dock inte helt pålitlig då den enbart kontrollerar de binärer som användaren själv anger.

För att skydda sig bör binärer laddas hem via https och signaturer verifieras.

Trafikanalys

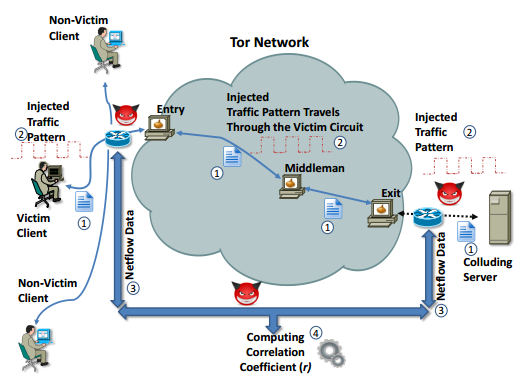

Den andra attacken använder NetFlow-data som kan samlas in i routrar och sedan används denna data vid ingång samt ugång för att para ihop en anslutning. Denna attack har 81% chans att lyckas uppger forskarna. Att denna attack går att utför är dock inte speciellt häpnandsväckande eftersom Tor sedan länge framför att Tor ej skyddar mot trafikanalys.

Det finns lite olika sätt att förmildra denna typ av attack såsom slumpmässiga fördröjningar och tillsättning av extradata. Troligtvis kan ScrambleSuite försvåra denna trafikanalys.

Båda attackerna kan leda till att användarens identitet röjs. Att dessa attacker publicerats bidrar till att Tor blir säkrare att använda.

Här kan du ladda hem forskningsrapporten:

genom att analysera den bitström som talkodaren (codec) som IP-telefoniprotokollet använder sig av.

genom att analysera den bitström som talkodaren (codec) som IP-telefoniprotokollet använder sig av.