WPA2 har blivit knäckt: KRACK

Denna artikel uppdateras löpande.

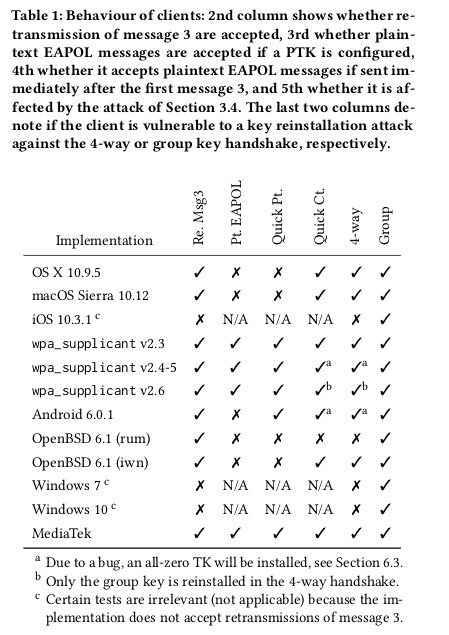

Uppdatering 4: Följande bild från forskningsrapporten sammanfattar attackerna mot klienter, ej AP:s (accesspunkter):

Uppdatering 3: Nu finns om forskningsrapporten om KRACK ute. Här kan du ladda hem den (pdf). Se även webbsidan krackattacks.com som nu ligger uppe

Uppdatering 2: US-CERT gått ut med följande förhandsinformation:

US-CERT has become aware of several key management vulnerabilities in the 4-way handshake of the Wi-Fi Protected Access II (WPA2) security protocol. The impact of exploiting these vulnerabilities includes decryption, packet replay, TCP connection hijacking, HTTP content injection, and others. Note that as protocol-level issues, most or all correct implementations of the standard will be affected. The CERT/CC and the reporting researcher KU Leuven, will be publicly disclosing these vulnerabilities on 16 October 2017.

En domän samt webbsida finns delvis uppe på https://www.krackattacks.com/ skärmdump från huvuden:

Uppdatering 1: Tillverkare såsom MikroTik och Ubiquiti (beta) har släppt uppdateringar. Kommentar från MikroTik:

It is important to note that the vulnerability is discovered in the protocol itself, so even a correct implementation is affected.

Vi har fått förhandsinformation om att en forskningsrapport kommer att släppas imorgon måndag gällande att en minst en vital del av WPA2 har blivit knäckt.

Forskningen kommer att presenteras i en presentation samt rapport med titeln Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2. Och handlar troligtvis om en eller flera implementationsbrister i WPA2. Forskningen är utförd av Mathy Vanhoef samt Frank Piessens vid Katholieke Universiteit Leuven i Belgien.

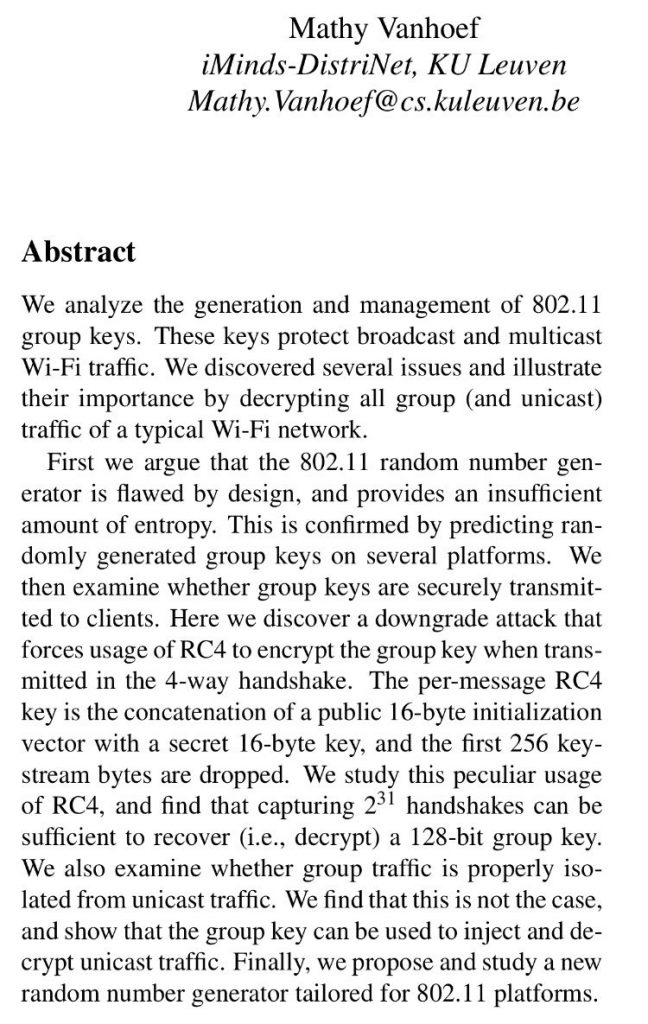

Nedan skärmdump är från Usenix-konferensen 2016 där Mathy och Frank Piessens presenterade en tidigare forskningsrapport som troligtvis är relaterad till den attack(er) som kommer att presenteras imorgon. (se även pdf nedan).

Följande CVE är intressanta att följa: CVE-2017-13077, 13078, 13079, 13080, 13081, 13082, 13084, 13086, 13087, 13088 (källa)

Skärmdump från tidigare rapport:

- usenix2016-wifi (pdf)