Säkerhets- och Försvarsföretagen (SOFF) ordnar tillsammans med MSB och Försvarsmakten årligen ett konferensevent – Cyberförsvarsdagen. I år 14 februari med tagline ”Cybersäkerhet i nationens intresse”. Enligt SOFF: ”På deltagarlistan finns bland annat cirka 140 personer från ett 20-tal myndigheter, cirka 120 personer från ett 50-tal företag samt en stark uppställning från bland riksdagen och departementen.”

Jag heter Robin von Post och blev utlånad av Sectra, utsänd av Kryptera.se för att sitta i publiken och grubbla och fånga essensen av det som presenterades.

INTRODUKTION

Nils Schwarz, stf GD MSB

- Ledningarna har fått verkligen fått säkerhet på sina bord!

- En Norgehistoria – Det har gjorts ett intrång med administrativ behörighet och ”kontaminerat” ett norskt sjukhus. Men man kan inte stänga ner sjukhuset och få bort intrånget. Man är för beroende av driften.

- Vi måste ta in i våra riskmodeller att störningar kan användas för att distrahera

- Säkerhet är en löpande process men vi jobbar väldigt hårt med att öka den grundläggande nivån på säkerhetsnivån – En bra bas att stå på. Viktig uppgift för MSB.

- Det är viktigt med samverkan – Sverige är ett litet land. Det är bra – för då kan vi bygga tillit!

Fredrik Robertsson, CIO Försvarsmakten

Administrativa – Informationssäkehets-strategi fastslagen.

Även praktiska saker pågår inom försvarsmakten.

Regleringsbrevet sedan ett antal år – Jobbar hårt med uppdraget att bygga ett cyberförsvar.

SPELPLANEN

Inledning, Peter Hultqvist, Försvarsminister

Sverige är ett av de mest uppkopplade i världen. Vilar på digitala grunder.

Cyberattacker med typiskt politiska mål. Val o elförsörjning o finansiell.

Även Sverige har drabbat av attacker (Media – enskilda företag)

Med grund i Försvarspolitiska beslutet 2015 byggs en robust cybersvarsförmåga.

Denna skall kunna verka både i fred och krig. FM & FRA jobbar gemensamt för att skapa det som kallas – ”Aktiv förmåga”.

Kritisk infrastruktur – drar nytta av men blir även sårbar på grund av teknikutvecklingen

Arbetet i att skydda ”det MEST skyddsvärda” initieras i Regleringsbrev 2018

Säkerhetstjänst – Signalspaning – Försvarsmakten

FRA kan under en månad se 10000 ”Aktiviteter med skadlig kod som kan härledas till de aktörer som FRA följer”.

Vi är utsatta för informationsinhämtning kring Sveriges Försvarsförmåga, Politiska intentioner, Svensk forskning

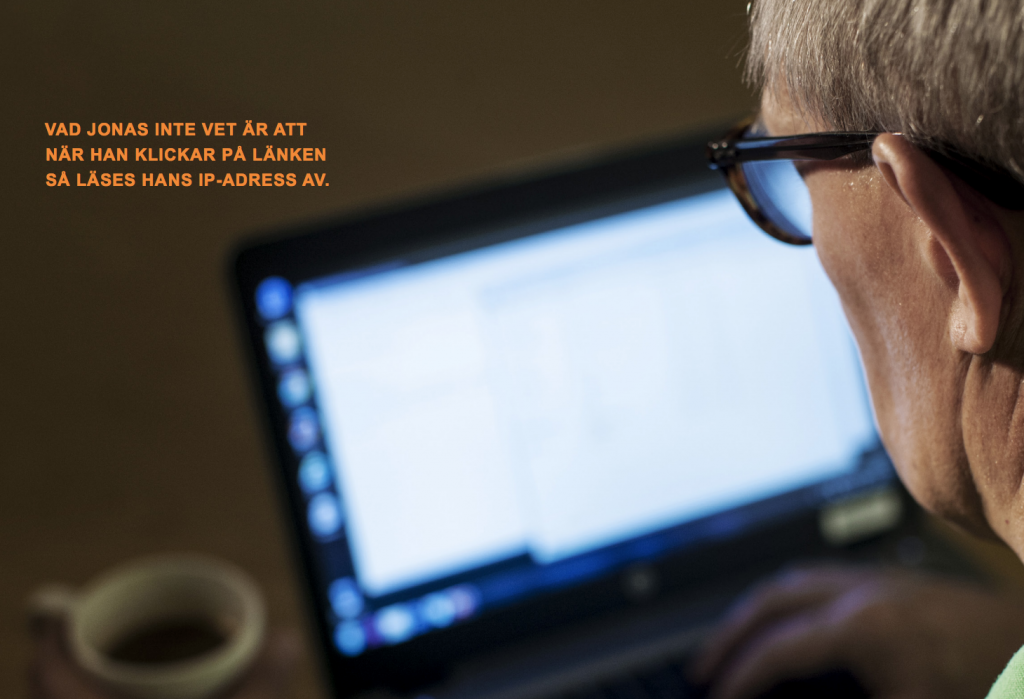

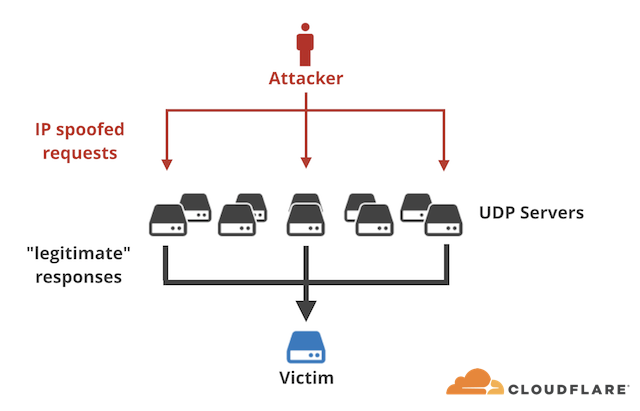

Där ÄR fortfarande för lätt att lyckas med Spear Phishing o Denial of Service-aktiviteter

Ännu mer allvarligt – slå ut kritiska funktioner i samhället!

Aktiva förmågan bidrar till en så kallad ”tröskeleffekt”

Hultqvist pushar för värdet av Sensorer för att detektera angrepp

Militära försvaret BEROENDE av att det civila samhället stöttar. Viktigt konstaterande – svårare att dra gränsen mellan civil/militär – Stärkt Totalförsvar viktigt!

Säkerhetsskyddsförordningen har förändrats så att Försvarsmakten eller Säkerhetspolisen skall involveras när man skall utkontraktera verksamhet.

Förändringstakten är exceptionell! Men viktigt att se VAD som ändras och vad som består!

Fundamenta kvarstår i försvarspolitiken – Stater har alltid arbetat med informationsinhämtning o påverkan för att på så sätt uppnå strategiska o taktiska fördelar. Cyber är bara en ny domän.

Antagonistiska aktörerna har ALLTID funnits där!

Hög kompetens är en svensk styrka!

Moderator: Vad är kritisk framgångsfaktor i offentlig privat samverkan

PH: Medvetenhet föder aktivitet!

Moderator: Valår – Specifika aktiviteter?

PH: Bygga stegvis o långsiktigt. Stabilitet för att nå rätt resultat.

Richard Oehme, Director, PwC, tidigare enhetschef MSB – Upptakt & Nuläge

Cybersäkerhet har gått från 10 till 4:e plats på ledningsnivån i en årlig PwC-undersökning.

IT-utvecklingen pågår i expressfart – Vidtagna säkerhetsåtgärder hänger INTE med. Det kräver en ny inställning! Tar upp tex. avbrott 2016 i Flygtrafikledningen och i sjukhusmiljöer, apotekssystem.

Richard pushar för DNSSEC – Karta över Sverige. Det ser bra ut – OK, men inte bra.

Pushar även för MSB-kartan från CERT.se – Infekterade datorer i Sverige.

Detta är en fråga om Grundhygien i samhället!

Listar hotaktörer:

- Nationalstater

- Hacktivister

- Organiserad Brottslighet

- Cyberterrorister

- Insiders

Upseendeväckande attacker:

2010 – Stuxnet – Anden släpptes ut ur flaskan

2017 – Cloud Hopper – Även Sverige drabbat

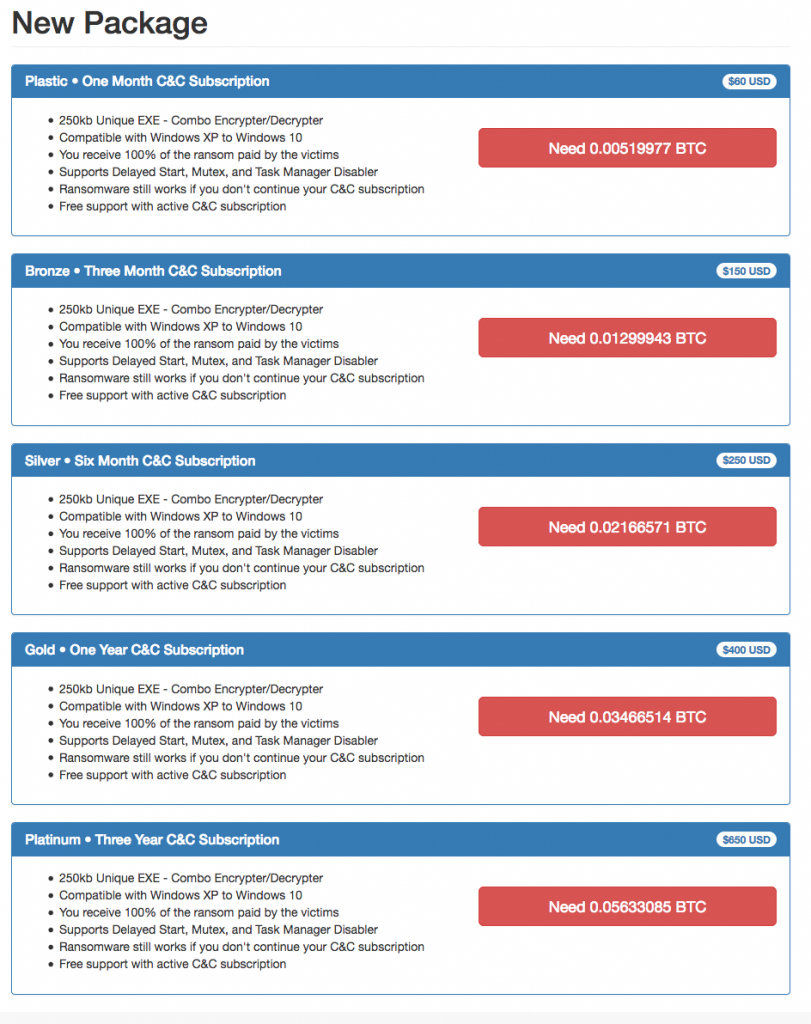

På Darkweb finns sedan några år – Steg för steg-verktyg för att bygga ditt skräddarsydda attackkod – visar skärmbilder.

Vi har även viktiga globala beroende – Undervattenskablar! Vi har haft störningar på dessa både pga naturkatastrofer och mänskliga. Taiwan 2006 – Stor jordbävning förstörde en mängd undervattenskablar

Sabotage utanför Afrika. Kanske är en Svart Svan? Hur mycket av samhällskritiska funktioner skulle sluta fungera?

Riktar blicken mot Cyber Supply Chain-risker – Antagonister kommer rikta sig på de svagheter som finns i denna kedja!

2007 – Operation Orchard – Syrien

https://sv.wikipedia.org/wiki/Flygbombningen_av_Al_Kibar-anl%C3%A4ggningen

6 september – Israel hackade in och injicerade falska radarbilder i det syriska luftövervakning för att ostört kunna bomba bort en fabrik som man trodde byggts för att anrika uran.

Min något dystra bild – Om någon VILL stänga ner Sverige – så KAN de göra det.

MEN vi är ett litet land som kan göra mycket tillsammans!

Måste även lösa upp knuten mellan privat o offentlig samverkan.

Erik Wennerström, GD Brå, Strategi och Avgränsning/Begränsning

Nationell Säkerhetsstrategi fyller drygt ett år! Signalerar – En robust förmåga hos försvaret

NISU-utredningen

Nationell strategi för samhällets informations- och cybersäkerhet

http://www.regeringen.se/rattsdokument/skrivelse/2017/06/skr.-201617213/

· Prio 1

Säkerställa en systematisk o samlad ansats

· Prio 2

Öka säkerhet i nätverk, produkter o system

· Prio 3

Stärka förmågan att förebygga, upptäcka o hantera cyberattacker o andra IT-incidenter

(NIS-direktivet)

· Prio 4

Öka möjlighet att förebygga o bekämpa IT-relaterade brottslighet (Inhämtning)

SE3-centret på polisen

· Prio 5

Öka kunskap o främja kompetensutveckling

· Prio 6

Stärka det internationella samarbetet!

Kommenterade ang toppmötet i DAVOS

Nationella Strategin: Sverige skall vara en ledande digital aktörer i Världen.

Internationell undersökning är Sverige på plats 3 i hur bra vi är på att ta till oss och använda IT.

Detta är baserat på perception – hur ANDRA länder ser på Sverige.

DOCK: I kategorin ”Countries best prepared agains Cyber attacks”

2016 – Vi fanns inte ens på kartan.

2017 – plats 17! Åtminstone tycker andra länder att vi har börjat agera på detta plan.

Sedan 1990 har statens inflytande ”direkta maktutövning” monterats ner pga

· Kommunalisering – devolverat ner på komunal nivå

· Bolagisering av statlig verksamhet

· Privatisering av utförande (upphandling)

· Juridifiering (domstolsbeslut istf regeringsbeslut)

· EU (nästa område som glidit ur regeringens grepp)

Fråga: Varför har inrapporteringen till CERT.se MINSKAT sedan sedan obligatoriska kravet på incidentrapportering trädde i kraft?

Erik: Passar vidare denna fråga till MSB

MSB: Pass

Hosuk Lee-Makiyama, ECIPE, Ekonomiska effekter av spionage

Fakta: ALLA länder spionerar.

Dock – Få länder som spionerar på kommersiella verksamheter i syfte att ge informationen till sina lokala konkurrenter. Detta har blivit handelspolitisk fråga! Mn har gjort beräkningar att detta kostar 55 miljarder euro per år. Hur kan vi veta detta? STASI-arkiven ger oss vilka ekonomiska effekter spionage ger.

Kina kan öka sin export med 30% mha Spionage.

Konstaterade fall i Europa – 12 fall – Tillverkning Kemikalier, Biltillverkning mm Skruv&Mutter. Det är ”vanliga” industrier som drabbas.

8 från Kina

2 från Ryssland

Vad leder sanktioner och åtgärder till?

Kina stänger ner sin marknad! Och Europa åker med på samma badvatten som USA.

Panel – SÄPO/FRA/FM – Hotbilden idag o vikten av att samverka!

Dag Hartelius, GD FRA

Fredrik Robertsson CIO FM

Charlotte von Essen, bitr GD SÄPO

DH: Hotet utvecklas o växer. Efterfrågan på stöd från FRA från den mest skyddsvärda verksamheten ökar.

CvE: Säkerhetsskyddet – Vi har 600 verksamheter som vi har ansvar o tillsyn över.

Vi ser framförallt 3 saker

· Bristande säkerhetskultur

· Otillräckliga säkerhetsanalyser – saknar insikt i vad som skall skyddas o hur

· Bristfällig utkontraktering

DH: Cloud Hopper avancerat angrepp av en statsaktör.

Tyvärr så måste man sprida sina behörigheter – när man utkontrakterar.

FR: Samverkan. I praktiken? På regeringens uppdrag möts o samverkar vi OFTA.

Detta bygger en medvetenhet o förståelse.

CvE: Samhället behöver jobba med:

· IT- och Informationssäkerhet

· Personalsäkerhet (man måst se till att man har lojal och kompetent personal)

· Fysisk säkerhet

FR: Snabbhet! Det är ett problem vi behöver addresser. Vi är inte konstruerade för att hantera dessa snabba förlopp.

CvE: Måste nyttja vår GEMSAMMA kraft för att bemöta utmaningen.

FR: Viktigt att hitta modeller för att ta tillvara på spetskompetenser i privat verksamhet!

CvE: Valår – Erfarenhet från tidigare valrörelser tas i beaktande. SÄPO har uppdrag att skydda förtroendet för valprocessen och att det kan genomföras på ett säkert sätt.

Öka medvetenheten runt information kan påverkas och hur man skall skydda sig.

DH: Påverkansoperationer. Blanda annat informationsstölder – vi stöttar Säpo!

Vi måste även värna den svenska kryptoindustrin!

FR: Lägstanivån behöver hissas upp! Framförallt kring samhällskritiska verksamheter.

FR: Plikt är EN väg in för att lyckas med kompetensförsörjning – men vi måste se bredare på utmaningen!

UNDER ATTACK

Pål Wrange, Professor Stockholms Universitet, Risker verktyg och politik – en internationell överblick

Som Cybermedborgare ser man dock inte världskartan med gränser.

Måste sätta Regler o Normer o ansvar för stater!

Medel för samarbete – Bindande o icke-bindande regler – Informellt samarbete o Trakter

Det är dock mycket vaga regler o oklart hur nuvarande regler kring suveränitet i cyberrymden

Kan man svara på ett cyberangrepp med ett kinetiskt?

Är påverkansoperationer legala?

Finns en mängd besvarade frågor i cybervärlden!

GGE klargjorde vissa grunder, MEN det blev inte konkret.

Det man dock fastslog 2013 var att Folkrätten GÄLLER

INGA Internationella traktater – saknas Bindande avtal!

Talar tyst om vad man anser…

Folkrätten skapas genom att ”Ngn gjorde så här” – Är det OK? – den diskussionen pågår inte.

Spioneri KAN utgöra suveränitetskränkningar – men otydligt.

Problem uppstår vid attribuering. Man må ha välgrundande misstankar.

Tex Estland 2007. Hade Ryssland ett sekundärt ansvar för att privata aktörer inte attackerar?

Vad är det då som pågår:

· FN: Group of governmetal Experts (GGE)

Rapport 2013 – men 2017 strandade dessa diskussioner pga konflikter mellan stormakter och definition av Terrorism. Behovet kvarstår dock.

· International Code of Conduct – Rysslands förslag

· FN har Internet Governance Forum (EJ politiskt)

· ITU – Tekniskt

· UNESCO

· G7/G20 – informella organ – diskuterar cybersäkerhetsfrågan på sistone

· NATO – 2014 Cyberförsvarspolicy

· 2016 – EU/NATO avser öka koordineringen – Konkret men ej normskapande.

· Tallinnmanualen – dock:

Folkrättsexperter inbjudna – akademisk produkt.

Refereras till pga i brist på annan tolkning av folkrätt i cyberrymden

· OECD

· OSSE – 2013 Ministerråd antog förtroendeskapande åtgärder. FÖRTROENDE! Arbetar med att konkretisera o realisera. Feature är att samarbetet med Ryssland fungerar här

· EU

Cyber Diplomacy Toolbox

· GCSC (Holländskt initiativ)

· Global Conference on Cyber Space

· Privata – Microsoft

En Digital Genévekonvention

Attribueringsinstutition

Avslutande:

Det ÄR en fragmenterad bild

Gemensamt

Man vill ha ett välfungerande Internet

Motsättningar

USA Ryssland Kina – Stormaktskonflikt

Skiftande teknisk kapacitet

David Olgart, Utvecklingsledare FM, Artificell Intelligens

Tittar på beslutsstöd mha AI – FOI hjälper till

Linköping – Tex automatisera konfiguration o styrning av CRATE (Cyber Range)

Överförd hotbild i pga pågående insatser. Personal på plats påverkas via social medier!

Cyberförsvar syftar till en Tröskeleffekt.

Bild på Cyberförvars-AI: Gulmarkerat (juli 2017)

· AGI

· AI for IT Operations

· Deep Learning

· Machine Learning

· Predictive Analytics

Utmaningar i försvarsmakten!

· Man måste bygga system som klarar sig utan kopplingar till uppkopplade system : On Prem-lösningar!

Behov

· Hjälp av industrin

· Moderna ledningssystem o effektiva

Konsekvenser

· Genomgripande digitalisering (men med hänsyn till skyddsbehov) ger automatisering

· Omdömeslöst AI! :o

· Dokumentstyrt till Datacentrerat

Vägen framåt

· Processer – Personal – Teknik

· AI för drift o förvaltning

· AI för upptäckt av tidigare okända sårbarheter i hård o mjukvara

· Kompetensförsörjning viktig

· Prov o Försök för att se vad vi har för status – Digitala Stabsassistenter!

Paneldiskussion

David Olgart, FM

Alexandra Larsson, Combitech

Robin Blokker, FRA

Christer Samuelsson, CGI

Moderator: Hur bygger vi en proaktiv förmåga?

RB: Jag är ju ute och säkerhetsgranskar ganska mycket. Det vore bra om vi fixar 90-talets problem först!

Moderator: Hur förbättra förmågan att upptäcka om man blir hackad?

RB: Bashygien o loggar!

Moderator: e-kronans införande vad ser vi för utmaningar?

RB: Jag hoppas vi har kvar riktiga pengar ”just in case”

Moderator: Vad kommer ett fullt utbyggt TDV att bidra till?

RB: Öka detekteringsförmågan av de MEST kvalificerade hoten mot de MEST känsliga verksamheterna.

Moderator: Gynnar AI angriparen eller försvararen?

DO: Vi brukar titta på att Angripare arbetar i grafer – försvarare i checklistor

RB: Datorprogram som krigar. Den som har bäst program o programmerare vinner.

Moderator: Vad är ni mest rädda för?

CS: AI får inte sätta behörigheter!

AL: AI skall ligga i linje med människors värderingar o inte i konflikt!

RB: Sverige inte vaknar i tid. Underminerar oss NU i lågintensivt

Och vi har en utmaningar! Svag förmåga pga sämre möjlighet till central styrning. Ref till Erik Wennerströms erodering av statens direktstyrningsförmåga – gör det svårt för cybersäkerheten!

RB: Som uppföljning på Cloud Hopper skrev vi en rekommendation – Bland annat pekar vi på att säkerhetsansvaret inte KAN delegeras. Om du släpper in ngn annan i ditt hus – se till att du har koll på va de gör. Övervakning!

Sarah Backman, Secana, När krisen är ett faktum – Cyberkrishantering

Ett tal med fokus på:

· Reaktiva Åtgärder

· Managementfokus

· Krishantering

· Effekten av attacken

· Krishanterande grupper

Definition v Cyberkris

Cyberkris = Cyberincident + Karaktärsdrag Kris

Fall av Cyberkriser

· Estland 2007 – Cyber Warfare. Överbelastningsattacker. Banker, Media, mm

Politiskt motiverade

· Ukraina 2015 – Visade på sårbarheten i energisektorn

Möjligt test av ”sårbarhet o respons” från statlig aktör

· WannaCry 2017 – Sjukhus o Vårdsektorn hårt drabbade. Basal cyberhygien.

Gemensamt:

· Suddar ut gränser mellan mil-civ – geografiska – sektorer, nivåer

· Utvecklats pga dåligt cyberförsvar

· Motivation till ökade preventiva åtgärder först i efterhand!

Den generella Krishanteringsprocessen

· Detection

· Sense-making

· Decision-making

· Coordination

· Meaning-making

· Communication

· Accountability/Learning

Detection/Sense-making

Responsgrupper tillkallas alldeles för sent – Skalar inte upp i tillräcklig omfattning.

Det gäller allmänt i kris men specifikt cyberkriser.

Decision making & coordination

Vem ÄGER krisen? Spänner över många aktörer

Beslutsfattare förstår inte tekniska aspekter

Erfarenhet saknas

Gemensamma ramverk saknas

Meaning-making/Communication

Svårt rama in o beskriva krisen

Hitta bra medel för kommunikation svårt

Frame:as i politiskt syfte

Potential

· Förståelse för att det inte är en fråga OM utan NÄR en cyberkris inträffar

· Preventivt arbete är värt det!

· Ökad medvetenhet och cyberhygien av största betydelse

· Ökat engagemang från ledning – Top-Down

· Ökad Övningsverksamhet

· Mer forskning om mänskligt o Mgmt o samverkan – Komma ikapp fokus på teknik

· Bättre strukturer för informationsdelning nationellet/internationellt

Pia Gruvö, MUST, Krypto

Krypto ÄR annorlunda

· Ett dåligt implementerat krypto – lämnar inga spår. Man kan vara avlyssnad utan att det märks!

· Man talar inte OM för varandra när man lyckats knäcka systemen.

· Man kan inte täppa till det som skickats historiskt om man blivit knäckt.

· Svårt område att samarbeta på!

· Man kan inte granska in säkerhet i efterhand!

Säkerhetsskyddsförordningen (1996:663)

· Hemliga uppgifter får endast krypteras med kryptosystem som godkänts av Försvarsmakten

Kryptosystem består av

· Kryptoapparat

· Kryptonycklar

· Regelverk

Top Secret – Skydda gigabitsänd information i 95 år framåt mot statsfinansierade aktörer

Man tittar på:

· Algoritm/protokoll

· Nyckelhantering

· Röd-Svart-separering

· Design

· Hård/Mjukvara

· RÖS-skydd

· Tamper-protection

· Utvecklingsprocesser

· Assurans

· …

En angripare skall hitta en nål i en höstack – När vi godkänner ett kryptosystem för rikets säkerhet skall vi garantera ”Höstacken har INGA Nålar”!

Vi jobbar med att ta fram ett helt nytt system – Meddelandekrypto – SG R SG TS/S

Moderator: Vilka utmaningar har vi framåt?

PG: Hitta processer så att vi kan hänga med tekniskt!

Samt göra det så användarvänligt som möjligt!

Carolina Dackö, Mannheimer Swartling, Tandlöst regelverk mot ekonomiskt Spionage

Internationell Handelsrätt – Legitim handel av varor o tjänster.

Regelverk mot Ekonomiskt Spionage

Det är RÄTT oreglerat.

Nationellt Säkerhetsintresse används för exportkontroll/importkontroll – Foreign Invest Screening

Tyskland Italien Frankrike – Reglemente på EU

Chinese Intelligence Law

Lagstiftning kom i juli. Lagkrav på företag att hjälpa till med informationsinhämtning till kinesiska myndigheter. Luddigt skriven men vi VET att den är bred i sin tillämpning.

En förlängd arm av staten in i det privata.

Ekonomiskt Spionage, angripbart?

Är spionage lagligt – eller är det ”Inte olagligt”… Otydligt reglerat.

Handelssanktioner skulle kunna användas som motåtgärd.

Som alltid: Tekniken ligger långt framför oss – Juridiken trampar på att hitta tolkningar o definitioner.

Centraliserad Myndighet viktigast! Få lite tänder i lagstiftningen!

Panel: Hur Höjer man säkerheten i sin organisation?

Patrik Ahlgren, FM Cybersektionen

Patrik Ahlgren, FM Cybersektionen

Jacob Henricson, Foreseeti

Sara Backman, Secana

Moderator: Vad är det värsta som kan hända? Vad skall vi skydda?

SB: ”Major Breakdown” i Kritisk Infrastruktur. Hur länge klarar en större stad sig utan el?

Moderator: Vad är Försvarsmaktens roll kring säkerhet i civila samhället?

PA: Vi inriktar oss på de resurser som vi är beroende av för att kunna lösa VÅR verksamhet – inkluderande civil infrastruktur.

Moderator: Hur kan vi lyckas få bättre samverkan mellan offentlig o privata aktörer?

JH: Vi ser att Holland o UK har långtgående samarbeten mellan privat offentlig verksamhet!

PA: Tycker att vi skall närma sig andra länders lösningar med försiktighet. Vi har olika konstitutioner, olika ekonomiska muskler. Vi måste ta de lösningar som är bäst för OSS.

SB: Det måste vara en dubbelsidig vinst i samarbetet. Både parter måste se fördelen.

Moderator: Hur Skyddar man sin organsation?

SB: 1) Avsätt Resurser 2) Utbilda 3) Öva

JH: Ett stort slag i luften för sunt förnuft. Debattartikel i Svenskan i höstas. Kontroll på vad som är skyddsvärt! Alla inblandade vara medvetna om vad vi skyddar. Valprocessen –

PA: Satsa inte ALLT på en lösning – är du Bank ha två betallösningar. Kontinuitetsplanering/Reservmetoder – Om det blir svart – vad gör du DÅ?

Moderator: Vem skall göra detta?

PA: Varje myndighet o aktör har ett ansvar att detektera och skydda sin verksamhet!

JH: Varje Chef.

SB: Ytterst Ledningar o chefer. Även varje medarbetare måste känna sitt ansvar.

Moderator: Hur mycket för säkerhet kosta?

PA: Vilka värden skall skyddas? Analysen måste göras. Åtminstone.

SB: Kontinuitetsplanering – sätta en Riskaptit

JH: 4-7% av budget på sin IT-säkerhet (enligt rapporter från tex. PwC). Men viktigt att veta VAR man satsar?

ELEFANTEN I RUMMET

Björn Palmertz, CATS, FHS, Den svagaste länken – Social engineering och människans psykologiska processer ur ett påverkansperspektiv

Människor är kognitiva snåljåpar

90-talet bytte man till synen att de troligare är Motiverade taktiker.

Flexibelt olika tekniker – Motivation o målsättning ger olika strategier –

Tidsbrist, Mental belastning, Irrelevant information, Låg kunskapsnivå -> Snabba tankar med låg precision

Syftet med Social Engineering: Påverka någon att göra en handling som gynnar påverkaren.

Tips – Kurs: Influence and Social Power

Grundstrategier:

· Ömsesidighet – Vi får ngt o vill ge tillbaka

· Åtagande o konsekvens – Fortsätter tycka göra som vi gjort. Annars skulle samhället bli så skumt om alla byter åsikt o beteende hela tiden.

· Socialt Bevis – Större tillit till de som verkar dela dina värderingar

· Tycke – Uppskattning. Gemensamma drag – Positivt

· Sällsynthet – Låg tillgänglighet/Låg kvalitet. Sällsynta värderas HÖGRE

· Auktoritet – De flesta följer auktoritet. Både hierarkiskt o expert. Språkbruk/Titlar används

Finslipa processer för att finna även svaga signaler på ett pågående angrepp

EN åtgärd för att stävja social engineering: Kommunicera! En Öppen dialog ger en beredskap. Och en möjlighet att tänka till.

Ann-Marie Eklund Löwinder, Internetstiftelsen Sverige, Outsourcing – Judas eller Frälsaren

Vi MÅSTE göra analysen.

Många myndigheter saknar relevant upphandlings/beställar-kompetens!

Starka o självständiga IT-avdelningar – som inte vill ta hjälp.

RRV-rapporten: IT-kostnaderna särredovisas inte.

IT-projekt tar tid – generellt 18-24 månader

Välkomnar SÄPO:s samrådsfunktion vid utlokalisering av IT-verksamhet.

Vi måste skriva väldigt bra avtal o överenskommelser! Har ni inte frågat efter det kommer ni inte att få det.

Ställ krav på att man får göra en revision

Ställ krav på rapporter av incidenter/tester/drift

Ställ krav på avslutsprocess

UNDVIK risken att din molnleverantör blir ett Hotel California – Check in but never leave!

Om man RÅKAR göra rätt – så är det FEL

Man skall VETA att man gjort rätt.

Ha INTE Bråttom!

Panel: VÄGEN FRAMÅT

Åsa Lindestam (S)

Hans Wallmark (M)

Daniel Bäckström (C)

Moderator: Vilken plats har cyberfrågorna inom partiet idag?

DB: Den TAR plats. Det går fort.

HW: Ökar i Raketfart. Speciell talesperson. Incidentdrivet. Transportstyrelsen viktig händelse.

ÅL: Mitt parti höjer upp denna fråga på en hög nivå. Vi TROR vi förstår men de gamla tankarna måste förnyas. Nya lagar. Svåra frågor.

Moderator: Hur påverkar dessa frågor er till vardags?

ÅL: Beredningsmöte – Lämna telefoner o iPads lämnas i låsta skåp.

HW: Jag kör fortf med papperskalender

HW: Vi behöver ett Nationellt Säkerhetsråd med ett övergripande ansvar. Svårt med starka myndigheter…

DB: Föreslagit ett närlingslivsråd för att kunna gynna en samverkan och informationsdelning.

HW: Vårt ansvar är att planera för Höjd beredskap o krig – kopplar till ALLA verksamheter – Delrapport 20 december. Öppna medvetenheten. ”Motståndskraft”

DB: Vart vill vi landa om 10 år? Inte bara se bakåt. Kompetensförsörjningen i alla olika storlekar av verksamheter. Kommunalt, privat, myndigheter.

ÅL: Vi i samhället behöver höja vår kompetens i allmänhet!

DB: signalera vikten av utbildning inom detta område!

HW: Det är en global konkurrens. Utbildningarna är fria för EU-medborgare. Och dessa delar vi

ÅL: Försvarsberedningen finns tankar kring hur styrkan i totalförsvaret hålls uppe. En svaghet är kommunerna.

DB: MSB måste sätta nivån för vad vi kan förvänta oss på kommunal nivå! Resursbristen är tydlig i det kommunala.

HW: Vid

· Kris

· Skymningsläge

· Krig

Då går man till stadshuset.

Länsstyrelser o kommuner – Bygga upp kompetens givet försvarsöverenskommelser. Precis i startgroparna.

Vilken plats kommer Cybersäkerhet kommer få i kommande valrörelse

DB: Växande! Engangemang o insikter stärks. Gråzonsproblematiken har ännu inte diskuterats.

HW: Jag skulle gärna att det vore Nr 1 – MEN det realistiska är att det kommer avgöras kring inrikespolitiska frågor med det som är närmast vår vardag.

Charlotte Svensson, Statssekreterare, justitiedep, Makten reflektioner

3 år sedan SLL hade en Utpressningstrojan

2 månader senare receptsystem nere på Apoteket

Teknikutvecklingen och ökad internationalisering. Vårt moderna samhälle ÄR komplext.

Sverige – har ALDRIG satsat så mkt på att rusta upp!

Förra årets undersökning – I stort sett ALLA svenska använder Internet.

98% av 6-åringar uppkopplade

66% av svenskarna Swishar pengar.

Detta ger enorma vinster – men också utmaningar!

Nationella Strategin –

6 prioriteringar!

Detta Implementeras nu – regeringen har beslutat om uppdrag som bidrar till målen skall uppnås.

Tar upp NIS-direktivet och hur det även inbegriper privata aktörer!

SÄPOs veto tas upp kring utkontraktering

Imorgon fattas beslut om en ny säkerhetsskyddslag. Träder i kraft 1 april 2019.

Regeringen tar nya initiativ:

· Nationell Kampanj mot småföretagare. Länsstyrelserna skall kunna stödja kommunerna

· Totalförsvaret skall återuppbyggas – syftar till att skydda civilbefolkningen och stödja militära försvaret.

Beredskap måste kunna hantera påverkanskampanjer/cyberattacker och som sedan eskalerar.

· 85 miljoner 2017

· 400 miljoner 2018

Kommuner länsstyrelser mfl kan anställa mer o genomföra övningar.

Försvarsberedningen föreslår ny myndighet för Psykologiskt försvar – regeringen välkomnar detta och detta utreds nu.

Moderator: Förtroende är bra – Kontroll är bättre! Hur följer ni upp alla dessa initiativ?

CS: Har en rad tillsynsmyndigheter som följer upp.

CS hade en diskussion med sina kollegor i UK. Deras kommentar var –

Ägna inte för mycket energi att bygga om myndigheter

Vi har välfungerande FRA, MSB, SÄPO. Så instifta en ny myndighet är INTE det första vi skall göra.

Moderator: Utbildningsplatser?

CS: Måste hjälpas åt för att visa hur viktigt det är med dessa funktioner – för det räcker inte med att utöka antalet platser – måste även fylla dessa!

Beatrice Ask, Talesperson i civilförsvars- och civilberedskapsfrågor (M), Maktens reflektioner

FRA kommer som flourtanten på besök till företag och kommuner och berättar vad man skall tänka på.

Min roll är att SAMLA frågor som spänner över massa verksamheter.

Stuprörsproblematiken behöver en Hängrännefunktion.

Har suttit med o granskat Transportstyrelsesituationen som del av KU – SÅ MKT DUMT man sett.

DOCK – Slänger en KÄNGA till Peter Hultqvist ang det fullkomligt galna i att ”förbjuda all utkontraktering”

Folk i vår ålder som lutar sig tillbaka och säger – det HÄR förstår inte jag – det får ungdomarna ta hand om. SKÄRP ER! Kompetensen måste upp på bred front!

Sverige är ett av de FÅ länder där man INTE ställer krav på Bankerna att ta emot kontanter!

Beatrice skickar med oss tre ”F” att begrunda efter denna konferens:

· Förvåning! Är det något som Förvånat ER? Den snabba förändringshastigheten! Agera! Även om du inte har all information.

F. Förskräckelse! Sjökablarna! Naivitet när jag granskat Transportstyrelsen. Källkritik o påverkan.

F. Förväntan! Goda möjligheter att göra mkt bra. Vi skall inte vara NAIVA men ANVÄNDA digitala verktyg o utkontraktering osv.

Moderator: Kan de dåliga upphandlingarna bero på krånglig LoU?

BA: Javisst – men man måste ju även använda huvet själv. Min uppfattning är att man skyller ifrån sig. Upphandlingsförmågan måste bli bättre!

Vi måste lyfta oss i alla nivåer – Flourtanten behöver påminna om Cyberhygienen!

Moderator: Vad är du mest rädd för?

BA: Att Sverige inte kan hävda sig i den stenhårda internationella konkurrensen!

Patrik Ahlgren, FM Cybersektionen

Patrik Ahlgren, FM Cybersektionen