Nya säkerhetshöjande funktioner i macOS Sierra

För några timmar sedan så släppte Apple en ny version av sitt operativsystem. Denna nya version heter macOS Sierra och är en uppföljare till OS X El Capitan.

Sierra innehåller över 60 stycken säkerhetsfixar (som givetvis även finns tillgängliga för El Capitan) och här är ett axplock av dessa:

- Apple HSSPI Support CVE-2016-4697:

- AppleEFIRuntime CVE-2016-4696

- AppleMobileFileIntegrity CVE-2016-4698

- AppleUUC CVE-2016-4699 och CVE-2016-4700

- Application Firewall CVE-2016-4701

- ATS CVE-2016-4779

- Audio CVE-2016-4702

Den sårbarhet som är allvarligast enligt min bedömning är CVE-2016-4702 som gör att en angripare över nätverket kan exekvera kod (remote code execution).

Även så innehåller Sierra en intressant funktion som eventuellt öppnar upp för framtida säkerhetsbrister är möjligheten att låsa upp sin stationära dator via Apple Watch.

Sierra åtgärdar även ett säkerhetsrelaterat problem som har uppmärksammats genom att Dropbox försöker ”sno” användarens lösenord och således erhålla möjlighet att styra OS X:

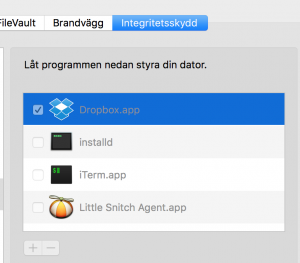

Men detta behöver inte Dropbox göra längre då användaren nu får en ny dialogruta som frågar efter behörigheter på följande sätt:

Även så går det inte längre att via Systeminställningarna ställa in så att appar går att köra från alla ställen då ”Anywhere” saknas som ett tredje alternativ här:

Men detta förfarande i Gatekeeper går givetvis att ändra med lite kommandotolks-magi. Dock inget jag rekommenderar:

sudo spctl --master-disable

En till säkerhetshöjande åtgärd inom Gatekeeper är nu att osignerade nyinstallerade appar kommer att hamna i en ny katalog med slumpmässigt namn. Detta är för att försvåra för skadlig kod att utnyttja en brist som Patrick Wardle på företaget Synack identifierade 2015. Även så skrotas stödet för PPTP i Sierra och iOS 10.

macOS Sierra är en kostandsfri uppgradering och går hitta i Apple App Store.

Uppdatering: Joachim Strömbergson kommenterar även att Sierra använder flertalet mer molntjänster för olika appar vilket gör att mer information lagras och hanteras i Apples molntjänster.

Uppdatering 2: Det heter givetvis El Capitan och inget annat.

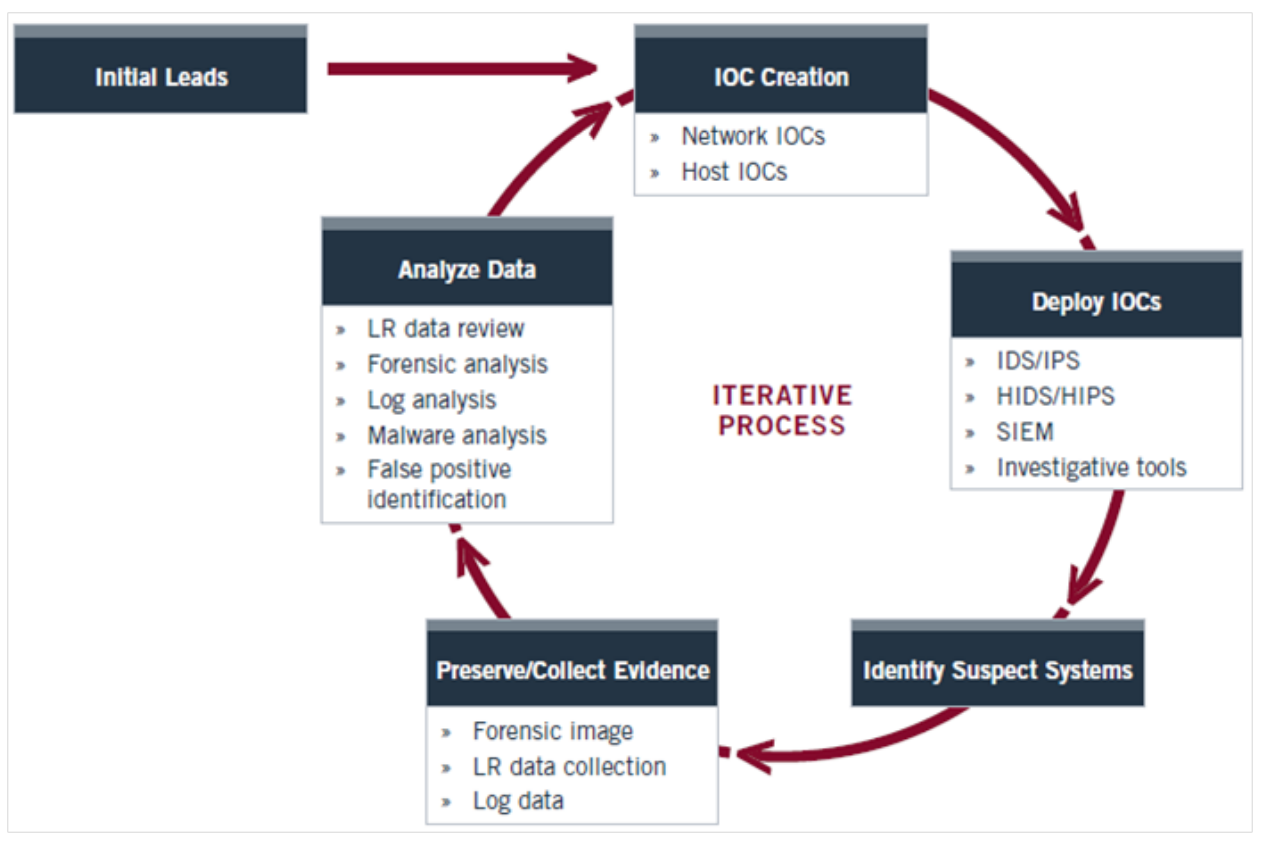

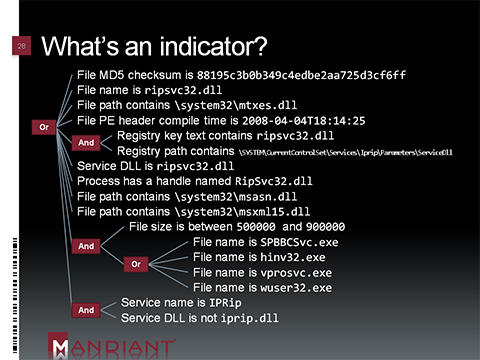

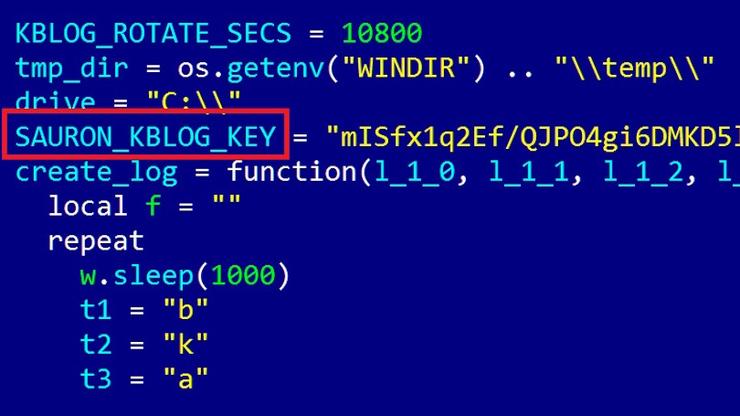

Och som du kan se av ovan process så är tanken att IOC:er snabbt ska gå att applicera i en mängd olika mjukvaror såsom IDS/IPS, SIEM, nätverket eller lokalt på en klient/server.

Och som du kan se av ovan process så är tanken att IOC:er snabbt ska gå att applicera i en mängd olika mjukvaror såsom IDS/IPS, SIEM, nätverket eller lokalt på en klient/server.

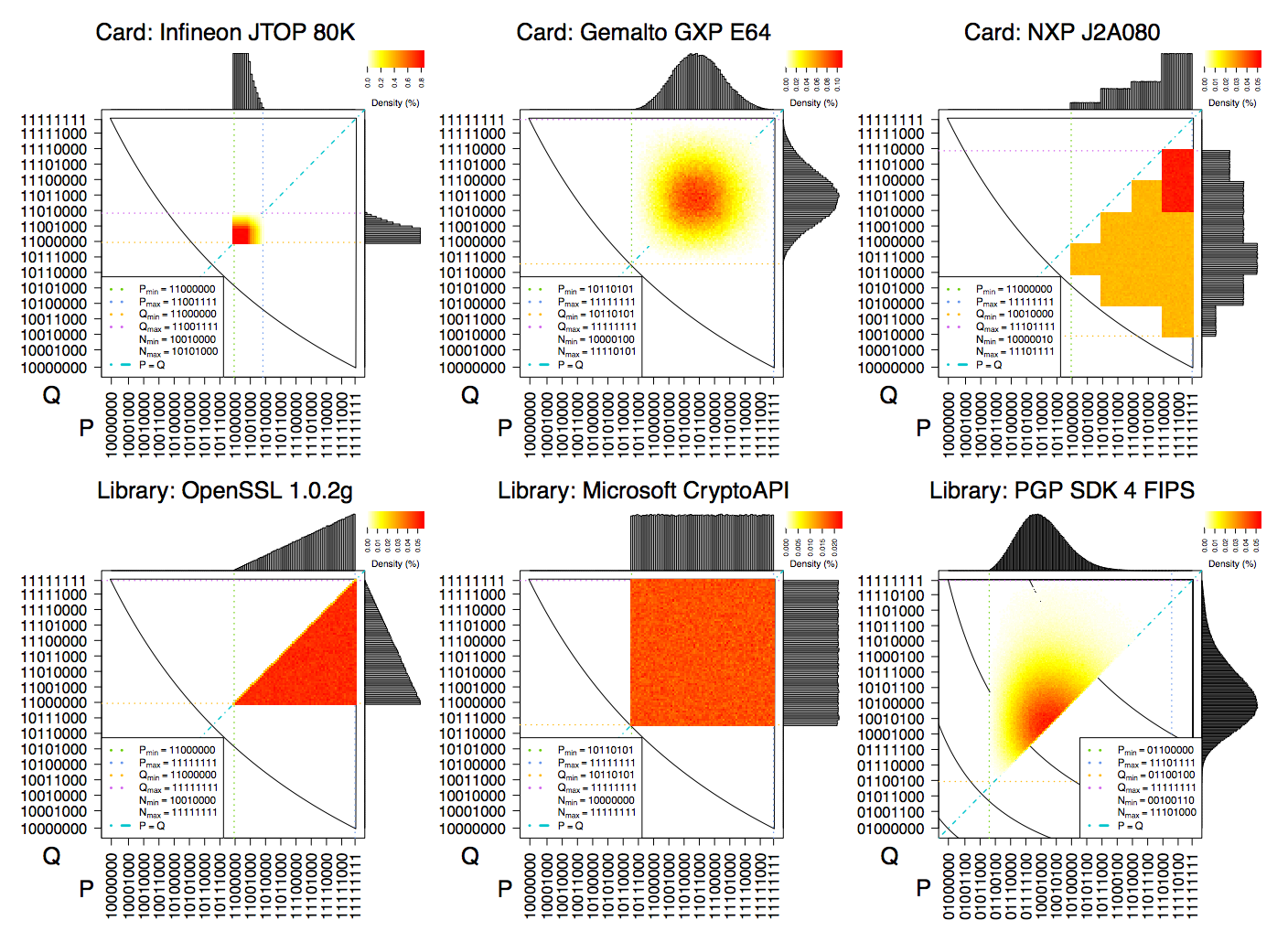

Här kan du ladda hem forskningen som PDF i sin helhet, presenterades under Usenix-konferensen:

Här kan du ladda hem forskningen som PDF i sin helhet, presenterades under Usenix-konferensen:

Och är du på plats i Las Vegas på Black Hat Briefings kan du se följande två föredrag som behandlar ämnet:

Och är du på plats i Las Vegas på Black Hat Briefings kan du se följande två föredrag som behandlar ämnet: