Säker radering av filer med SDelete

SDelete är ett raderings-verktyg utvecklat av Mark Russinovich på Sysinternals och ägs numera av Microsoft.

Verktyget gör standard en överskrivning av den fil du vill radera men kan göra det antal du bestämmer. Även så finns det möjlighet att bl.a. radera oanvänt utrymme.

Så använder du SDelete

Steg ett är att ladda hem SDelete.exe här:

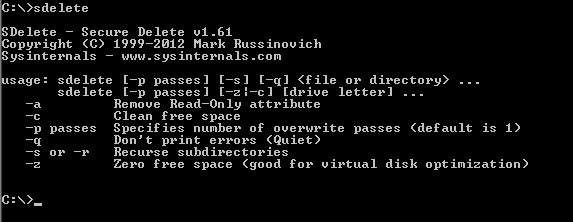

Sedan måste du starta cmd.exe och gå ut till kommandotolken och här kan du se vilka argument som går att använda med sdelete.exe:

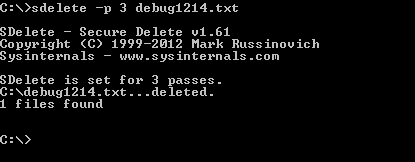

Och för att skriva över filen debug1214.txt tre gånger så gör vi enligt följande:

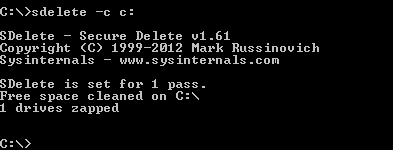

Andra funktioner som SDelete har som vi skrev ovan är att radera oanvänt utrymme. Och det kan man göra enligt följande:

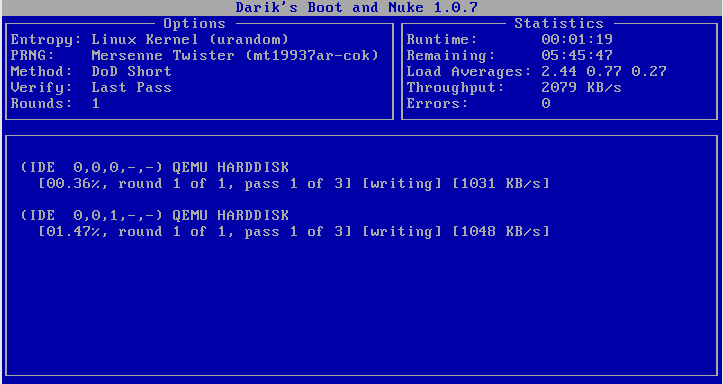

Vi rekommenderar så klart att du skriver över hela hårddisken med hjälp av DBAN som vi skrivit om tidigare eftersom det troligtvis är en säkrare metod än SDelete (som ej är öppen källkod).

Vidare läsning om säker radering

För mer information om SDelete och andra verktyg från Sysinternals såsom Process Explorer och Autoruns se här:

Även så har .SE en Internetguide om Digitalt källskydd med ett kapitel vid namn Radera säkert som du kan läsa här.

Myndigheten för samhällsskydd och beredskap (MSB) har idag släppt en rapport vid namn Trendrapport – samhällets informationssäkerhet 2012. Rapporten är övergripande och omfattande och tar upp ett antal större händelser som inträffat under de senare åren såsom Anonymous, Stuxnet, E-legitimation och sociala medier.

Myndigheten för samhällsskydd och beredskap (MSB) har idag släppt en rapport vid namn Trendrapport – samhällets informationssäkerhet 2012. Rapporten är övergripande och omfattande och tar upp ett antal större händelser som inträffat under de senare åren såsom Anonymous, Stuxnet, E-legitimation och sociala medier.

Det är nu några dagar sedan som BitCoin fyllde fyra år. Det är således fyra år sedan som det första blocket skapades (se

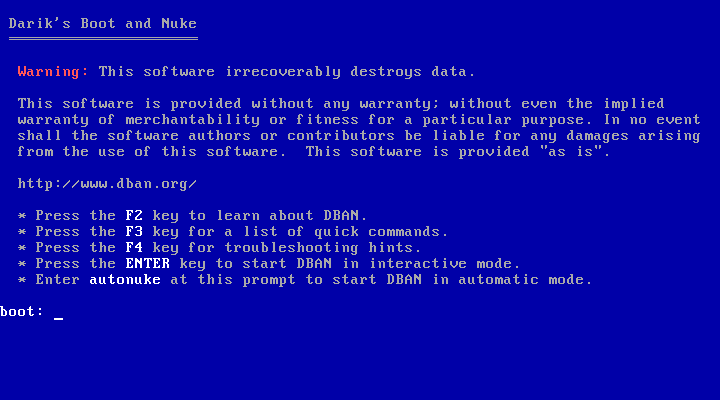

Det är nu några dagar sedan som BitCoin fyllde fyra år. Det är således fyra år sedan som det första blocket skapades (se  Om du enkelt och relativt snabbt vill radera information från din hårddisk så är DBAN verktyget du söker. Mjukvaran är fri att använda och fungerar med de felesta datorer.

Om du enkelt och relativt snabbt vill radera information från din hårddisk så är DBAN verktyget du söker. Mjukvaran är fri att använda och fungerar med de felesta datorer.

Det ryska företaget ElcomSoft släpper en uppdatering till sin mjukvara Forensic Disk Decryptor som gör det möjligt att läsa ut nycklar ur ett datorminne.

Det ryska företaget ElcomSoft släpper en uppdatering till sin mjukvara Forensic Disk Decryptor som gör det möjligt att läsa ut nycklar ur ett datorminne.

Tails, The Amnesic Incognito Live System är nu ute i en ny version, nämligen 0.14. Tails baseras på Linux och innehåller en mängd funktioner och förbättringar för anonymitet.

Tails, The Amnesic Incognito Live System är nu ute i en ny version, nämligen 0.14. Tails baseras på Linux och innehåller en mängd funktioner och förbättringar för anonymitet.