Att surfa anonymt är något som många vill i dagsläget och här kommer en liten guide på hur du kan surfa anonymt helt gratis.

En av de vanligaste alternativen heter Tor och är så kallad ”onion routing” vilket betyder att din surfning skickas mellan ett antal olika datorer runt hela världen helt krypterad. Det enda stället där din surf-trafik går i klartext är när surf-trafiken kommer ut ur en så kallad exit-nod.

Här kan du ladda hem Tor för Windows med tillhörande installationsfiler samt ett grafiskt gränssnitt för att styra Tor-mjukvaran vid namn Vidalia:

torproject.org/dist/vidalia-bundles/vidalia-bundle-0.2.1.26-0.2.10.exe

Vi rekommenderar även läsning av Tor-FAQ:n där exempelvis följande framgår:

Doesn’t the first server see who I am?

Possibly. A bad first of three servers can see encrypted Tor traffic coming from your computer. It still doesn’t know who you are and what you are doing over Tor. It merely sees ”This IP address is using Tor”. Tor is not illegal anywhere in the world, so using Tor by itself is fine. You are still protected from this node figuring out who you are and where you are going on the Internet.

Boken finns att köpa som pocket från bl.a.

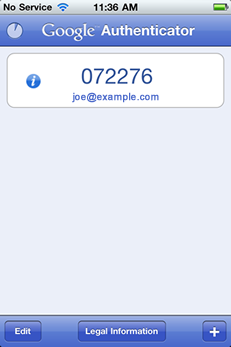

Boken finns att köpa som pocket från bl.a.  För mer information se Googles

För mer information se Googles  använder AES256-bitarskryptering för kryptering av backup-filer från telefonen men dock så används enbart en interation av lösenordet vilket gör det lättknäckt.

använder AES256-bitarskryptering för kryptering av backup-filer från telefonen men dock så används enbart en interation av lösenordet vilket gör det lättknäckt.