SSL sårbarhet i iOS (iPhone/iPad etc)

Apple släppte i går en uppdatering till operativsystemet iOS som återfinnes i bl.a. iPhone och iPad. Felet som åtgärdas med denna uppdatering är att det genomförs en bristfällig kontroll av värdnamnet i certifikatet stämmer överrens med det värdnamn dit anslutningen upprättas.

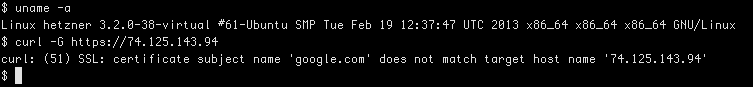

Detta kan illustreras genom följande exempel där vi först testar med curl i Ubuntu Linux som misslyckas:

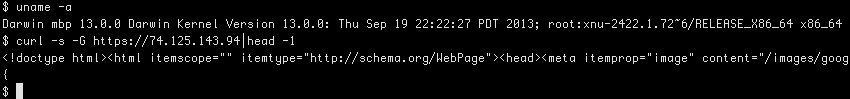

Och sedan på en Macbook Pro med Mac OS X version 10.9.1 (Mavericks) där anslutningen lyckas:

IP-adressen 74.125.143.94 är www.google.se.

Rolig kommentar från Twitter av Christopher Soghoian:

Don’t worry. The security update used to patch Apple’s iOS SSL authentication flaw will be delivered to you securely via a SSL connection.

— Christopher Soghoian (@csoghoian) February 21, 2014

Denna sårbarhet möjliggör för en angripare att exempelvis genomföra MITM attacker.

Uppdatering: För att förtydliga. Curl använder sig av Secure Transport (aka darwin-ssl) som genomför bristfällig kontroll av värdnamnet. Från Apples länk nedan:

Secure Transport failed to validate the authenticity of the connection. This issue was addressed by restoring missing validation steps.

Felet verkar enbart uppträda när ett IP-nummer används istället för värdnamn samt så påverkar även denna bugg Mac OS X.

Detta gäller således enbart anslutningar där IP-nummer används istället för värdnamn. Det är svårt att gissa hur många SSL-anslutningar som använder IP-nummer istället för värdnamn.

Exempel 2 gällande Apples bristfälliga SSL-validering

Du ansluter till https://1.2.3.4 men ett annat SSL-certifikat än för 1.2.3.4 returneras. Allt fungerar fortfarande bra. Oklart om det gäller självsignerade certifikat eller om hela certifikat-kedjan ändå verifieras.

Läs mer hos Apple här:

2 comments