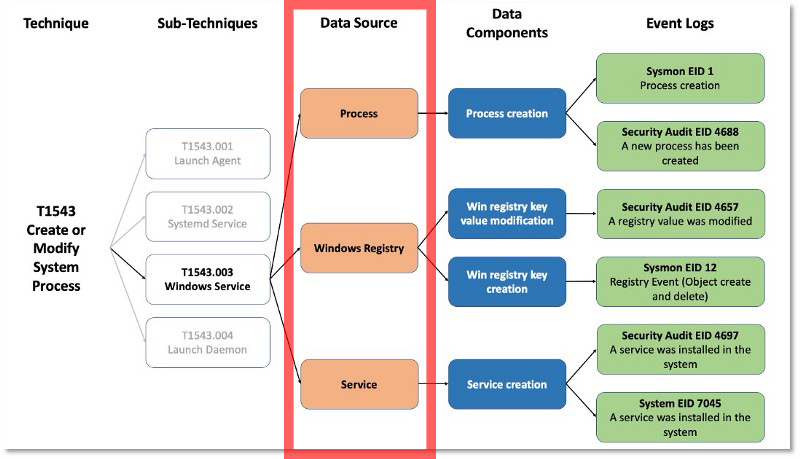

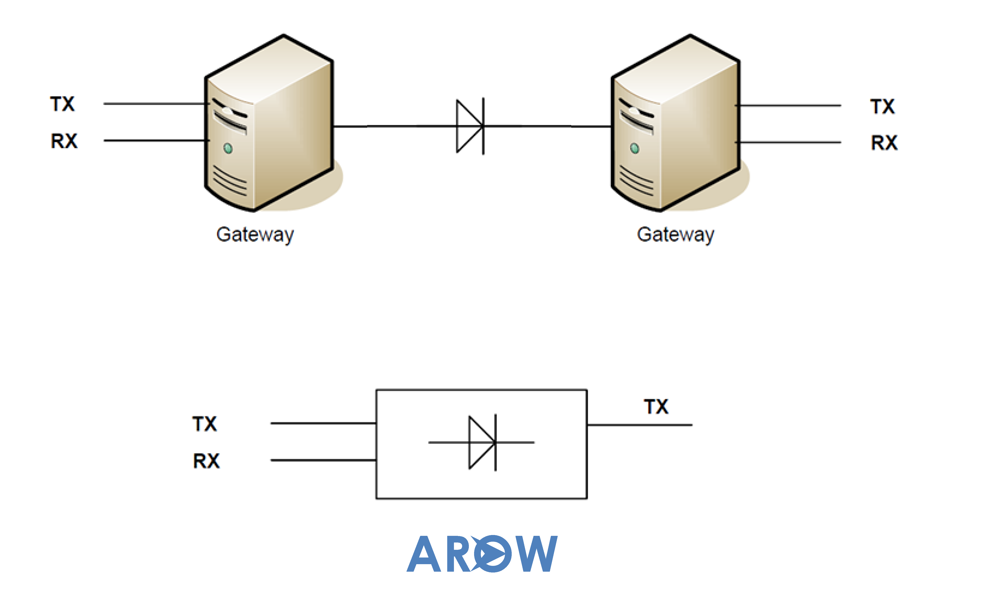

Somerdata är ett brittiskt företag som gör en mängd olika produkter som används av polismyndigheter och militär främst, världen runt. Jag fick låna deras produkt AROW som är en datadiod som används för säker överföring mellan två nätverk där hög assurans är viktig.

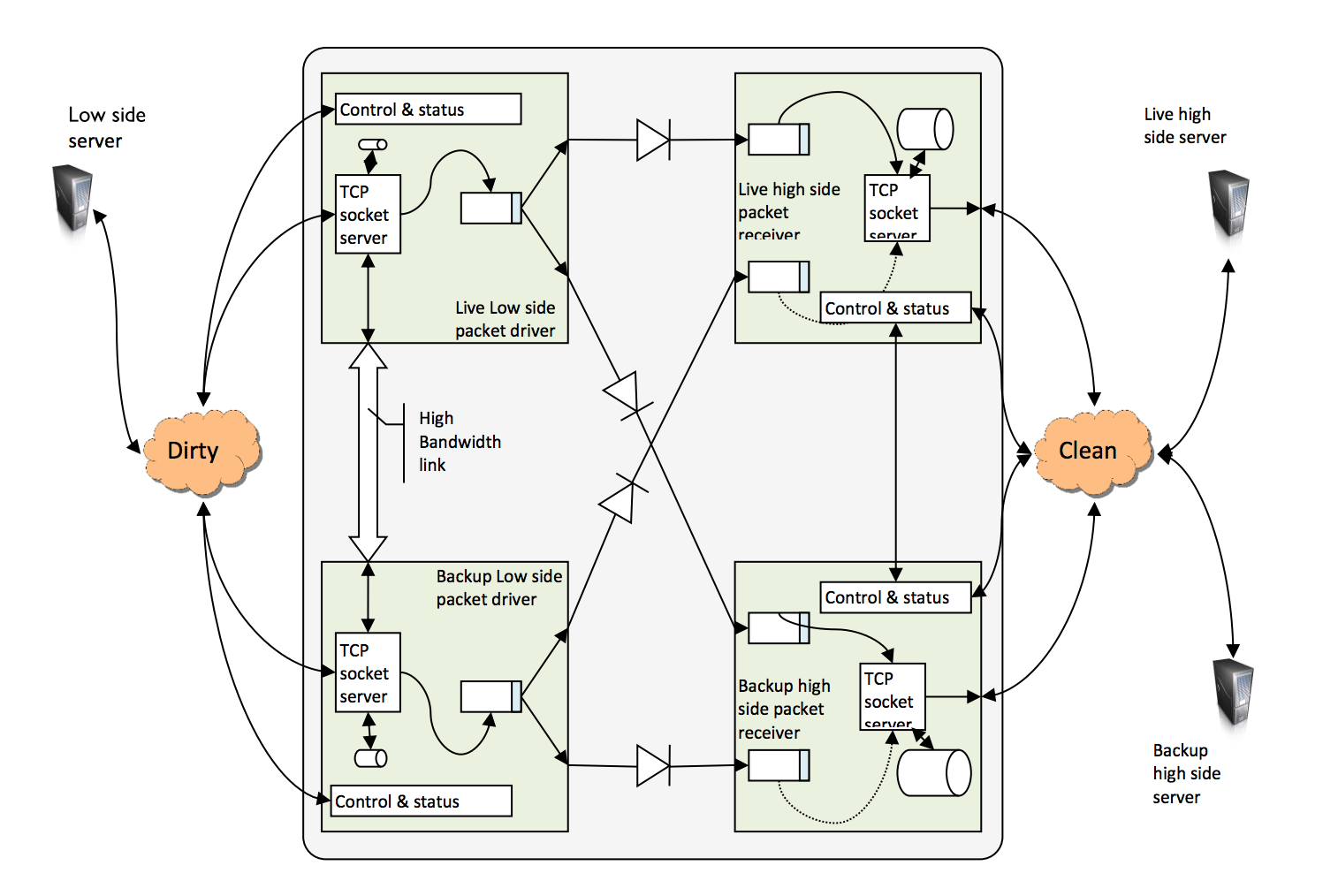

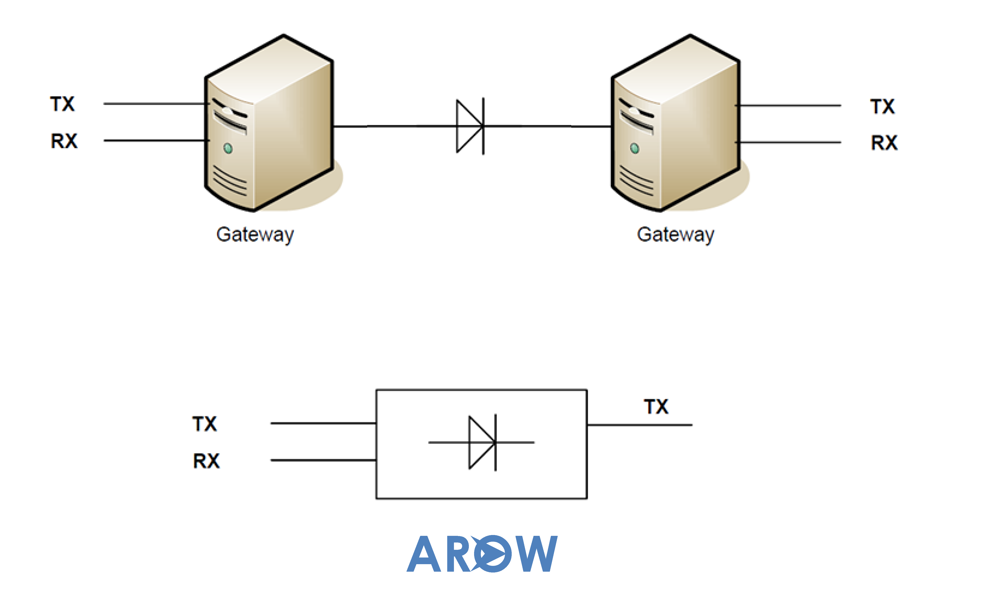

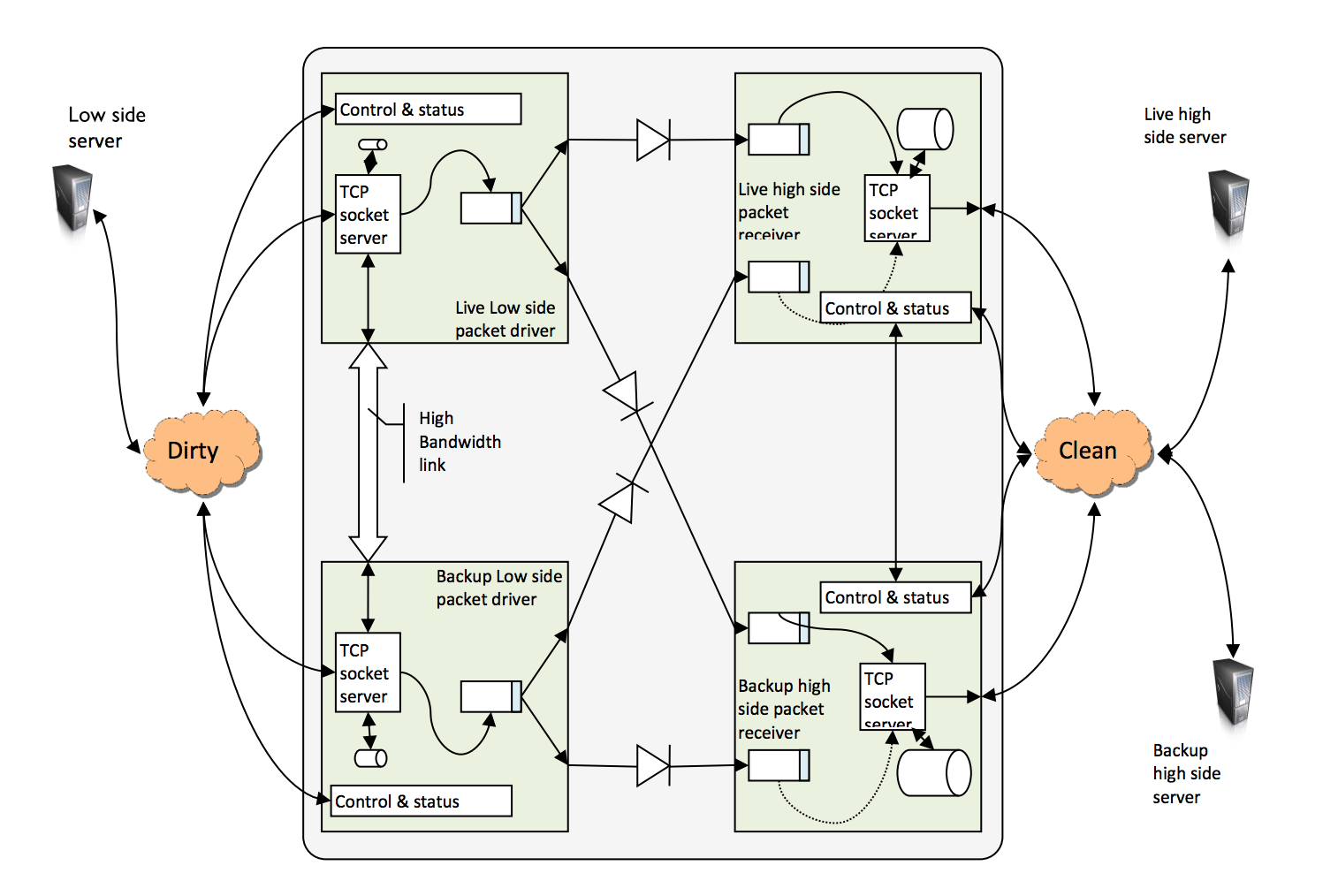

Och med säker syftar jag på att det är fysiskt omöjligt att överföra data åt ena hållet. Detta uppnås genom att använda en fiber som enbart medger envägskommunikation. AROW står för Advanced Reliable Optical Wormhole och priset ligger runt 70000 SEK utan redundans.

Förutom intom polis och militär så är även denna produkt populär inom industriella kontrollsystem (ICS/SCADA) där nätverk ska separeras från exempelvis internet.

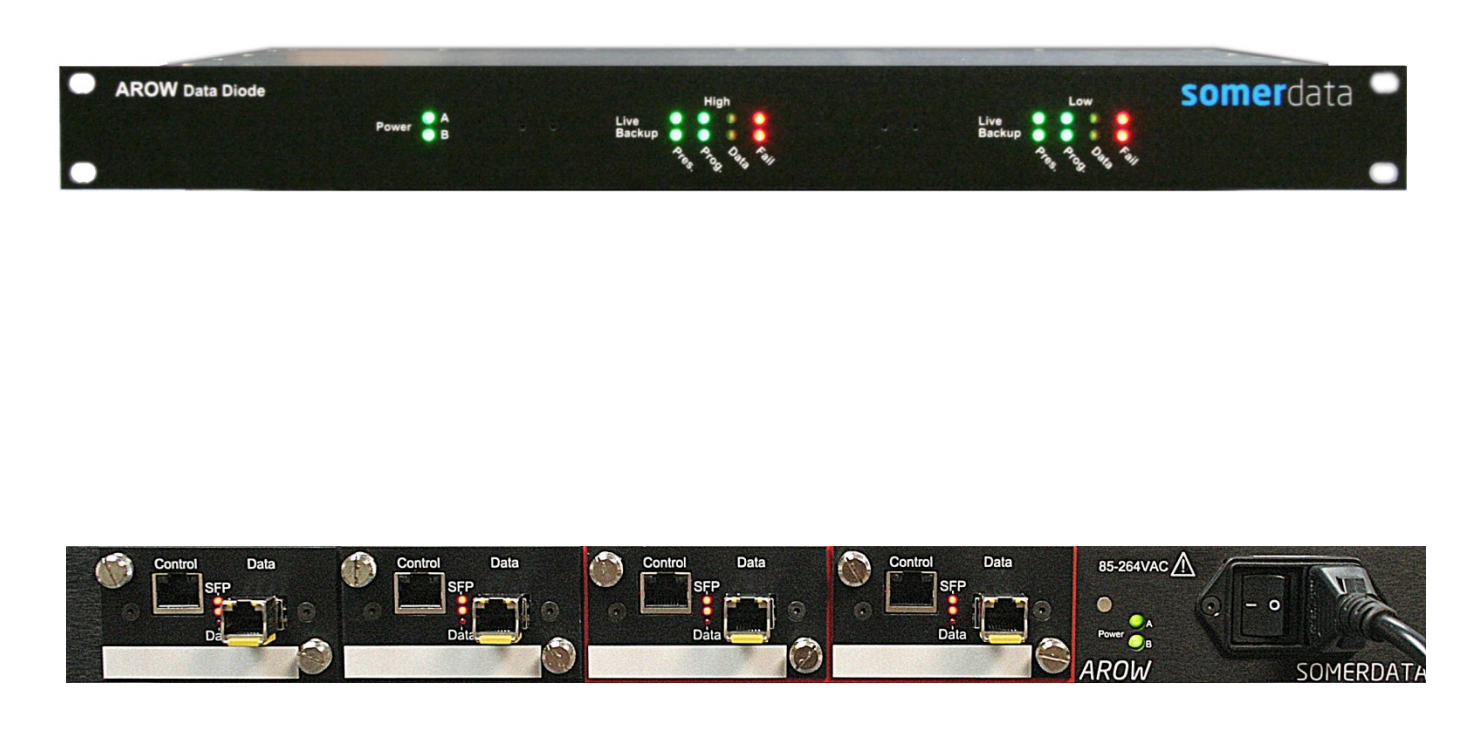

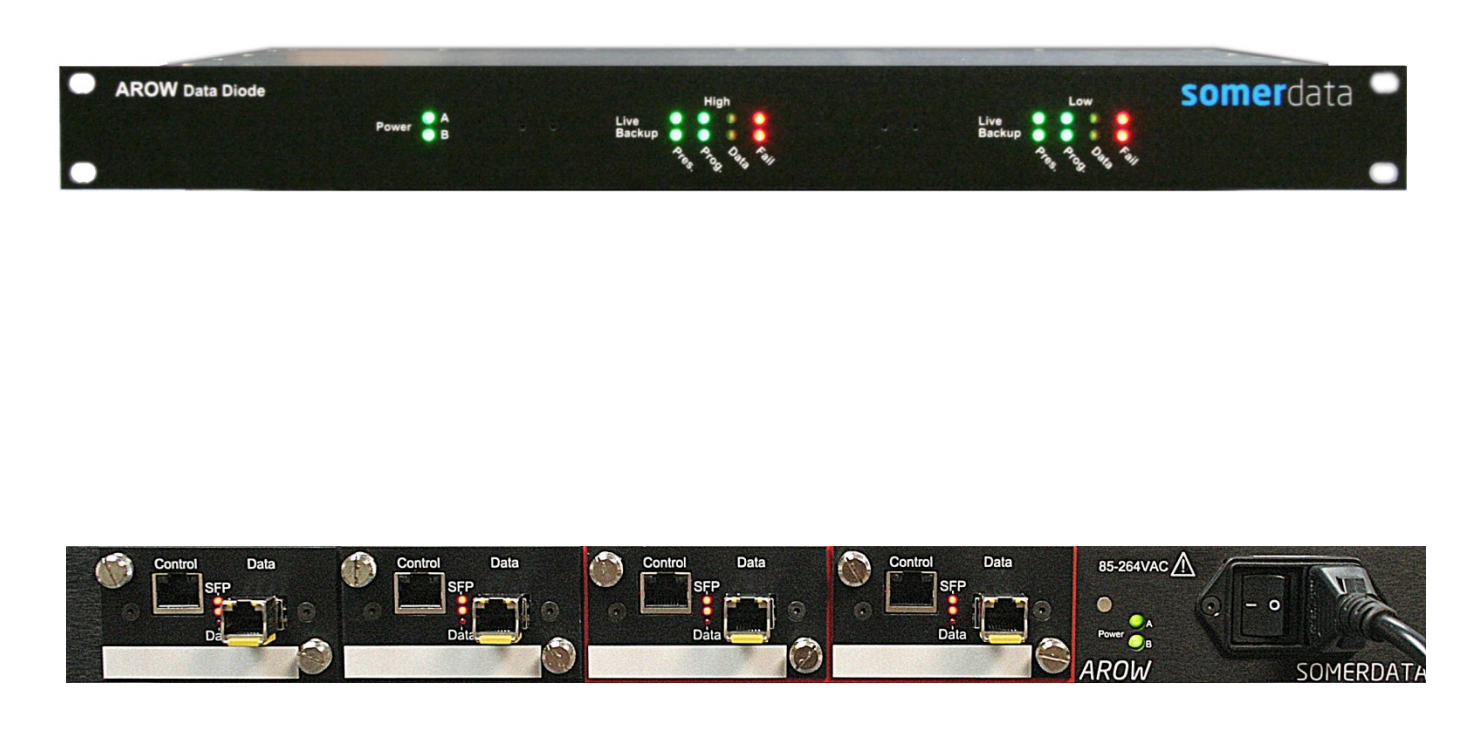

AROW har fyra stycken portar där Gigabit-ethernet kan anslutas. Två av dessa portar används för konfigurering och övervakning samt konfigureras via webbgränssnitt eller telnet.

Med hjälp av socat och en egen utvecklad programvara vid namn AROWBFTP så är det möjligt att överföra webbsidor, streamad video, filer, antivirus-uppdateringar samt E-post direkt via denna envägs-gateway. Det här är en produkt för dig som vill separera känsliga/klassificerade nätverk men ändå vill ha möjlighet att ta in information.

Förutom med eller utan redundans så finns AROW även S eller G-versionen. G-versionen har möjlighet att kontrollera att överförd data är korrekt och är den ej det så kan den begära omsändning, vilket så klart också öppnar upp för en kanal ut. Somerdata rekommenderar således ej G-versionen att användas i högsäkerhetsnätverk.

Även så säljer svenska företaget Advenica en produkt med likvärd funktionalitet vid namn SecuriCDS. Och Fibersystem har en datadiod vid namn 50-800.

För just detta märke som vi testat är Peelit återförsäljare i Sverige.

Installation av datadioden

Med hjälp av de två fysiska ethernet-portar som är märkta Control så kan vi logga in via telnet eller ett webbgui för att sätta IP-adresser till de olika portarna. När detta är klart är det bara att ansluta på data-porten och koppla upp en tcp-socket på respektive sida.

Det går även att få ut enklare statistik från control-porten.

Sammanfattning Somerdata datadiod

Fördelar: Inspekterbar kod eftersom majoriteten går via python. Snabb och enkel att använda och komma igång. Dataportarna har liten exponeringsyta, svarar inte på ping och har inga andra öppna portar exempelvis.

Nackdelar: Stor exponeringyta på kontrollporten. Ej separata nätaggregat för delad ström som kan gå mot olika faser exempelvis. Går att fingerprinta från Internet.

Somerdatas datadiod får 4 av 5 enigmor: