SCADA/ICS-säkerhetskonferens 4SICS

Om några veckor är det dags för årets upplaga av den internationella konferensen om IT-säkerhet i cyberfysiska system (SCADA). Konferensen går under namnet 4SICS (four-six dvs landskoden till Sverige) och hålls på Nalen mitt i Stockholm.

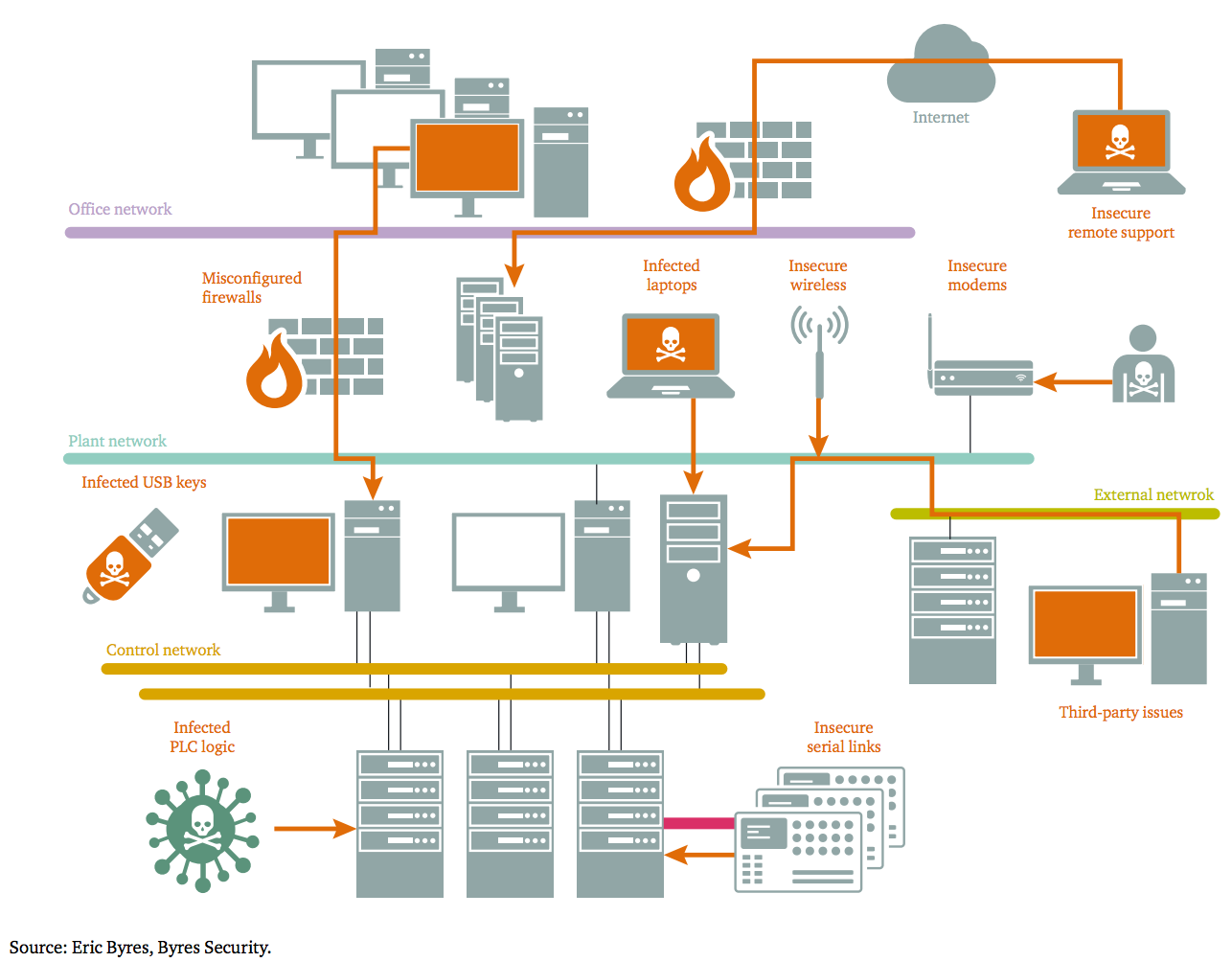

Erik Johansson som tillsammans med Robert Malmgren står bakom konferensen berättar att ämnen som kommer att behandlas på konferensen i år är cyberattackerna mot Ukraina i slutet av december 2015. Då drabbades flera elbolag i Ukraina av samordnade IT-attacker som slog ut elförsörjningen för mer än en kvarts miljon abonnenter. De Ukrainska elbolagen utsattes för en så kallad APT (Advanced Persistent Threat) då en grupp sofistikerade angripare under lång tid planerade, beredde sig tillgång till, och från insidan studerade elbolagens IT-miljöer. I över ett halvårs tid planterades skadlig kod, öppnades nya bakvägar och stals information i olika förberedelsesteg inför det att man den 23:e december mörklade delar av Ukraina.

Robert M. Lee, expert på säkerhet i SCADA-system och en av de som bistod Ukrainska myndigheter med utredningen, är en av de internationella specialister som bjudits in som talare på konferensen.

Lee berättar:

IT-attacken på det ukrainska kraftnätet var den första i sitt slag. Många detaljer kring attacken har kommit till allmän kännedom, men på 4SICS kommer de som deltog i analysen av attacken att samlas och belysa detaljer och erfarenheter på ett sätt som inte gjorts tidigare.

Andra inbjudna specialister är Anton Cherepanov & Robert Lipovsky från antivirusföretaget ESET som kommer att göra en djupare genomgång av vad man egentligen vet om den skadliga koden vid namn BlackEnergy som bland annat användes mot elbolagen i Ukraina.

Erik berättar även att presentationerna kommer att avslutas med rundabordssamtal där tekniska specialister och myndighetsföreträdare kommer diskutera tekniska brister, tillvägagångssätt, konsekvenser samt IT som vapen i olika konflikter. Innan konferensen finns det även möjlighet att gå flertalet kurser inom säkerhet i cyberfysiska system.

Ett axplock av övriga talare är: Jens Zerbst, CIO på Vattenfall, som kommer beskriva hur man uppnår försvar på djupet i en tid när det finns APT. Maik Brüggemann, säkerhetsforskaren som påvisat hur skadlig kod kan sprida sig direkt mellan olika PLC:er.

Margrete Raaum, CEO vid norska KraftCERT, med egna erfarenheter från härom året då Norge utsattes för cyberattacker och vet hur man bör hantera incidenter.

Konferensen och kurserna går under datumet 25-27 Oktober 2016, läs mer här: https://4sics.se

Den brittiska tankesmedjan

Den brittiska tankesmedjan