Ökad detektion av 0-days

Googles specialgrupp vid namn Threat Analysis Group (TAG) har skrivit ett intressant inlägg om detektion av 0-days som används vid cyberattacker. 0-days är sårbarheter som är okända och ej åtgärdade av leverantören.

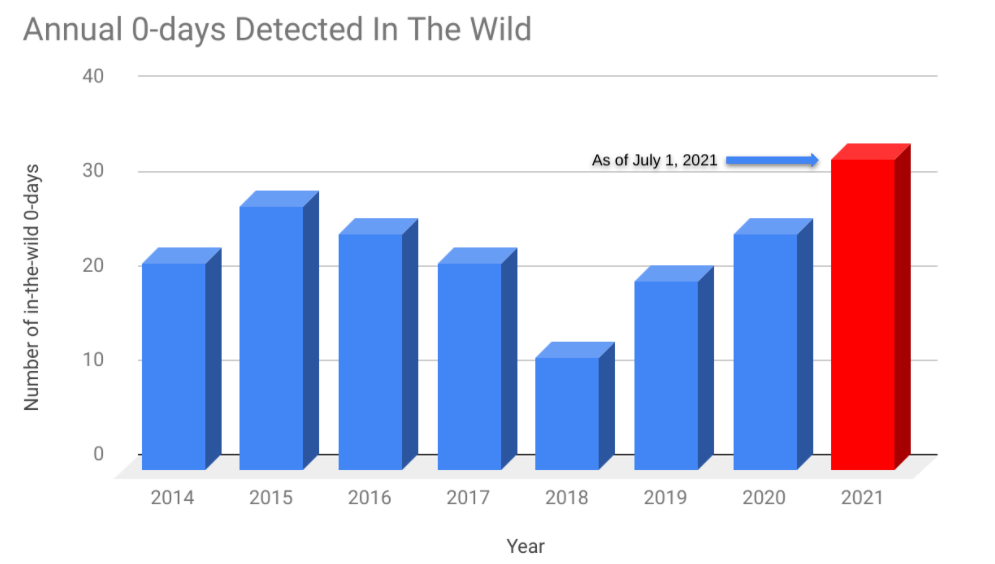

Tittar vi på statistik som TAG presenterar så har detektionen senaste året ökat markant över sårbarheter som utnyttjas ”in the wild”. Dvs sårbarheter som aktivt utnyttjas med en exploit och som sedan detekteras på ett eller annat sätt:

Men vad beror denna ökning på? Jo det finns ett antal faktorer som spelar in:

- Det finns fler aktörer som handlar med sårbarheter. Så kallade Cyber Arms Dealers eller exploitmäklare

- Marknaden har blivit mer mogen och gör det svårare att ta sig in i system via mer traditionella sätt såsom social engineering

- Vi blir bättre på att detektera 0-days

- Aktörer såsom Google, Microsoft och Apple anger numera i sina säkerhetsuppdateringar om en viss sårbarhet som åtgärdats, utnyttjas aktivt ”in the wild”

- Länders budgetar att utföra offensiva cyberoperationer antas öka successivt. Därmed även möjligheterna att införskaffa zero-days

Det jag hoppas och tror är att Apple i framtiden kommer att öppna upp iOS mer så att forensiska undersökningar ska bli lättre och därmed också möjligheterna att detektera 0-days i efterhand bättre. Detta är så klart möjligt i dagsläget till viss del med verktyg såsom MVT.

Värt också att notera är att de som utnyttjar 0-days är måna om att dessa inte detekteras och åtgärdas, därför använder man metoder såsom ECDH för att försvåra analys (anti-forensics).

Som jag också har skrivit om tidigare så ökar troligtvis även N-days/patchgapping-behovet och marknaden. För att nämna några företag som livnär sig i denna gråzon med att förmedla 0-days och utveckla trojaner/bakdörrar kan jag lista:

- Candiru, Saito Tech Ltd

- NSO Group

- Memento Labs (fd. HackingTeam)

- Gamma Group

- Zerodium

- DarkMatter. Med kontor i bla Finland under namnet Zeline 1 Oy, Digital 14 Oy

- Exodus Intel

- Endgame

Finns givetvis ett antal till. Kommentera gärna nedan om du känner till fler.