MQTT-tjänster står oskyddade på internet

CERT-SE som är en del av Myndigheten för samhällsskydd och beredskap (MSB) går ut och varnar för att flertalet MQTT-tjänster står oskyddade direkt mot internet i Sverige.

Efter att Lucas Lundgren på IT-säkerhetskonferenser såsom Defcon och SEC-T berättat om MQTT-protokollet samt sökt av hela internet efter sårbara tjänster med masscan så var resultatet häpnadsväckande. Tusentals servrar stod helt vidöppna för vem som helst att ansluta till dessa och läsa av all information som flödade via dem (subscribe).

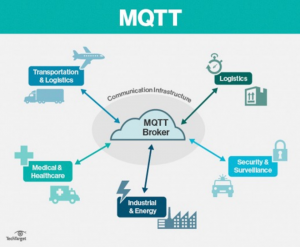

MQTT används som en realtids-förmedlare och är ett mycket lättviktigt protokoll vilket gör det lämpligt att användas för små enheter inom IoT (Internet of Things) exempelvis.

Många tjänster använder också MQTT för att publicera data på webbsidor helt ofiltrerat vilket öppnar upp för olika typer av injektionsattacker såsom XSS (cross site scripting).

Det finns en säkrare version av MQTT som använder TLS och går under benämningen secure-mqtt och använder TCP port 8883. Givetvis ger d etta också en extra overhead och ökar antalet paket och paketstorleken.

etta också en extra overhead och ökar antalet paket och paketstorleken.

Lucas har försett CERT-SE med datat från sina skanningar. Och myndigheten kan då konstatera att ingen av de oskyddade svenska servrarna tillhör CERT-SE:s prioriterade aktörer (myndigheter, kommuner och vissa företag).

Förutom MQTT så finns det andra protokoll som bör kontrolleras och som CERT-SE lyfter upp som möjliga orsaker till problem: OPC UA, HTTP (REST/JSON), CoAP, DDS och AMQP.

Här kan du ladda hem Lucas presentation som PDF: