Ny spännande startup: Debricked

Jag tog ett snack med Daniel Wisenhoff som är en av grundarna till en ny svensk säkerhetsstartup vid namn Debricked. Startupen är en spinoff från Lunds Universitet och ett projekt som forskat inom software component analysis (SCA).

Jag tog ett snack med Daniel Wisenhoff som är en av grundarna till en ny svensk säkerhetsstartup vid namn Debricked. Startupen är en spinoff från Lunds Universitet och ett projekt som forskat inom software component analysis (SCA).

Forskningen som ligger till grund för Debricked har även erhållit forskningsbidrag från Vinnova samt medverkar i ett nytt projekt vid namn HATCH som du kan läsa mer om här.

Berätta om hur idén till produkten föddes?

Under forskningsprojektet SECONDS som bedrevs på LTH från ~2015-2018 där vi tittade på hur man kan på ett effektivt jobba med säkerhet inom produktutveckling.

Detta med fokus på IoT (SECONDS, Secure Connected Devices).

Vad ser ni för behov på marknaden för Er tjänst/produkt?

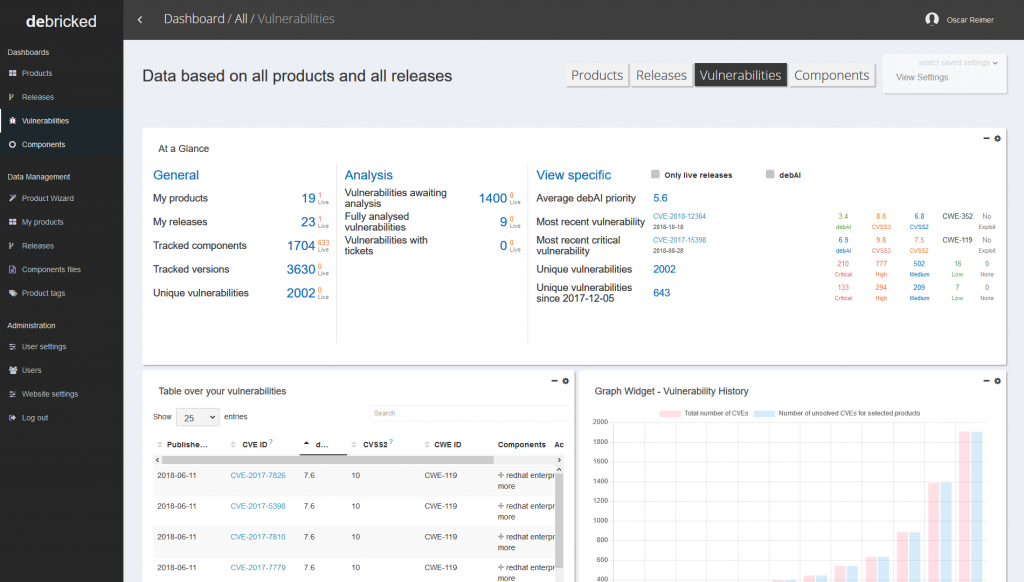

Open Source Vulnerability Management, som är vårt första produkt bygger på det faktum att de allra flesta bolag idag använder någon form utav öppen källkod. Vi har då tagit fram ett verktyg som automatiserar och effektiviserar processen med att hålla koll på sin open source och vilka sårbarheter som finns i denna. Det som skiljer oss här är väl det att vi försöker automatisera så mycket som möjligt kring inhämtning av data och använder bland annat AI såsom Natural Language Processing (språkigenkänning) för att hitta bra information.

”Det som skiljer oss här är väl det att vi försöker automatisera så mycket som möjligt kring inhämtning avdata och använder bland annat AI och igenkänning med mera för att hitta bra information.”

Vilka är du/ni som står bakom produkten?

Daniel Wisenhoff, jag. Medgrundare av Debricked och tidigare grundare av forumet techsweden samt deltidsjobb på Axis samt Adsensus under tiden som jag studerade på LTH.

Oscar Reimer CTO, en gammal vän till mig och vi har drivit företag tillsammans. Bl.a Techsweden.org som på sin tid var en av Sveriges största entusiast communitys för PC-hårdvara. Därefter har han frilansat en hel del inom utveckling och e-handel.

Martin Hell, disputerad på LTH inom informationssäkerhet. Var projektledare tidigare på SECONDS projektet och även nu co-founder och senior advisor till Debricked. Det är i huvudsak Martin som står för den tekniska höjden i produkten och säkerhetskompetensen.

Vilka ser ni som era primära kunder?

Just nu håller vi på att testa marknaden och se var vi bäst får napp.

Hur ser prismodellen ut?

På samma vis som ovan, så håller vi på att testa olika modeller. Men vi tänker oss att vi är ett SaaS bolag med tillhörande modeller för betalning.

Skärmdump från produkten Open Source Vulnerability Management:

Säkerhetsbuggarna har identifierats av företaget

Säkerhetsbuggarna har identifierats av företaget