Nya attacker mot VPN med hjälp av vishing

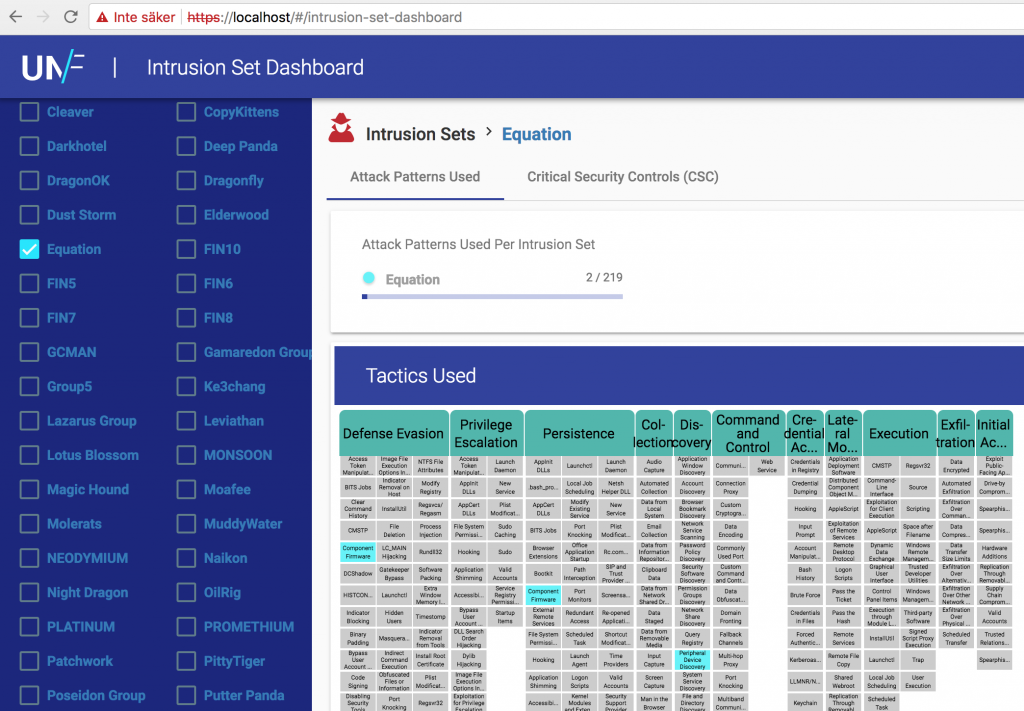

Cyberangripare attackerar nu personal som nu jobbar hemma i allt större utstäckning. Med ett nytt modus operandi så ringer angriparen upp den anställde och förmår denne att logga in på en alternativ fiktiv webbsida för VPN-anslutningar.

👉 Stöd mitt bloggande via Patreon

Denna webbsida innehåller även funktion att lura till sig engångstokens för tvåfaktorsautentisering. Det var även på detta sätt som angripare lyckades göra intrång hos Twitter förra månaden.

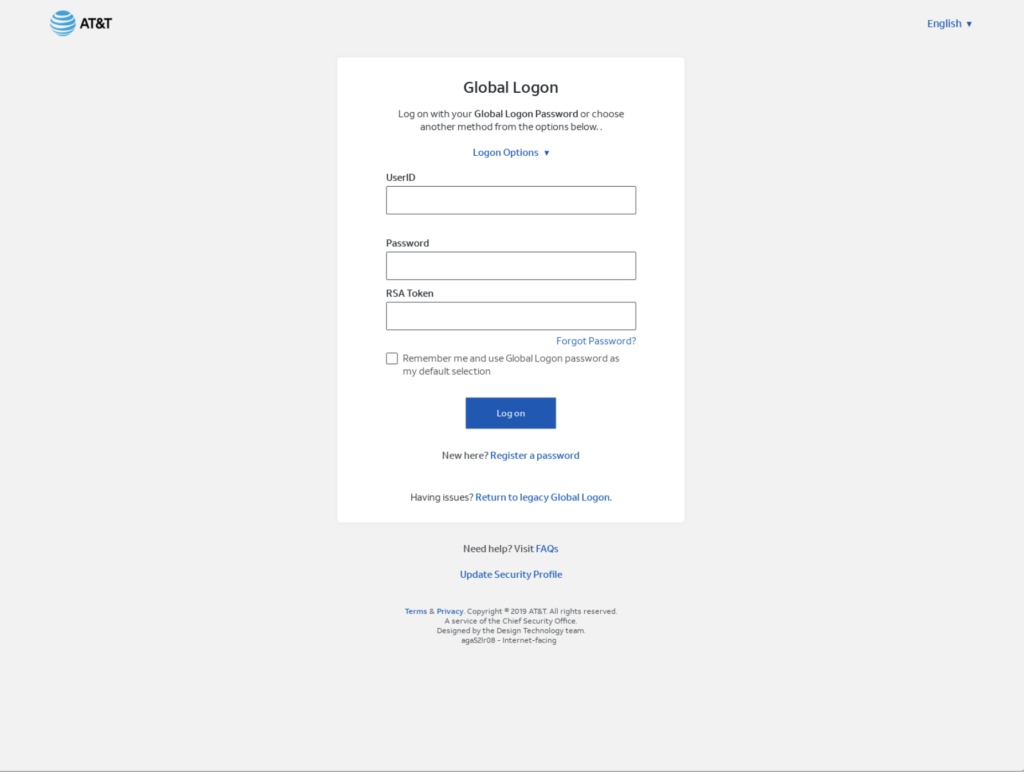

Här är ett riktigt exempel på hur webbsidan helpdesk-att.com såg ut för några dagar sedan:

Denna typ av attack kallas för Vishing (voice phising) och har några år på nacken men att nu kombinera detta med attacker mot VPN som stjäl 2FA-tokens är det nya tillvägagångssättet.

Även kan denna attack kombineras med en annan attack som medger att spoofa numret till företagets växel så samtalet ser ut att komma från medarbetarens egna organisation.

Motåtgärder

Först och främst är utbildning en viktig faktor, även återkommande utbildningspass för medarbetare. När det gäller MFA/2FA så har angriparna ännu inte någon metod för att genomföra MITM på hårdvarunycklar såsom Yubikeys.

Och sist men inte minst så är det viktigt med spårbarhet och loggning och övervaka samtliga inloggningar och knyta dessa inloggningar vidare mot klientcertifikat och datorkonfiguration.

Kan även tipsa om svenska startupen Castle.io har en hel del intressanta metoder att hitta kapade konton.