Ransomware-attacker blir mer sofistikerade

Amerikanska cybersäkerhetsmyndigheten Cybersecurity and Infrastructure Security Agency (CISA) gick för några dagar sedan ut med en varning gällande att ransomware-attacker blir allt mer sofistikerade.

Varningen skickades ut av CISA tillsammans med motsvarande myndigheter från Storbritannien och Australien. Framförallt gäller det två trender som myndigheterna ser:

- Initial tillgång till systemen sker via RDP, phishing eller attacker som utnyttjar svagheter och brister i mjukvaror. Även ser man en uppgång där läckta användarnamn eller lösenord används för initial access, eller brute-force av lösenord/användarnamn.

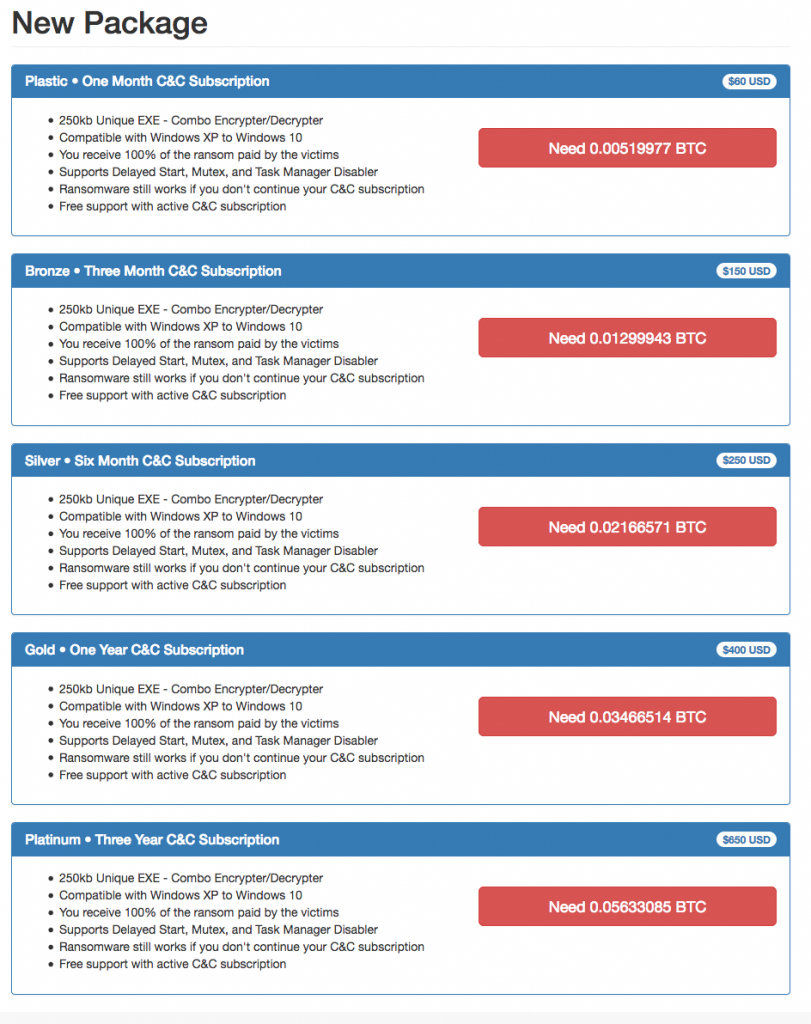

- En ökning av ransomware-as-a-service (RaaS) där cyberskurkarna köper och säljer tjänster av varandra. De blir mer professionella och fungerar mer som riktiga företag och organisationer skulle göra.

Tyvärr så fortsätter utpressarna att tjäna pengar och gör att de kan gå efter ännu större mål och göra ännu mer omfattande skador:

Every time a ransom is paid, it confirms the viability and financial attractiveness of the ransomware criminal business model.

Tidigare så genomförde ransomware-gängen vad som kallas “big-game” hunting och försökte ge sig på stora amerikanska bolag. Men FBI var aktiva och lyckades slå ner och begränsa förmågan hos de som utförde attackerna. Detta har dock fått till följd att ransomware-gängen nu ger sig på medelstora bolag och framförallt många nya branscher såsom: hälsa och sjukvård, finansiella tjänster, utbildning, mathandel, offentlig verksamhet och jurister.

Utpressningsmetoderna utvecklas också och förutom att kryptera och göra information otillgänglig, så gör man också internetaccess obrukbar samt hotar att släppa information och informera eventuella investerare och konkurrenter om intrånget.

Övrigt värt att nämna är att man ser en ökning där man ger sig på underleverantörer och leverantörer som i fallet med Coop och Kaseya. Attackerna sker ofta på helger och vid högtider då mindre personal är på plats och kan förhindra ett aktivt pågående intrång. En ökning sker även mot industrier som har värdefulla processer som måste vara uppe och fungera, samt mot managed service providers (MSPs) som hanterar många kunder.

Åtgärder för att förhindra och försvåra ransomware-attacker

Att förhindra och försvåra ransomware-attacker är ingen enkel och lätt match, utan flertalet åtgärder måste vidas. Och inte bara en gång utan det är viktigt att jobba med dessa frågor långsiktigt och systematiskt.

Denna lista har CISA släppt för att försvåra ransomware-attacker:

- Håll all mjukvara uppdaterad med senaste säkerhetspatchar, se även över hårdvara som behöver uppdateras. Kontrollera även så att mjukvara inte har blivit eller snart kommer att bli End-of-life (EOL)

- Kontinuerligt genomför automatisk sårbarhetsskanning. Se även över tredjepartsbiblioteket som behöver uppdateras

- Slå på säkerhetsfunktioner och stäng av tjänster som inte används, framförallt se över RDP. Och använd VPN samt MFA (multifaktorsautentisering). Övervaka alla inloggningar över RDP och se till att det finns inställning som är satt för antalet misslyckade inloggningsförsök.

- Träna och utbilda anställda med bl.a. phishing-medvetenhet

- Använd multifaktorsautentisering överallt och se till att långa unika lösenord används. Att inte lösenord återanvänds

- Om Linux används se till att SELinux, AppArmor eller SecComp används för defence in depth

- Vid nyttjande av molnlösningar se till att backup finnes på flertalet ställen åtskilda

Rekommendationer för att försvåra för angripare att ta sig vidare i nätverken och systemen:

- Segmentera nätverket

- Implementera end-to-end kryptering såsom mutual Transport Layer Security (mTLS)

- Använd nätverksintrångsdetektering för att se avvikelser på nätverksnivå

- Dokumentera externa anslutningar

- Inför tidsbaserad åtkomst för administrativa konton

- Minimera konton och behörigheter som är administrativa

- Håll backuper offline och testa att återställa dessa

- Använd telemetridata och inte enbart lokalt utan även från molntjänster. Såsom hur APIer nyttjas, flow logs, token logs, nedladdningar osv

Här kan du ladda ner PDF-dokumentet med samtliga rekommendationer i sin helhet: