Att analysera och förmildra en DDoS-attack kan göras genom ett antal olika metoder. Även finns det DDoS-attacker där motverkansmedel kan användas och således göra attacken mindre effektiv. Givetvis kan filtrering genomföras på ISP-nivå också, men det är ett relativt trubbigt verktyg.

Först och främst måste trafikdata i form av PCAP-format eller liknande samlas in, detta kan visa på ledtrådar såsom vilket verktyg som används eller om det är förfalskade paket (spoofade). Även så kan loggar på servern analyseras för att avgöra exempelvis om det är en eller flera stora bilder som laddas om och om igen. Finns inte råa paket kan även netflow-data användas och analyseras med verktyg såsom Argus.

🔎 Reklam: Triop AB analyserar och kan ta fram motverkansmedel mot DDoS

När vi vet vem avsändaren är så måste denna analyseras närmare, rör det sig om klientdatorer eller servrar med hög kapacitet? Om det är klientdatorer så rör det sig troligtvis om ett bot-nät med infekterade privatpersoner, är fallet högprestanda-servrar så kan det vara hyrda servrar direkt av antagonisten eller som är vanligare: hackade servrar.

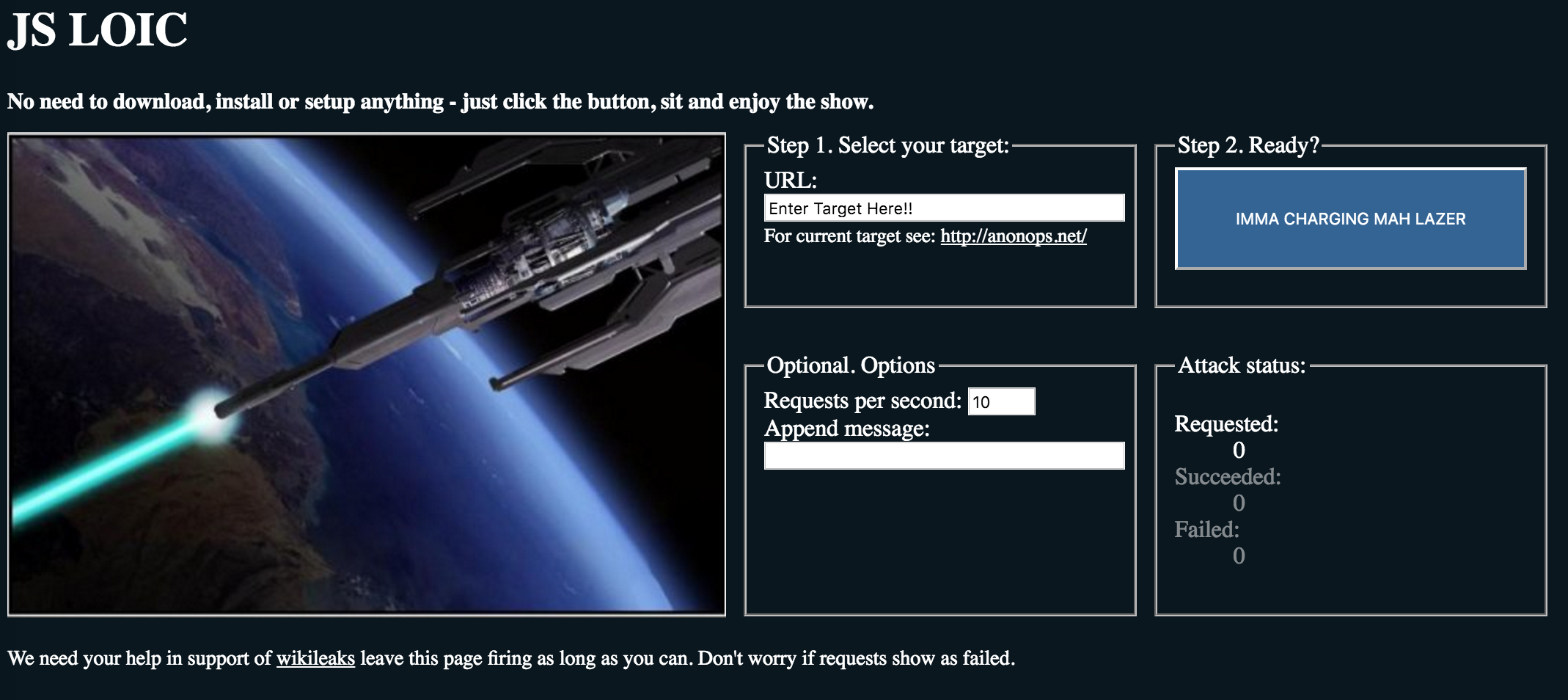

Finns även fall där klienter kan surfa in på en speciell sida så exekveras ett javascript som hämtar en eller flera tunga filer om och om igen, denna attack är implementerad i bl.a JS LOIC.

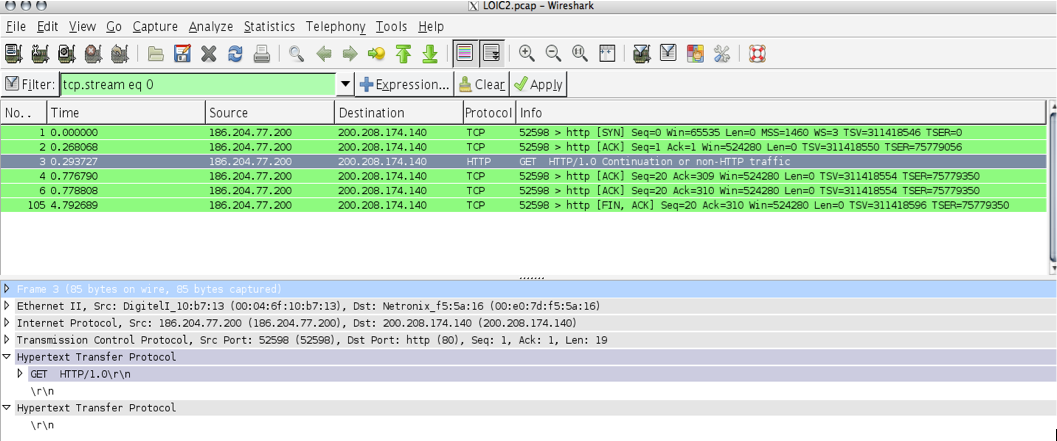

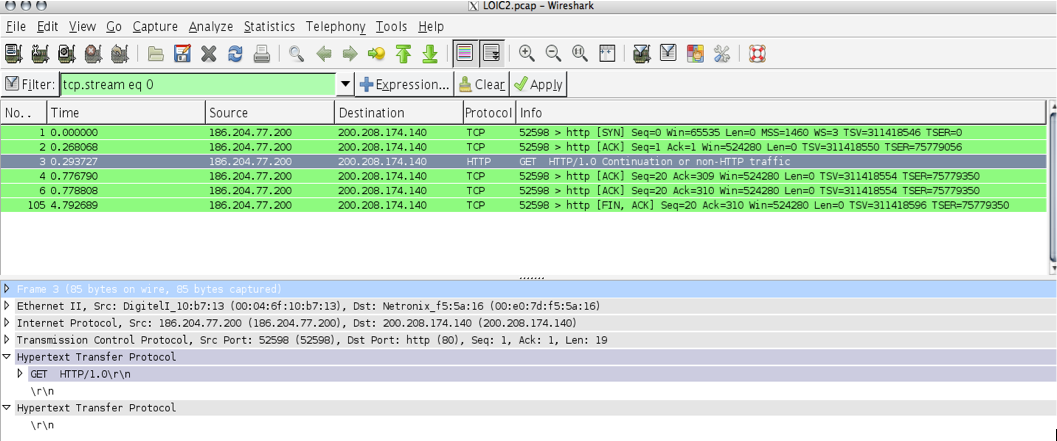

Wireshark är ett bra verktyg att visuellt analysera nätverkstrafik men fungerar ej väl med större datamängder. Nedan exempel visar hur det ser ut i Wireshark när LOIC används:

Skärmdump från webbsida som har JS LOIC:

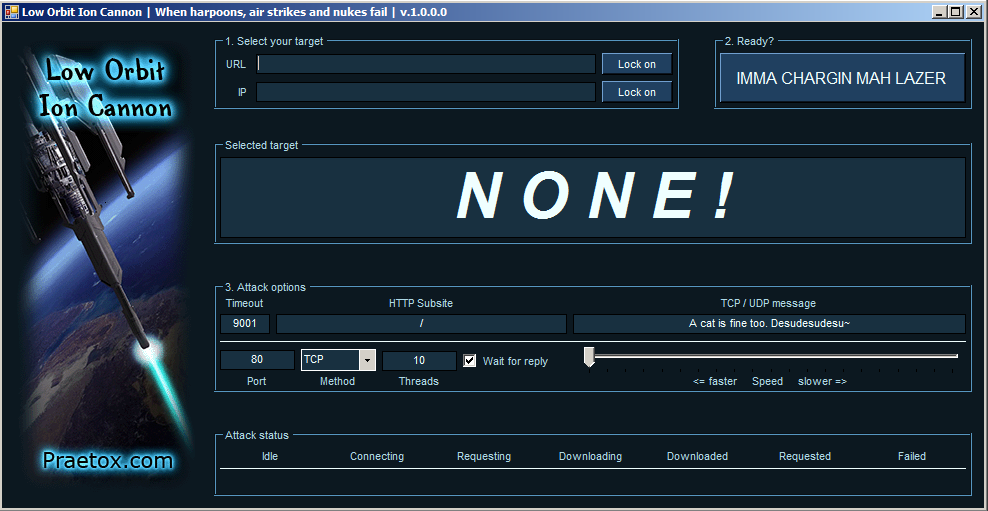

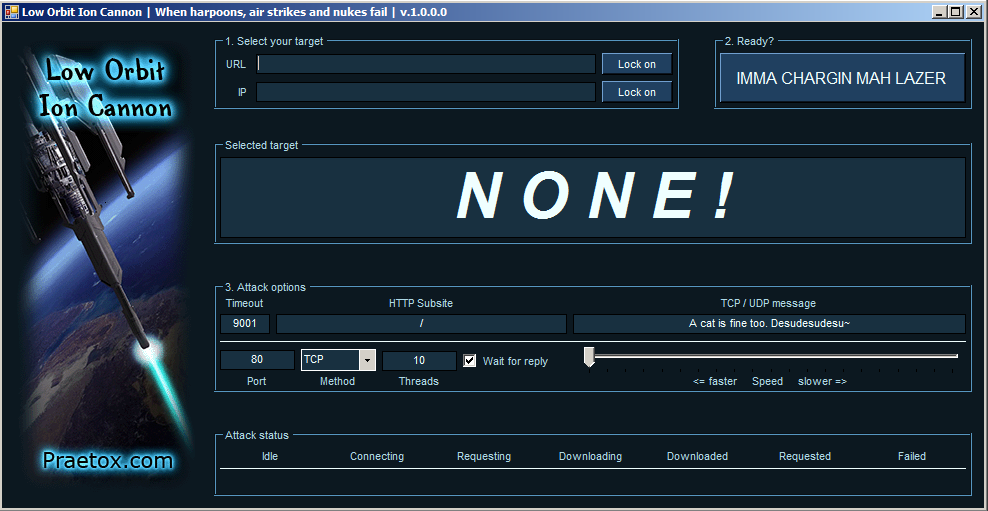

Skärmdump från JS LOIC storebror LOIC. LOIC står för Low Orbit Ion Cannon:

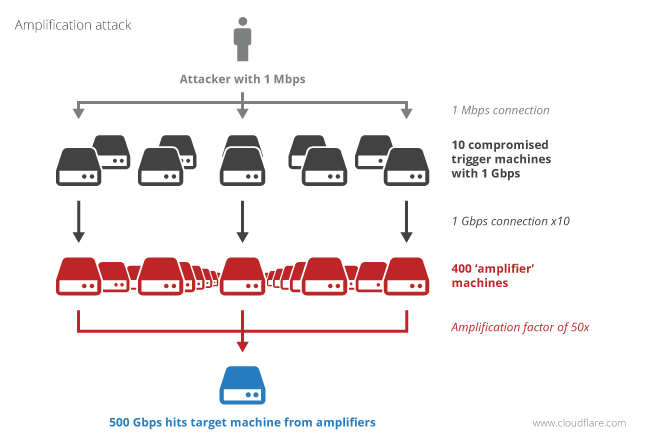

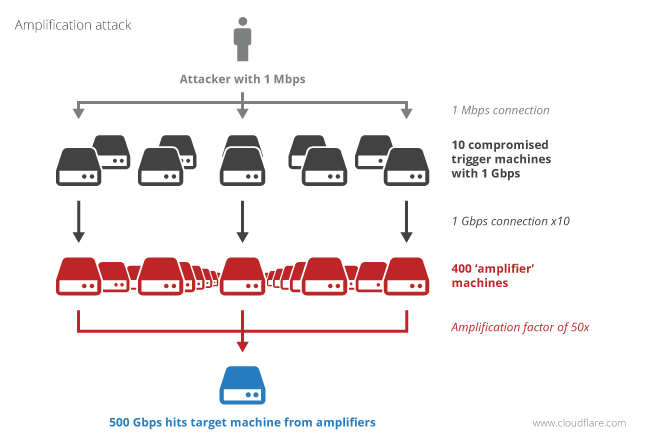

Ovan två exempel använder dock enbart den egna kapaciteten. För att uppnå mer skada på slutmålet så kan även antagonisten använda sig av en förstärkt DDoS (amplification DDoS attack).

Genom att skicka en mindre mängd data till ett antal servrar och sedan får dessa att svara med flertalet gånger större mängd data till en annan server så kan större effekt uppnås:

Vanligtvis används UDP baserade protokoll såsom DNS och NTP (MON_GETLIST) men även så har vi sett attacker där WordPress pingback används för att rikta om svar. Dessa servrar har också oftast en relativt god kapacitet mot internet till skillnad från många hemanvändare och privatpersoner.

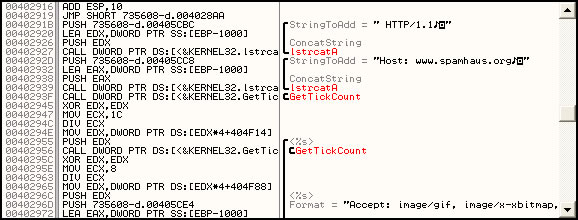

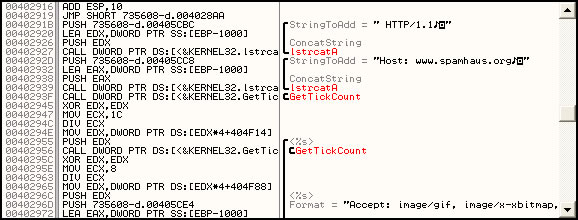

I vissa fall så måste även reverse-engineering utföras för att förstå hur attack-koden fungerar.

Skärmdump från klienten som användes mot SpamHaus. Reverse-engineering utförd med Ollydbg:

Genom att analysera klientkoden som körs så kan man även i slutändan troligtvis identifiera puppetmastern, som styr klienterna. Vanligt förekommande kontrollkanaler (C&C) är IRC, HTTP osv. Men inte helt ovanligt heller så använder den som utför kommandon någon form av anonymiseringsverktyg såsom Tor.

Att just LOIC används som exempel ovan är för att denna programvara användes för att slå ut flertalet myndighetssajter år 2012.