Nu är PCILeech 2.0 släppt

Svensken Ulf Frisk slog igenom stort på den internationella it-säkerhetsscenen förra sommaren med sitt verktyg PCILeech som underlättar Direct Memory Access (DMA)-attacker. Verktyget släpptes och förevisades i samband med DEF CON 24 samt Sec-T.

D.v.s. attacker som utnyttjar DMA över fysiska anslutningar till datorn såsom FireWire, CardBus, ExpressCard, Thunderbolt, PCI, eller PCI Express. Av dessa stödjer PCILeech ExpressCard, Thunderbolt och PCIe.

Jag tog ett snack med Ulf och passade på att ställa några frågor:

Vad har hänt sedan förra året?

Jag har uppdaterat PCILeech kontinuerligt sedan det släpptes på DEF CON för snart ett år sedan. Det gäller att hålla både signaturer och attacktekniker uppdaterade.

Apple har dessutom patchat EFI för att PCILeech inte längre ska kunna läsa ut lösenordet till diskkryptot FileVault2 från låsta macar (CVE-2016-7585).

Vad är nytt i PCILeech 2.0?

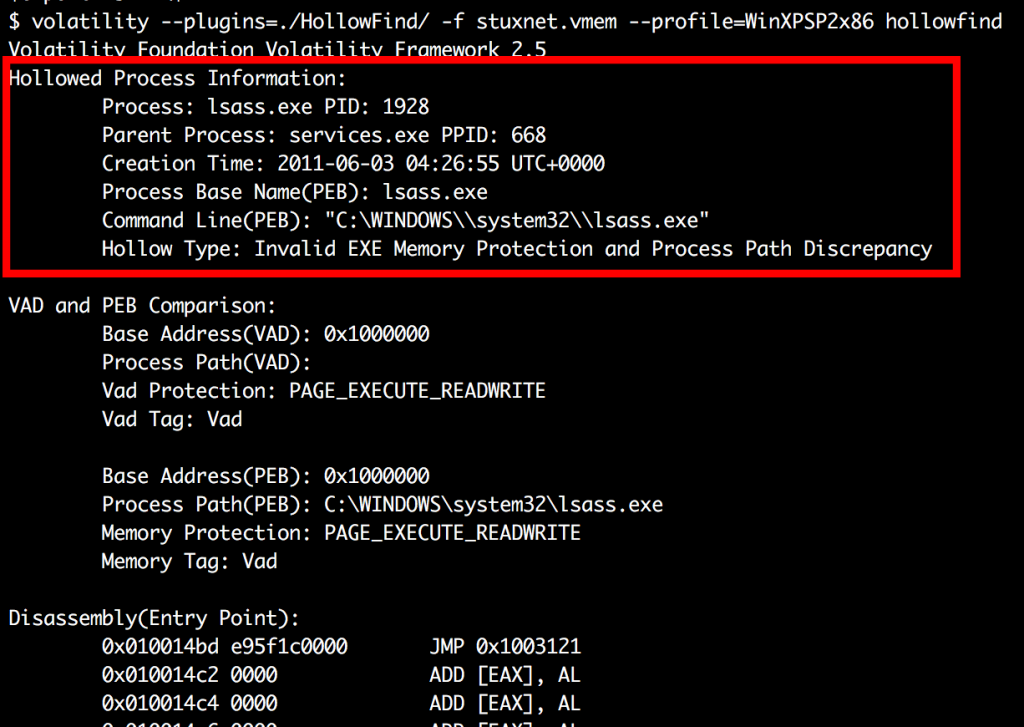

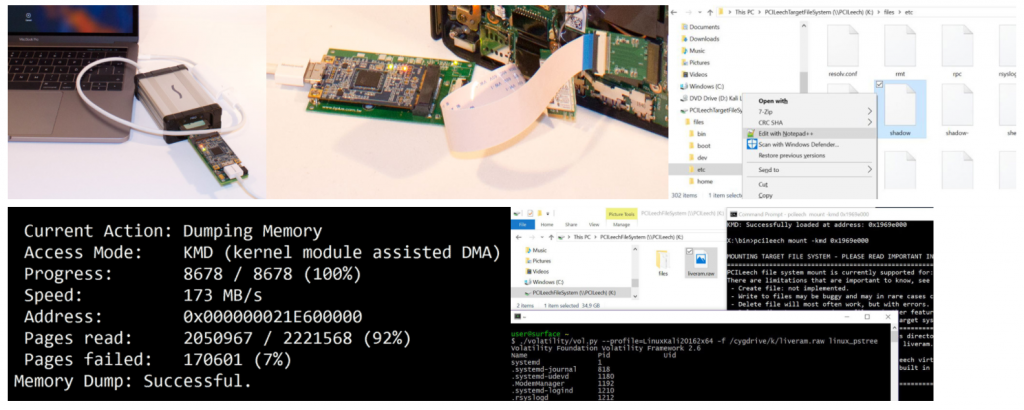

Den största nyheten i PCILeech 2.0 är att det möjligt att mappa både målsystemets filsystem och dess minne som fil. Klicka runt i filsystemet och kopiera intressanta filer, eller använd din favoriteditor till att ändra direkt i både minne och filer på filsystemet. Det är t.ex. möjligt att köra volatility direkt mot minnet.

PCILeech behöver åtkomst till målsystemets kernel, just nu Windows, macOS och Linux, för att det ska fungera. PCILeech även fått stöd för hårdvara som klarar 64-bitars DMA – något som tidigare inte varit möjligt. Hårdvaran är tyvärr inte publikt tillgänglig riktigt ännu.

Planen är att utöka hårdvarustödet ytterligare framöver.

Här kan du tanka hem pcileech 2.0:

Demo hur Apple FileVault2-lösenordet från en Mac kan hämtas ut via DMA:

The Volatility Foundation som står bakom det IT-forensiska verktyget

The Volatility Foundation som står bakom det IT-forensiska verktyget