Test av nytt verktyg för att kringgå tvåfaktorsautentisering (2FA)

Ett nytt verktyg open-source vid namn Modlishka har utvecklats av Piotr Duszyński. Verktyget underlättar phishing-attacker och gör det möjligt att kringgå tvåfaktorsautentisering. Modlishka betyder bönsyrsa på Polska.

Skillnaden mellan Modlishka och andra phishing-verktyg såsom Evilginx är att Modlishka inte behöver arbeta utifrån en mall. Verktyget lägger sig som man-in-the-middle (MITM) och skriver om sökvägar till script, bilder etc.

Dock behöver du konfigurera vissa saker såsom vilken fejkdomän du vill använda och ett eventuellt TLS-certifikat så att ett hänglås visas upp i webbläsaren. Även måste du i DNS peka så att fejkdomänen du vill använda pekar till den servern där du installerat Modlishka.

Phishing-verktyget är skrivet i programspråket Go och går således att köra på plattformar såsom Windows, Linux och macOS.

Jag genomförde ett antal olika tester mot bl.a. Tutanota och Google där jag försökte sätta mig i mitten och läsa av inloggningar samt cookies som används för sessionsinformation.

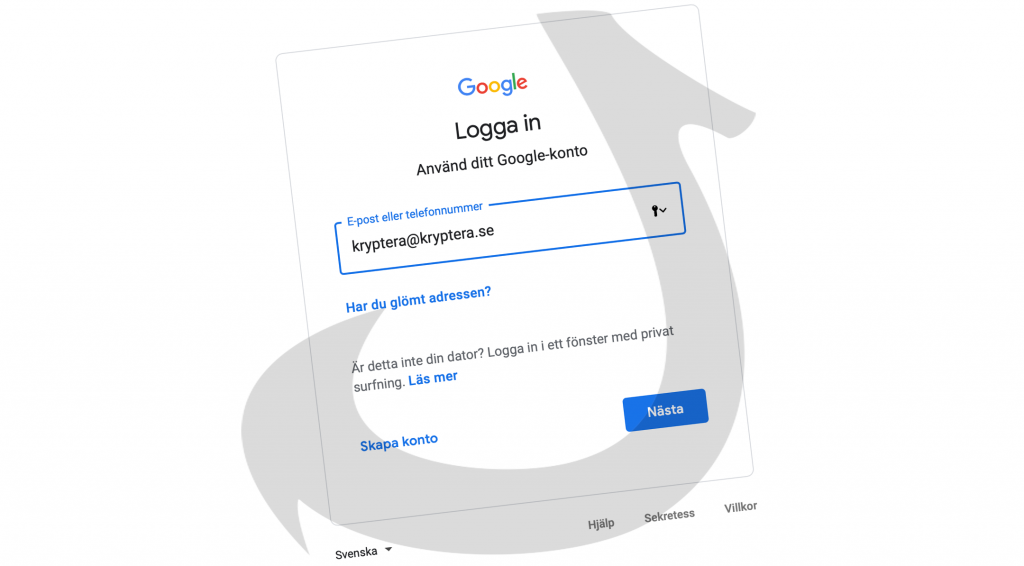

När jag använde Modlishka med de inbyggda inställningarna som följde med till Google så fungerade inte inloggningen med http och ett felmeddelande visades för användaren vid inloggning:

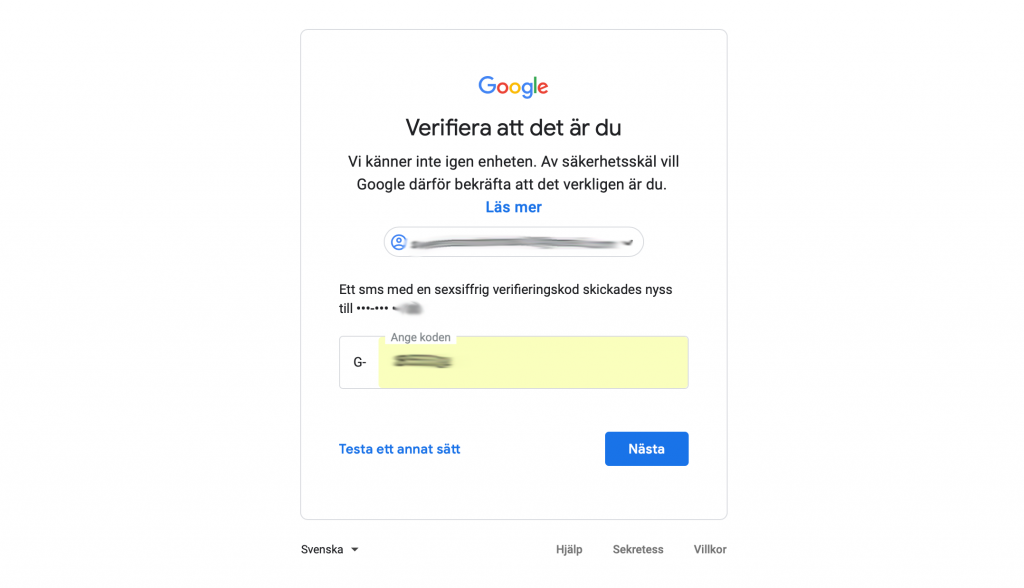

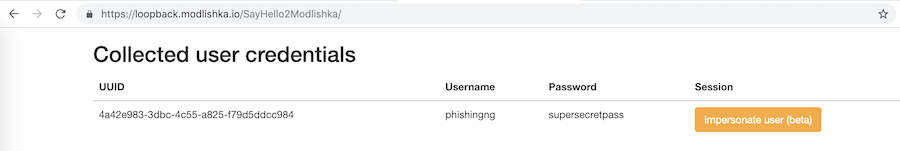

Lösenordet loggades dock vid inloggningen men inget användarnamn. Sedan testade jag med https och då fungerade inloggningen även med 2FA påslaget:

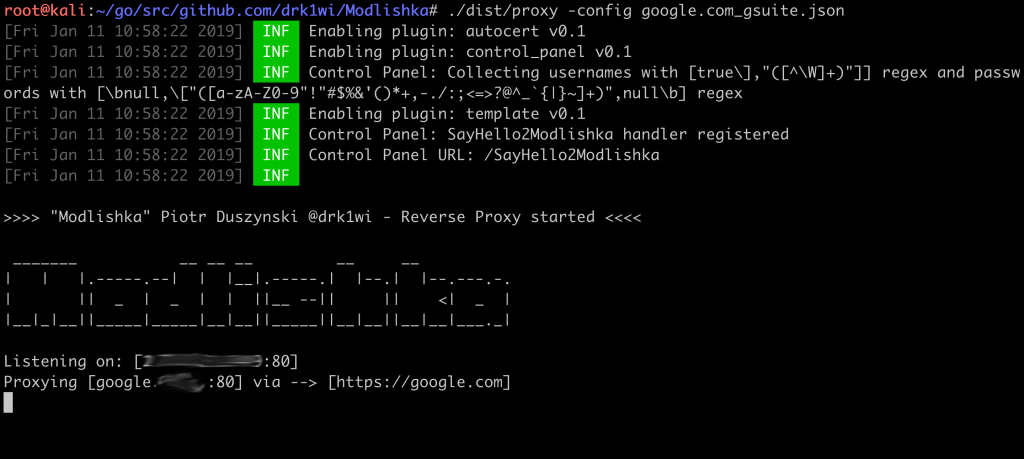

Skärmdump då verktyget är startat med Google/GSuite konfiguration under Kali Linux:

När jag testade att slå på 2FA på mail-tjänsten Tutanota och använda TOTP så fungerade det inte heller och jag fick ett felmeddelande:

Kontentan av mina tester med Modlishka är således att det troligtvis behövs mer handpåläggning. En annan sak jag tycker är rätt meckigt är hur TLS-certifikaten ska läggas till där hela certifikatet måste vara en hel sträng utan radbrytningar.

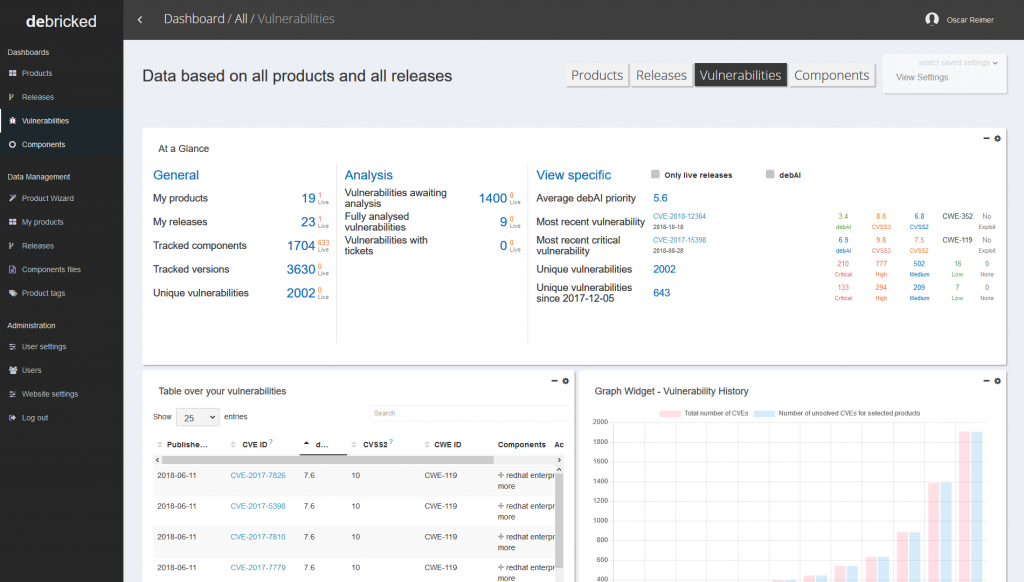

Om man lyckas få allt att fungera så finns det en kontrollpanel med några enstaka funktioner. Bl.a. så kan du använda impersonate-knappen för att då automatiskt bli inloggad som en användare:

Jag tog ett snack med

Jag tog ett snack med

Och huruvida Snowden själv använder BlackBOX är dock oklart, enda källan som återfinnes är följande från leverantören själv där följande citat framgår:

Och huruvida Snowden själv använder BlackBOX är dock oklart, enda källan som återfinnes är följande från leverantören själv där följande citat framgår: