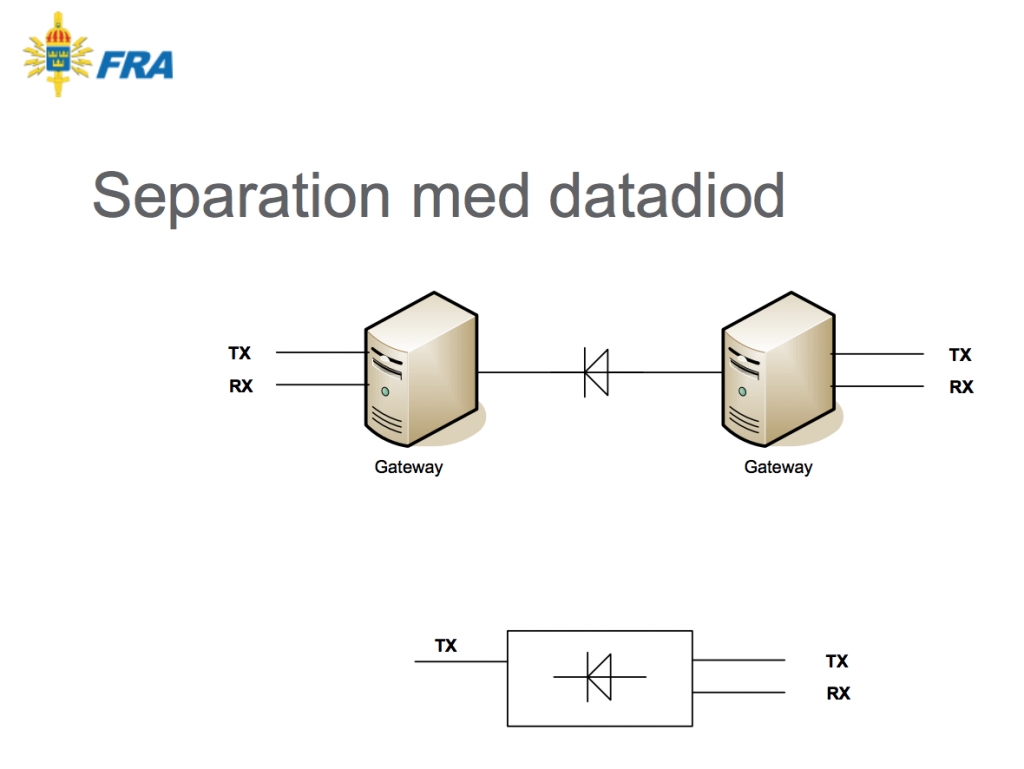

Datadioder är relativt simpla tekniska lösningar för att överföra data mellan två separata nätverk. Dioden ser till att kommunikation enbart kan genomföras åt det ena hållet mellan nätverken.

Tidigare har jag testat datadioden AROW från brittiska företaget Somerdata som du kan läsa om här.

Men denna gång har fått låna en datadiod från svenska företaget Advenica som har en produktserie vid namn SecuriCDS (CDS står för Cross Domain Solutions). Den mindre datadioden jag har lånat går under namnet DD1000A. Denna diod har en storebror som heter DD1000i som har ett antal extra funktioner såsom proxy-inspektion.

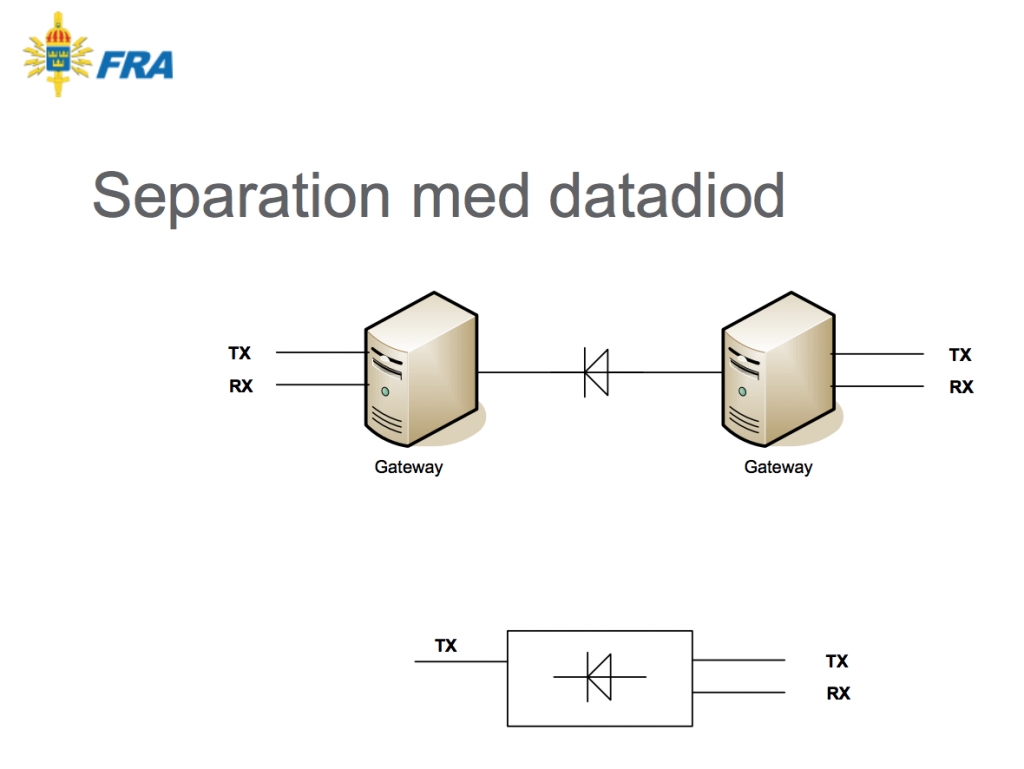

För att förevisa hur en datadiod kan kopplas in så har jag tagit ett exempel från en presentation från FRA:

Denna datadiod som jag har testat har blivit godkänd av Försvarsmakten till komponentassuransnivå N3, vilket är den näst högsta nivån och enligt Försvarsmaktens militära underrättelse- och säkerhetstjänst, MUST defineras N3-nivån enligt följande:

”MUST kan godkänna produkter vars funktionalitet helt eller till huvudsak syfta till att uppfylla IT-säkerhetskrav till N3. Alternativt kan produkten vara så modulärt uppbyggd att säkerhetsfunktionaliteten enkelt kan avgränsas och evalueras i enskildhet. Komponentutvecklaren ska bistå granskningen med allt granskaren behöver, såsom dokumentation och tillgång till relevanta resurser, t.ex. personal och testmiljö. Komponentutvecklaren ska visa att allt arbete med produkten styrs av en utförlig säkerhetsprocess som omfattar hela produktens livscykel.”

När jag testar datadioden så stöter jag på två problem: Det första är att den enbart pratar gigabit-hastighet och måste således hitta en enhet som jag kan ansluta på insidan samt utsidan som stödjer detta.

Andra problemet jag stöter på är att den enbart skickar vidare data på Layer 2 (ethernet) nivå. Således måste allt som skickas via den först konverteras till ett protokoll för enkelriktad kommunikation såsom UDP. Som tur är så finns det minst en open-source mjukvara för detta, udp-sender (–async). För den med utvecklingskunskap eller budget kan man givetvis utveckla detta själv specifikt för den information man vill överföra.

Att enheten inte har någon inbyggd proxy-funktionalitet är givetvis bra för säkerheten och något som jag anser är bättre att bygga in i fristående komponenter och därmed bygga sin säkerhet modulärt.

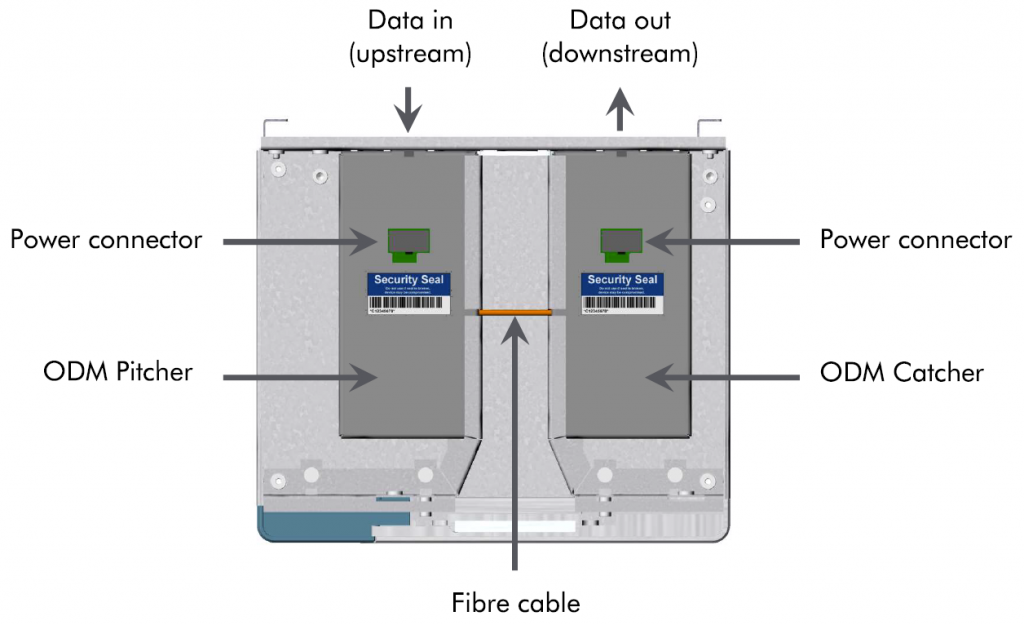

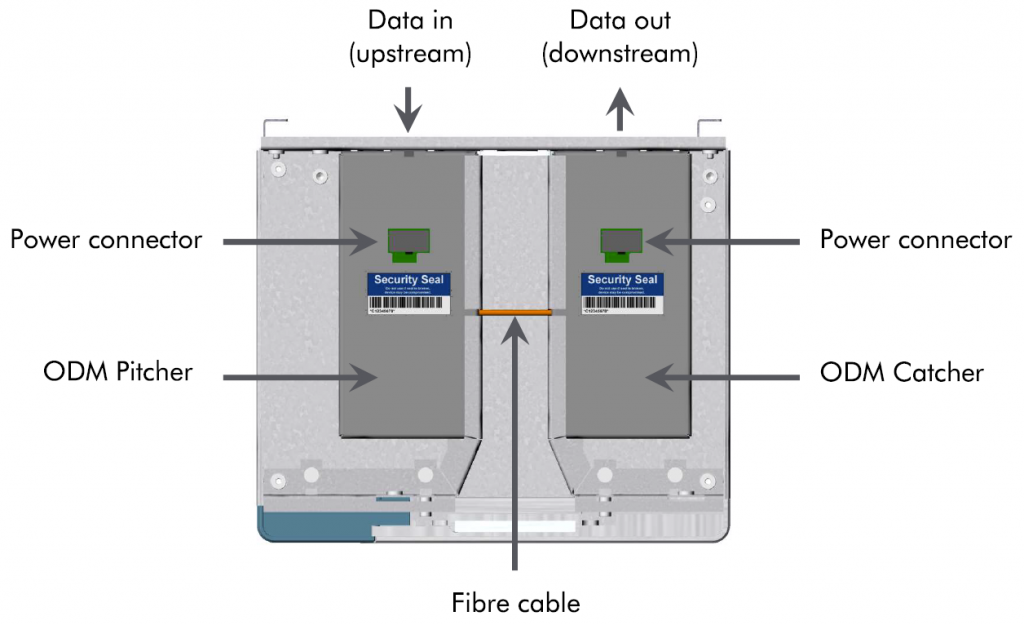

Advenica berättar att ingen information i enheten kan gå i backriktningen och att det bygger på flera lager av säkerhet, bland annat en optisk fiber med endast sändare på ena sidan, och endast mottagare på den andra sidan.

Vilket kan förevisas lättast genom följande övergripande illustration:

Sammanfattning

Jobbar du på en organisation som anser att säkerhet är viktigt bör du ha en datadiod som separationsfunktion mellan olika segment i nätverket. Men att slentrianmässigt installera en diod tycker jag är felaktigt, utan bör föregås av en analys.

Det kanske är så att ni i dagsläget har ett fysiskt åtskilt nätverk, då kan en diod exempelvis användas för att skicka loggar till ett loggnätverk. Eller att ni har videoutrustning såsom kameror som står i utsatta positioner och behöver skicka in videoströmmar.

Jag har inte tittat på redundans och failover i denna utvärdering. Men rekommenderar att införskaffa två SecuriCDS DD1000A om du ska bygga en lösning som ska ha hög tillgänglighet.

Andra datadioder förutom Arow från Somerdata är Arbit Data diod, Fox it datadiode, Thales ELIPS-SD, Secunet SINA OneWay, DIY och QinetQ SyBard.

”Användningen av HTTPS har ökat dramatiskt under de senaste fyra åren. En orsak till den ökade SSL-användningen är att man nu kan få gratis SSL-certifikat genom initiativ som t.ex. Let’s Encrypt, men jag tror även att Snowdens avslöjanden har gjort att intresset för krypterad kommunikation har ökat märkbart. Den ökade användningen av SSL gör dock att det blir allt svårare att genomföra nätverksforensik eftersom innehållet i kommunikationen nu ofta är krypterad.

”Användningen av HTTPS har ökat dramatiskt under de senaste fyra åren. En orsak till den ökade SSL-användningen är att man nu kan få gratis SSL-certifikat genom initiativ som t.ex. Let’s Encrypt, men jag tror även att Snowdens avslöjanden har gjort att intresset för krypterad kommunikation har ökat märkbart. Den ökade användningen av SSL gör dock att det blir allt svårare att genomföra nätverksforensik eftersom innehållet i kommunikationen nu ofta är krypterad.