IT-säkerhetskonferens C2 17 – Eftermiddag

Detta är en sammanställning från IT-säkerhetskonferensen Command & Control 2017 eftermiddag. Förmiddagens sammanställning hittar du här.

Keep the GDPR monster under control – direct from the field

(på Engelska)

Karen Lawrence Öqvist, VD och grundare för bolaget Privasee

Karen går igenom definitionen på vad som är personlig data. Hennes företag har tagit fram en metod som heter Privasee Method ”keep it simple” som består av ett antal principer för att jobba med GDPR.

Fritt översatt:

- Spara så lite data som möjligt. Och be om medgivande om det som sparas

- Datakvalitét

- Spara enbart enligt ett specifikt syfte

- Använd personlig data begränsat och enbart enligt syftet

- Säkerhetsåtgärder

- Öppenhetsprincip

- Princip för inblandning av användare

Säkerhet hos nya produkter och system inom Försvaret

Ulrika Evertsson Hansson, Head of Systems Security Audit Section på Försvarsmakten

Systemgranskningssektionen vid MUST granskar och bedömer säkerheten i och omkring IT-system. Ulrika påpekar att brister IT-säkerheten så påverkar det Försvarsmaktens förmåga att lösa uppgifter.

Signalskydd har mycket högre kvar på assurans och sekretess bl.a. för att de ska skydda rikets säkerhet upp till 95 år. Och FM ska inte bara hantera sin egen hemliga information, utan även andras såsom NATO och EU.

FM måste skydda sig mot andra statsaktörer med stora resurser. Det är ett stort arbete att hålla gamla system skyddade mot nya hot.

KSF – MUST Krav på säkerhetsfunktioner beskriver det funktionella och assuranskrav som ställs på alla system som ska nyttjas för FM:s verksamhet. En del av ISD-processen

Viktigt också enligt Ulrika: RÖS/TEMPEST, loggning och signalskydd. Komponenter granskas enligt olika nivåer från N1 till N4. MUST måste granska dataslussar och dioder extra mycket. Även nämner Ulrika ”secure supply-chain” och att N4 även innefattar kodgranskning och att få produkter har denna nivå.

Säkerhetsfunktioner

- Behörighetskontroll

- Säkerhetsloggning

- Skydd mod skadlig kod

- Intrångsskydd

- Intrångsdetektering

- Skydd mot obehörig avlyssning

- Skydd mot röjande signaler (RÖS). TEMPEST = NATO

FM strävar åt att gå över till TEMPEST från RÖS.

Föryngring av säkerhetsbranschen

Moderator: Anne-Marie Eklund Löwinder (IIS) och Åsa Schwarz (Knowit)

Sponsorrepresentanter: Einar Lindquist (Advenica) och Calle Svensson (Bitsec)

En diskussion hur vi kan föryngra branschen och en presentation av sponsorerna samt varför de har valt att sponsra studenter med biljetter till C2’17. Gemensamt för samtliga var att de uppmuntrade och gillade C2’17-konceptet (läs mer här).

Agil juridik

Caroline Sundberg, advokat på advokatfirman Delphi

Först beskriver Caroline vad agil utveckling är: mindre och kortare leveranser. Man kan även ändra sig på vägen. Man har ingen spec från början ”vi ska bygga exakt det här”.

Agil utveckling är eg. inget nytt men det är ett ökat intresse. Några vanliga metoder är Scrum, FDD, DSDM, Crystal, Lean Software Development osv.

Vanligaste misstag är att man har för bråttom samt att man använder avtal för vattenfallsmodellen för agila projekt.

Minimikrav på agila projekt bör innefatta reglering av nyckelpersoner, givetvis går det dock inte att förhindra föräldraledighet etc. Även så bör uppsägning av projektet utan skäl finnas. Immateriella rättigheter är också otroligt viktigt, speciellt vid agil utveckling.

Ska man tillåta Open Source i utvecklingen? Kontroll på vilken extern kod som införs.

Minimikrav bör även innefatta sekretess, hantering av personuppgifter, krav på dokumentation, krav på kunden samt kvalitetskrav.

Förändringsledning: Hur får vi alla engagerade i säkerhet?

Anna Borg, senior säkerhetskonsult på Knowit

Eva Esselin Leander, leg. organisationspsykolog och seniorkonsult på Knowit

Vi behöver förflytta oss framåt mot någonting som vi inte har en aning om. Som människor i vår natur går vi tillbaka i en komfortzon. För att utvecklas behöver vi passera gränsen och känna oss lite rädda, då är vi på topp som människor. Helst bör vi gå utanför vår komfortzon minst dagligen.

Det bör så klart inte gå för långt, vi ska inte känna oss för obekväma. För då får det motsatt effekt. Exempelvis när det gäller General Data Protection Regulation (GDPR) så väljer tyvärr många att sätta ner huvudet i sanden.

För att genomföra förändringar så handlar det först om att skapa rätt förutsättningar, sedan engagera hela organisationen och sist förankra och driva vidare förändringen. Tillvarata även medarbetarnas kompetens som en resurs för att hitta bättre lösningar samt gemensam utveckling så känner fler inom organisationen ansvarstagande och helhetsförståelse.

Storgruppsintervention är även att rekommendera. Även så går talarna igenom en involveringsprocess.

Avslutande diskussioner

Under sista passet så var samtliga talare på scenen. Det diskuterades bl.a. Polisens arbete med att nå ut med IT-säkerhetsinformation till samtliga 29000 medarbetare. Även så påpekade Anne-Marie om att arbetsgivarvarumärket blir viktigare och viktigare vid rekrytering.

Det diskuterades även om politiska val samt IT-säkerhet runt dessa. Sist men inte minst så frågades det om reglering i form av exempelvis GDPR är bra och samtliga tyckte att det var bra.

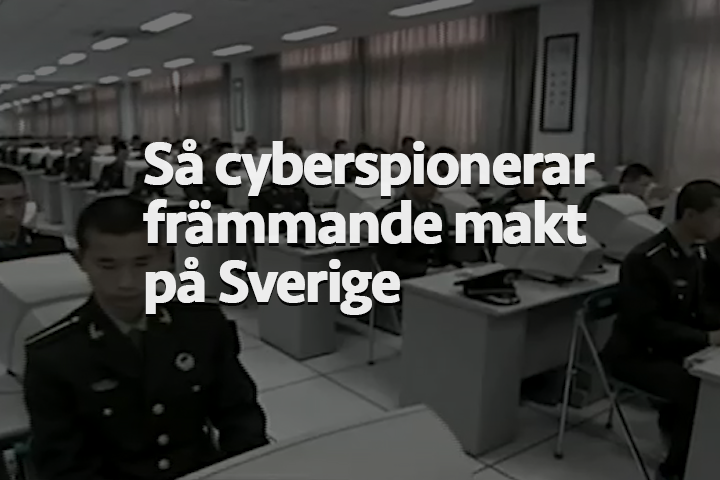

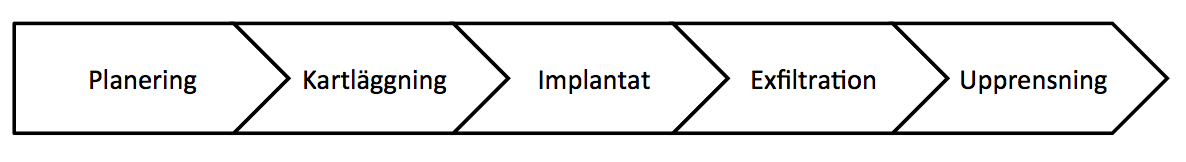

organisationen. Vilka resor är planerade och vilka resebolag används, kan en inresa i landet nyttjas för att tömma en laptop på information eller planera avlyssningsutrustning i tangentbordet exempelvis.

organisationen. Vilka resor är planerade och vilka resebolag används, kan en inresa i landet nyttjas för att tömma en laptop på information eller planera avlyssningsutrustning i tangentbordet exempelvis. Skadlig kod och specialskriven zero-days används troligtvis för att genomföra intrång och erhålla ett fotfäste i organisationen. CD/DVD-Skivor eller USB-minnen med mjukvaruuppdateringar som innehåller bakdörrar kan skickas till organisationen efter att tidigare offentliga upphandlingar granskas. Även kan tangentbord, möss, hårddiskar eller annat innehålla bakdörrar redan vid leverans från leverantör.

Skadlig kod och specialskriven zero-days används troligtvis för att genomföra intrång och erhålla ett fotfäste i organisationen. CD/DVD-Skivor eller USB-minnen med mjukvaruuppdateringar som innehåller bakdörrar kan skickas till organisationen efter att tidigare offentliga upphandlingar granskas. Även kan tangentbord, möss, hårddiskar eller annat innehålla bakdörrar redan vid leverans från leverantör. Några metoder som används är att individuellt kryptera olika moduler med olika algoritmer och krypteringsnycklar som enbart dekrypteras när speciella fall uppfylls. Såsom att en viss mjukvara finnes installerad på måldatorn på en viss sökväg (detta kommer från kartläggningsfasen).

Några metoder som används är att individuellt kryptera olika moduler med olika algoritmer och krypteringsnycklar som enbart dekrypteras när speciella fall uppfylls. Såsom att en viss mjukvara finnes installerad på måldatorn på en viss sökväg (detta kommer från kartläggningsfasen).