Priser på zero-days

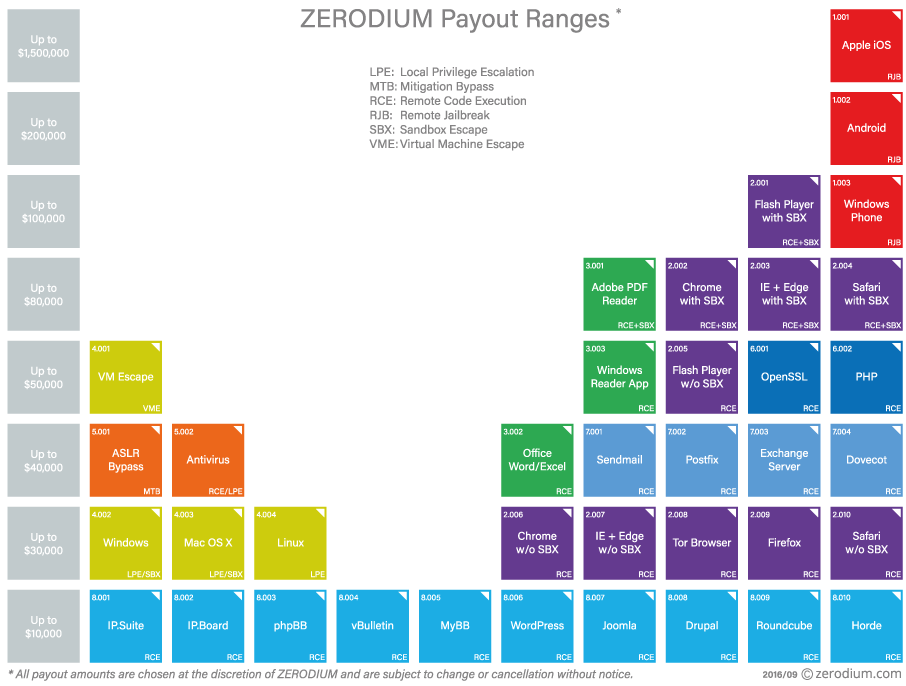

Det är intressant att titta på prislistor när det gäller zero-days. För den som inte är insatt så kan du få betalt för att identifiera nya sårbarheter och sedan skriva verktyg som utnyttjar dessa med programkod (exploit). Och vice versa så kan du betala för att köpa zero-days.

När du identifierat en (eller flera) sårbarhet och skrivit en exploit så kan du sedan sälja denna till företag såsom Zerodium och Exodus eller använda den vid Pwn2own-tävlingen.

Vad företag som Zerodium sedan gör med zero-dayen när de köpt den är troligtvis att de säljer den vidare till företag såsom Hacking Team eller myndigheter.

Men varför är priser på zero-days så intressant? Jo, för att pengar går att omsätta i tid och resurser. För att någon ska vilja ta sig in i din iPhone så ska de betala 13 miljoner SEK, något förenklat.

Och varför skulle någon vilja betala 13M SEK för att ta sig in i en iPhone? Detta beror på att målobjektet som någon är ute efter använder just en iPhone samt att säkerheten är så pass god. Samt att det verkligen måste spenderas mycket resurser för att lyckas utnyttja en eller flera brister. Andra saker att beakta är interaktionen som behövs för att erhålla kodexekvering, utbrytning ur sandlåda och persistens. Behövs det fysisk tillgång till telefonen eller räcker det med att skicka ett SMS?

Därför lägger även de som köper zero-days även resurser på att försöka sopa igen spåren efter att den utnyttjas med hjälp av anti-forensik. För de vill så klart ha möjlighet att använda zero-dayen mer än endast en gång.

Följande tabell visar på några av prispengarna vid tävlingen Pwn2own som anordnas av The Zero Day Initiative (ZDI), numera ägs av företaget Trend Micro:

Server Side

- Apache Web Server on Ubuntu Server – $200,000 (USD)

Virtual Machine Escape (Guest-to-Host)

- VMware Workstation: $100,000 (USD)

- Microsoft Hyper-V: $100,000 (USD)

Local Escalation of Privilege

- Microsoft Windows 10: $30,000 (USD)

- Apple macOS: $20,000 (USD)

- Ubuntu Desktop: $15,000 (USD)

Web Browser and Plugins

- Microsoft Edge: $80,000 (USD)

- Google Chrome: $80,000 (USD)

- Mozilla Firefox: $30,000 (USD)

- Apple Safari: $50,000 (USD)

- Adobe Flash in Microsoft Edge: $50,000 (USD)