IT-säkerhetskonferens C2 17 – Förmiddag

Detta är en sammanställning från IT-säkerhetskonferensen Command & Control 2017 förmiddag. Eftermiddagens sammanställning hittar du här.

Dagens IT-säkerhetskonferens Command & Control ’17 börjar med mingel och frukost samt kaffe i den underbara lokalen Bygget och jag träffar på gamla och nya bekanta i branschen. Efter kaffe och smörgås håller dagens moderatorer Anne-Marie Eklund Löwinder och Åsa Schwarz en introduktion, formalia och genomgång av dagens program.

Kontrollen över internet

Anne-Marie Eklund Löwinder, CISO på IIS

Anne-Marie berättar att .se-zonen var den första i världen som började att använda DNSSEC. Olika svagheter i DNS har successivt lett till att DNSSEC har ökat sin penetration bland toppdomäner.

Efter många och långa påtryckningar mot ICANN så blir rotzonen signerad vid den första ceremonin Juni 2010. Anne-Marie berättar om ICANN och IANA som sköter den operativa driften av systemet för signering. Det sker även kontroller i enlighet med 27002:2013 samt NIST SP 800-53 “High Impact system”.

Även så berättar Amel om ansökningsförfarandet och hur hon fick ansöka om att bli en av personerna som har hand om nyckeln för rotzonen. Tre personer skulle bl.a. gå i god för att hon var en bra person. Fysisk säkerhet vid själva ceremonierna är otroligt viktig och åtskilliga lager av fysisk säkerhet finnes.

aep används som hårdvarusäkerhetsmodul (HSM) tillsammans med smarta korta, 7 st TCR:er används.

Alla nycklar har ett bäst-före-datum och om problem uppstår så att nyckelpersoner inte kan ta sig till ceremonin så finns det tre olika fallback-rutiner. Minst tre av sju krypto-officerare måste ha möjlighet att närvara.

Ansvar är bästa försvar – styrkan i de tre försvarslinjerna

Karin Winberg, internrevisor på Riksbanken

Föredraget handlar om ett ramverk som baseras på COSO:s principer om kontroll och uppföljning. Karin delar upp detta i tre försvarslinjer:

- Verksamheten och stödfunktioner – 90% av alla medarbetare. Rapporterar till VD

- Riskkontroll, regelefterlevnad – 9% av alla medarbetare. Övervakar 1:a linjen samt rapporterar till VD och styrelse

- Internrevision – 1% av alla medarbetare. Utvärderar 1 & 2 samt rapporterar till styrelse

Två samt tre är komplement till 1:an. Även förutsätter detta att det finns en VD, ägare samt styrelse. Olika linjer ovan rapporterar även till olika delar, dvs olika rapporteringsvägar. Finns en fjärde försvarslinje som kan vara en extern revisor eller tillsynsmyndighet.

En annan viktig del är hur oberoende olika delar är. Efter denna genomgång går Karin igenom olika nyckelkontroller samt roller och ansvar inom de olika linjerna.

Svenskt it-säkerhetsindex

Karin Skarp, Key Account Manager inom marknadsområdet National Security på Advenica

Berättar om en metod (index) för att mäta en organisations mognadsgrad inom cybersäkerhet. Framtaget tillsammans med Dataföreningen, SIG Security, Stockholms Universitet samt Radar. Även om digital ansvar och dess tre hörnstenar som handlar om Digital Functionality, Digital Privacy och Digital Sustainability.

Radar har tagit fram en sammanställning när det gäller olika branscher och dess mognadsgrad och detta återfinnes även i en rapport där svar från 266 organisationer återspeglas. Majoriteten av alla organisationer ligger runt 45-50% på skalan förutom bank och finans som ligger bättre till.

När det gäller kommuner så ligger dom dåligt till när det gäller risk samt mognad. Dock tycker Karin att detta är felaktigt, säg exempelvis om liv står på spel när det gäller vattenrening?

Indexet hjälper till att se var Er organisation är nu och vart ni är på väg.

Länk: https://radareco.se/radar-sakerhetsindex/

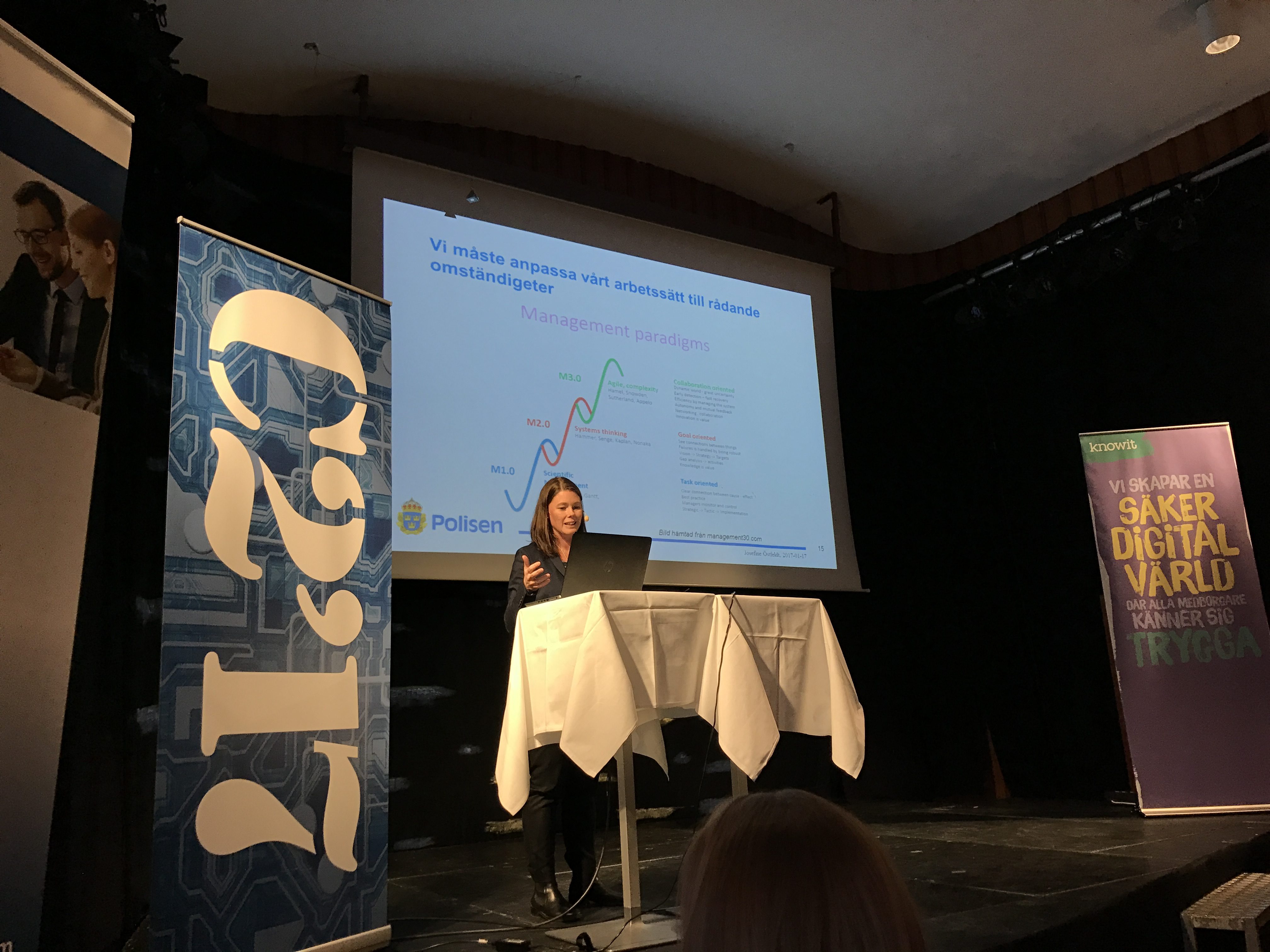

Informationssäkerhet 3.0 – när säkerhet blir en del av Polisens verksamhet

Josefine Östfeldt, it-säkerhetschef på Polismyndigheten

Börjar sitt föredrag med att visa bilden på ett inbjudningskort. Syftet är att visa på att säkerhetsorganisationen bör oftare vara inbjuden till olika delar av organisationers arbete.

IT-säkerhetsenheten vid Polisen är just nu 30 pers men kommer snart att bli 70 personer på grund av omorganisation. Polismyndighetens vision när det gäller it- och informationssäkerhetsarbete är att vara ett föredöme för andra myndigheter.

I takt med digitalisering av myndigheten så ökar också efterfrågan på enhetens arbete. Även arbetssättet förändras med exempelvis DevOps och mer agilt, där säkerhetsarbete behövs.

Josefines organisation går mot att jobba mer agilt och mer integrerat mot övriga organisationer inom Polisen. En agil organisation måste kunna jobba snabbt och kräver helt nya krav hur arbetet bedrivs.

- Ingen separation av it- och informationssäkerhet. Allt under en funktion men givetvis “Separation of duties”

- Säkerhetsfunktionen ska jobba nära verksamheten. Säkerhet är inget man lägger till på slutet.

- Riskbaserat it- och informationssäkerhetsarbete. 100% säkerhet är inte bra för en verksamhet, konstant förändring. Identifiera risken

- SOC/CERT

- Penetrationstester

- En mix av kompetenser. Ger bra synergier

- Bidra till att utveckla verksamheter. Tillför en ny dimension samt vara proaktiva och ta ansvar.

It-säkerhet i självkörande bilar

Christina Rux, Senior Service Architect, Connected Car IT Services på Volvo Cars

Ungefär 100-200 ECU:er uppkopplad på CAN-bussen i en bil. Man har även börjat att tala om att gå över till Ethernet internt i bilen. Just nu håller Volvo dock på att fundera på vad som ska in i bilar år 2025, för detta är något som planeras nu.

Christinas avdelning jobbar med uppkopplade tjänster såsom:

- Volvo on call

- Remote update service

- Phone as key

- Uber – Självkörande bilar

- Zenuity – Definera funktioner för självkörande bilar tillsammans med Autoliv

- Mobility – Ny enhet på Volvo

- In car delivery. Leveranser direkt till bilen

- Road friction indication. Meddelar till molnet hur väglaget är

- Autonomous drive

Hon nämner även att det genomfördes 330 000 starter av motorvärmare på ett dygn via en app i mobiltelefonen.

När det gäller hur bilen är uppkopplad så är det via en telematikenhet med modem är uppkopplad via Wifi, bluetooth eller modem med SIM-kort.

Hackade bilar blev blev en stor realitet 2015 och hackers intresse för uppkopplade bilar förväntas öka. Ett dataintrång måste kunna stoppas på några minuter. Refererar även till Charlie Miller och Chris Valaseks arbete om att hacka Jeep Cherokee. Externa protokollet från bilen till molnet var samma som gick in på CAN-bussen. Även berättar Chrisina om hacket av Teslas bil och att en over-the-air uppgradering kunde lösa problemet utan att återkalla bilar.

Volvo har en privat PKI inom och utanför bilen. Autentisering och åtkomstkontroll av bilen, mobil-appar och web-lösningar. E2E security mellan bilen, molnet och appar.

Föreläsning av Jennifer Fernick från University of Waterloo

Föreläsning av Jennifer Fernick från University of Waterloo