Några kommentarer om intrånget mot Gunnebo

Uppdatering 1: Se längre ner.

Uppdatering 2: Brian Krebs gick redan ut i Feb/Mars och kontaktade Gunnebo efter att en server som tillhör dem stod exponerad ut mot internet med RDP-öppet. RDP är ett protokoll som möjliggör fjärradministration, och enligt Brian så var lösenordet password01. Dock är det oklart om det var via denna RDP-exponering som angriparna tog sig in.

Jag tänkte kommentera några saker gällande intrånget hos säkerhetsföretaget Gunnebo och hur denna typ av grupperingar arbetar.

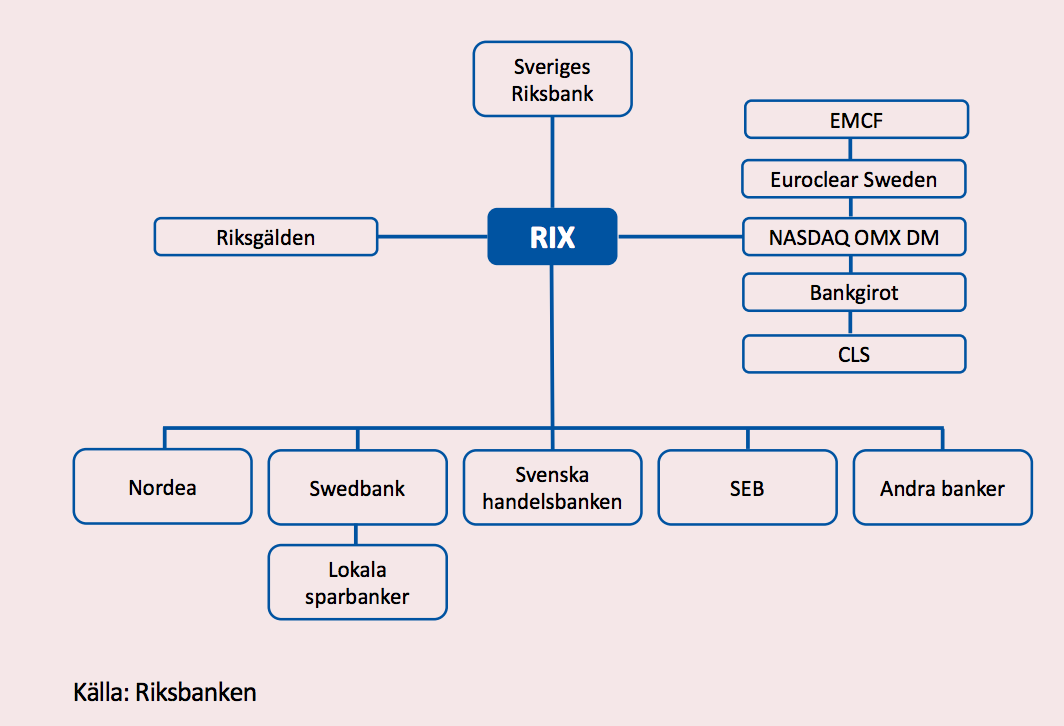

Först och främst så är det enbart en sak som gäller för dessa antagonister: Pengar. De gör detta enbart för ekonomisk vinning, men Sverige som land drabbas på många olika sätt. Ritningar och information om känsliga system hos myndigheter såsom Försvarsmakten, FRA och Riksbanken kan i detta fall ha läckt ut. Det är rätt av Gunnebo att inte betala lösensumma till utpressarna, jag rekommenderar att aldrig göda denna typ av illegal verksamhet. Gunnebo kan själva också drabbas så klart, på flertalet sätt såsom mindre orderingång, prestigeförlust, negativ aktiekurs osv.

För organisationer som jobbar med leverantörer och underleverantörer såsom Gunnebo gäller det att dela med sig av minimalt med information. Efter uppdraget är slut eller upphandlingen är avklarad är det viktigt att gallra och radera information. Det gäller även eventuella backuper, mail-lådor osv där känslig information också kan sparas under en längre tid.

Intrånget genomfördes mest troligt på följande sätt:

En eller flertalet anställda får riktad E-post under längre tid där budskapet finjusteras till just att träffa deras organisation.

Mailet innehåller en bifogad fil alternativt en länk till en bifogad fil där mottagaren uppmanas att öppna filen. Denna fil innehåller någon typ av RAT (Remote Access Trojan) som inte upptäcks av antivirus-program.

Angriparen får nu ett initialt fotfäste inom Gunnebo och kan börja utforska system och behörigheter. När angriparen är väl innanför det yttre perimieterskyddet så har de flesta organisationer ett något sämre skydd och separation.

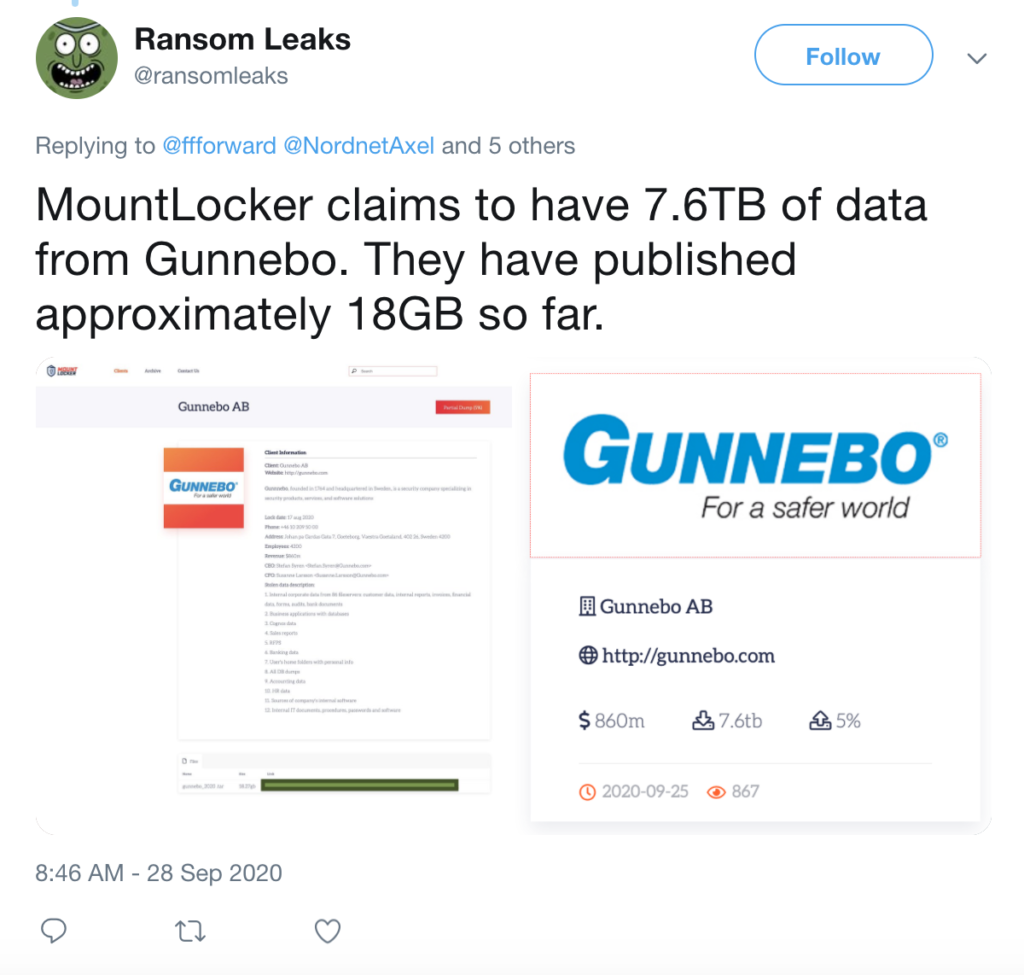

Detta är en kritisk punkt: Om organisationen har väl fungerande sensor-system så fångar dessa upp avvikande aktivitet hos användaren eller systemet. En SOC (Security Operations Center) kan fånga upp händelser när angriparen försöker eskalera rättigheter och genomföra lateral movements (sidorörelse?). Organisationen måste då snabbt isolera systemet och genomföra IT-forensik och Threat Hunting med ett EDR-system (Endpoint detection and response). Även kan kommando-kanalen (C&C) fångas upp med ett system som tittar och analyserar nätverkstrafiken, samt själva exfiltrationen som i detta fall handlade om 7.6TB som skickats ut ur nätverket.

Desto längre tid angriparen kan vara i nätverket och utforska desto mer system kan de erhålla tillgång till och sno information från.

Du bör även testa denna förmåga med återkommande annonserade och oannonserade tester. Hela flödet samt inviduella tester såsom phishing-tester mot personal, som förhoppningsvis utbildas löpande i detta.

Utpressarna har troligtvis krypterat delar eller stora mängder med information hos Gunnebo. Därför är det också viktigt att ha backup och testa dessa rutiner kontinuerligt.

Mount Locker som ligger bakom attacken mot Gunnebo arbetar troligtvis med flertalet andra hacker-grupper som tillgodoser den initiala intrångsvektorn. De ger sig på större organisationer såsom börsbolag som har möjlighet att pynta upp över 10 miljoner SEK i lösensumma.

Cybersäkerhet är inte lätt och måste få kosta tid, pengar och resurser

Ledningen måste vara med på tåget och tillgodose att detta finns avsatt och prioritera just detta. Distansarbete i samband med COVID-19 gör också att hotbilden förändras och VPN används i större utsträckning, jag återkommer med ett separat blogginlägg om detta.

Här är en lista med 861 andra organisationer som blivit utsatta av ransomware av 18 olika ransomware-grupperingar:

Uppdatering:

En annan aspekt i det hela att Gunnebo även utvecklar mjukvara till deras fysiska säkerhetssystem. En väl placerad bakdörr i denna mjukvara gör att en angripare kan ta sig förbi det fysiska skyddet.

Från darknet (Tor .onion) så kan man se följande skärmdumpar (källa)

Och den som vill djupdyka närmare när det gäller den typ av skadlig kod som troligtvis riktats eller använts mot Gunnebo kan se mer på Google-ägda VirusTotal.