Windows RCE i LDAP

I tisdags var det återigen dags för Microsofts månatliga Patch-tisdag, och denna gång adresserades ett antal mycket allvarliga säkerhetsbrister. Totalt patchades 16 sårbarheter som möjliggör Remote Code Execution (RCE), varav flera klassas som kritiska.

Den brist med högst CVSSv3 base score var en sårbarhet i Windows LDAP-hantering som hamnar på hela 9.8. Som förmildrande åtgärd rekommenderar Microsoft att blockera inkommande RPC-anrop, samt förhindra helt utgående trafik från domänkontrollanter. Vid utnyttjande av bristen så erhåller en eventuell angripare samma rättigheter som LDAP-tjänsten. Samt så klart installera själva patchen som åtgärdar bristen (och övriga brister inom LDAP som listas nedan).

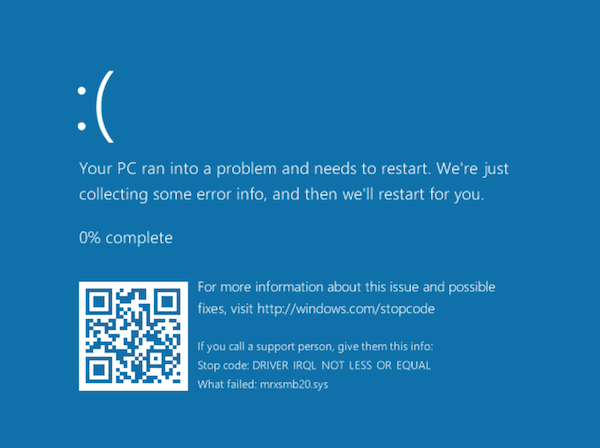

Extended Protection for Authentication (EPA), SMB signing och LDAP signing + channel binding är rekommenderat att använda generellt i Windows-miljöer för att höja säkerheten.

Även så har ett aktivt utnyttjande av en zero-day i Windows Common Log File System (CLFS) identifierats och patchats, CVE-2024-49138. Den har en något lägre CVSS på 7.8, främst för att det är en lokal brist men medger rättighetshöjningar.

Nedan följer en tabell med samtliga tre brister som åtgärdas i LDAP:

| Severity | CVSS Score | CVE | Description |

| Critical | 9.8 | CVE-2024-49112 | Windows Lightweight Directory Access Protocol (LDAP) Remote Code Execution Vulnerability |

| Critical | 8.1 | CVE-2024-49124 | Windows Lightweight Directory Access Protocol (LDAP) Client Remote Code Execution Vulnerability |

| Critical | 8.1 | CVE-2024-49127 | Windows Lightweight Directory Access Protocol (LDAP) Remote Code Execution Vulnerability |

Mer än 8 miljoner webbplatser kan vara sårbar för en nyligen identifierad säkerhetsbrist i Internet Information Services (IIS) 6.0. Sårbarheten har utnyttjats på Internet sedan Juli 2016 och identifierades ”in the wild”.

Mer än 8 miljoner webbplatser kan vara sårbar för en nyligen identifierad säkerhetsbrist i Internet Information Services (IIS) 6.0. Sårbarheten har utnyttjats på Internet sedan Juli 2016 och identifierades ”in the wild”.

Den 12:de April så kommer en ny sårbarhet att publiceras till Windows och

Den 12:de April så kommer en ny sårbarhet att publiceras till Windows och  Microsoft meddelade för ett tag sedan att man avser att stärka krypteringen i Windows under perioden 2012-2013 och nedan kan du se några av förbättringarna som håller på att införas.

Microsoft meddelade för ett tag sedan att man avser att stärka krypteringen i Windows under perioden 2012-2013 och nedan kan du se några av förbättringarna som håller på att införas.