Test av säkra operativsystemet Qubes OS

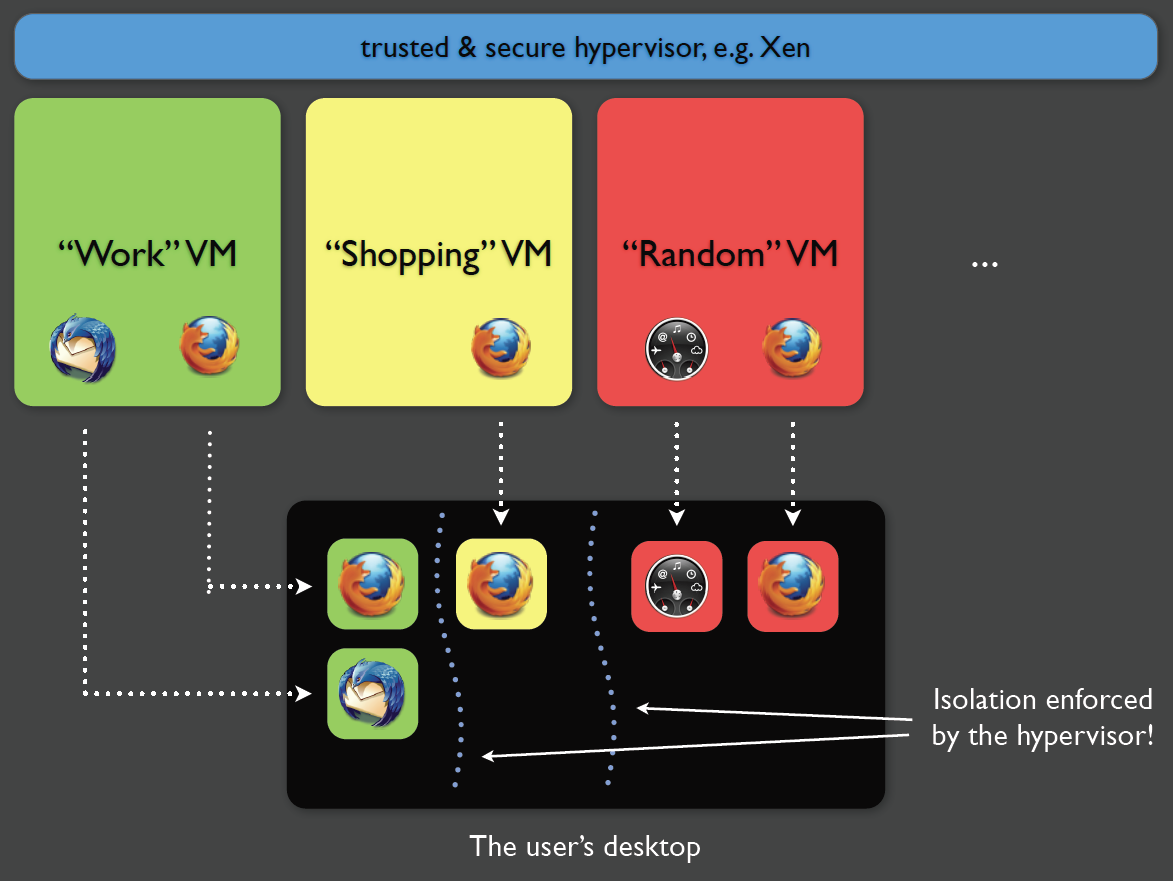

Qubes OS är ett säkert operativsystem som använder en lite annorlunda säkerhetsarkitektur om man jämför med OpenBSD som jag testat tidigare. Qubes använder sig av Xen hypervisor som är öppen källkod för att isolera olika applikationer mot olika domäner (operativsystem/VM).

Och Qubes är även Edward Snowdens favorit när det gäller operativsystem:

If you're serious about security, @QubesOS is the best OS available today. It's what I use, and free. Nobody does VM isolation better. https://t.co/FyX5NX47cS

— Edward Snowden (@Snowden) September 29, 2016

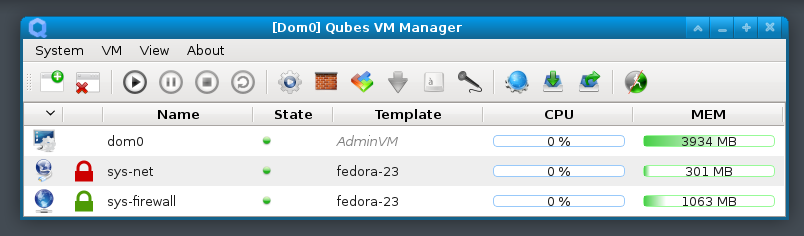

Följande bild påvisar uppdelningen mellan olika virtuella VMs:

Attackytan från nätverket går direkt mot en egen isolerad domän och administration (grafiskt gränssnitt) ligger i en domän något som kallas för Dom0.

Qubes har funnits sedan 2012 och grundades av Joanna Rutkowska. Senaste versionen 3.2 har bl.a. stöd för att släppa igenom USB-enheter direkt till ett VM. Detta gör att man exempelvis kan använda sig av en Bitcoin hårdvaruplånbok med USB-gränssnitt. Qubes är framförallt framtaget för arbetsstationer och ej servrar.

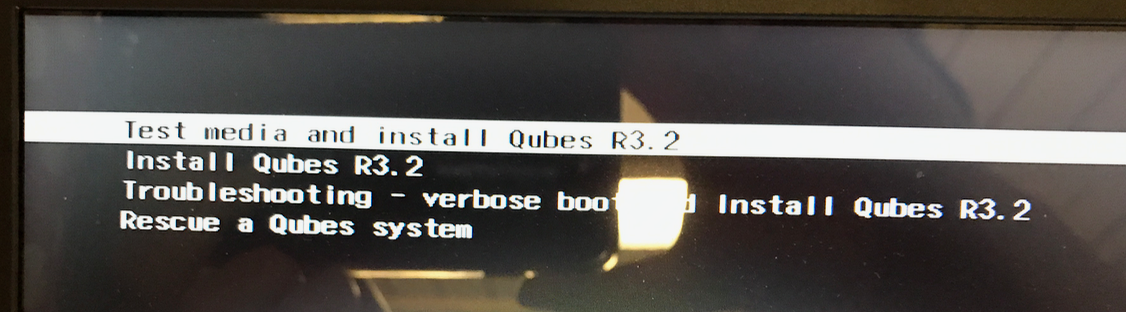

Installation

Jag hade två laptops att testa Qubes OS på. Tyvärr så bootade inte installationen upp på den ena av dessa. Installationen går ut på att du bränner ut en ISO på ett USB-minne som du sedan startar upp på. Processen att installera operativsystemet tar drygt en timme där manuella moment enbart består av några få frågor.

Hela installationsförfarandet är mycket enkelt och du har även möjlighet att partionera samt kryptera hårddisken vid installationen.

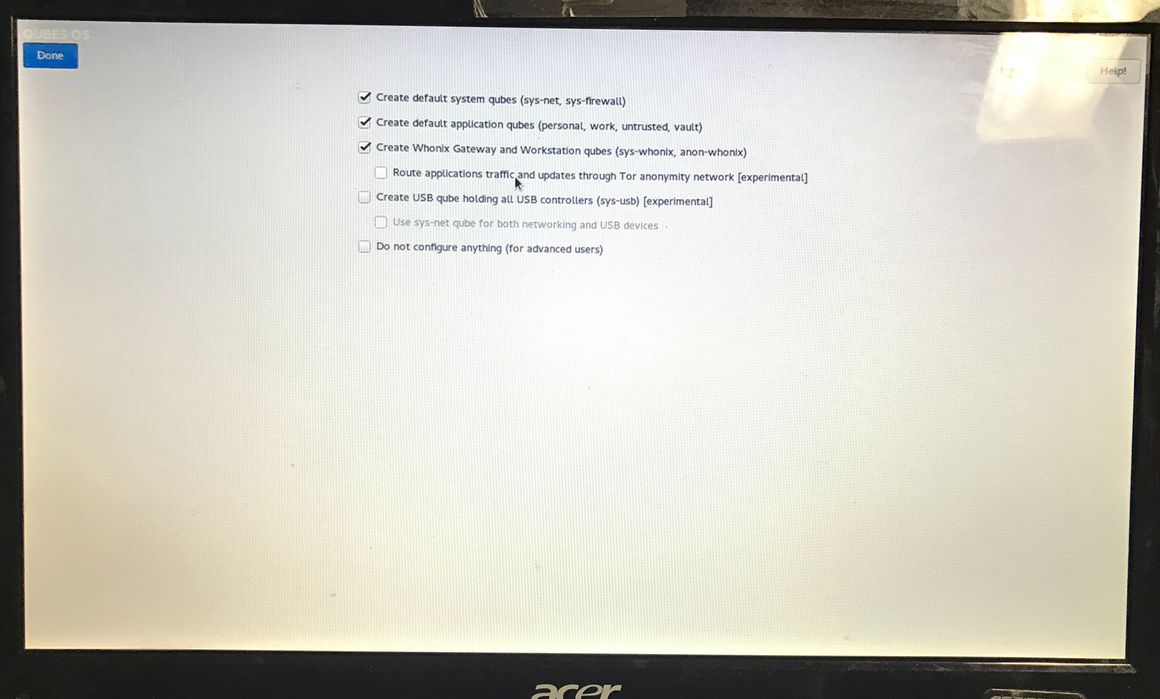

De tre standardsystemen som jag väljer att installera är:

- Standard, dvs sys-net och sys-firewall

- Standard applikation-qubes: arbete, privat, vault och untrusted

- Whonix gw samt arbetsstation. För att köra Tor

Användning av Qubes OS

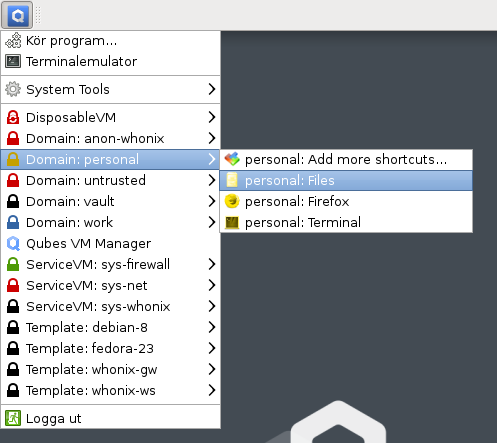

Den mesta användningen av Qubes görs genom menyn uppe till vänster samt Qubes VM Manager.

Nedan två skärmdumpar visar detta:

Personliga filer och Firefox

Att starta upp en ny applikation, exempelvis Firefox i den personliga domänen tar enbart några sekunder. Och då startar Fedora upp i en hypervisor och när Firefox startats upp så visas det i mitt gränssnitt.

Observera även på skärmdumpen nedan att titeln på fönstret innehåller namnet personal och färgen är gul.

Säkerhet

Även om uppdelningen mellan VM:ar så hänger säkerheten på operativsystemet som går i respektive hypervisor samt hypervisorn i sig, och i detta fall Xen. Qubes går inte ut med säkerhetsbulletins vanligtvis för sårbarheter som exempelvis drabbar Firefox.

Säkerhetsbuggar som publicerats under 2016 från QubesOS hemsida:

- Qubes Security Bulletin #24 (Critical Xen bug in PV memory virtualization code (XSA 182))

- Qubes Security Bulletin #25 (Xen bug in event channel handling code (XSA 188))

- Qubes Security Bulletin #26 (Colored window border handling bug in Qubes GUI daemon)

- Qubes Security Bulletin #27 (Xen 64-bit bit test instruction emulation broken (XSA 195))

- Qubes Security Bulletin #28 (Debian update mechanism vulnerability)

Just den sista sårbarheten ovan är intressant. För den kan påverka det template-system som Qubes använder. All kommunikation till templates går genom brandväggen (sys-firewall) förutom ett undantag och det är uppdateringar som går via tinyproxy, detta för att templates alltid ska ha senaste uppdateringar.

Just den sista sårbarheten ovan är intressant. För den kan påverka det template-system som Qubes använder. All kommunikation till templates går genom brandväggen (sys-firewall) förutom ett undantag och det är uppdateringar som går via tinyproxy, detta för att templates alltid ska ha senaste uppdateringar.

Qubes använder sig även i dagsläget något som heter paravirtualisering (PV) som ställer högre säkerhetskrav på hypervisorn. Detta är dock något som Qubes-utvecklarna ångrar i dagsläget och kommer att gå över till full virtualisering (HVM) från och med version 4 av Qubes OS.

Windows

Det går att köra Windows och då med hårdvaruvirtualisering (HVM). Windows 7 64-bitar stöds när det gäller verktyg som Qubes tillhandahåller: qubes windows tools. Dessa verktyg gör att kopiera/klistra, fönster samt filöverföring fungerar smidigt.

Sammanfattning

Qubes gör att du på ett enkelt sätt kan höja säkerheten avsevärt på din arbetsstation. Med medföljande verktyg så kan du enkelt sköta vardagliga saker såsom surfa säkert, hantera lösenord och sköta ordbehandling.

Framförallt är det enkelt och komma igång om du känner dig hemma med Linux sedan tidigare.