Cyberförsvarsdagen 2020 eftermiddag

Detta är en sammanfattning av eftermiddagens pass under Cyberförsvarsdagen 2020. Du kan läsa om förmiddagen här

Moderator Lasse Larsson från Sectra inleder passet.

Kvantdatorer, när eller fjärran

Talare: Niklas Johansson, Linköpings universitet

En kvantdator kommer inte lösa alla problem utan enbart vissa specifika.

Grovers algoritm och Shors algoritm kan användas för att snabba upp beräkningar och gör asymmetrisk kryptering osäker.

Kvantkrypto är främst kommunikationsprotokoll som är kvantsäkert.

Frågan som återstår och som alla försöker svara på är när en kvantdator kan användas för att dekryptera eller focera krypterad information. Men frågan som återstår är om man verkligen behöver en kvantdator?

Kryptotexter samlas in idag för att avkrypteras i framtiden

AI för försvar och säkerhet

Talare: Linus Luotsinen, FOI

Djupinlärning som är ett område inom AI och maskininlärning som talaren kommer att fokusera på i denna presentation. Men precis som kvantdatorer så kan djupinlärning användas för att lösa specifika uppgifter.

Målsättningen är att bli effektivare och skriva bättre mjukvaror. Men i dagsläget så skiftas bara tiden från utvecklare till forskare.

Inom försvar och säkerhet har vi svårt att dela med oss av data så vi har svårt att hitta stora datamängder. Men vi kan göra detta via metainlärning där vi lär oss att lära via exempelvis simulatorer. Förklarbar artificiell intelligens är ett område där operatören måste förstå och ha tillit till hur AI:n fungerar. Det har även att göra med med etik och lagar också.

Hur man kan manipulera maskininlärningsalgoritmer är ett område där FOI forskar, dvs hackbar AI eller AI som hackas. Samt hur man bygger skyddsmekanismer mot detta.

5G och global säkerhetspolitik

Talare: Hosuk Lee-Makiyama, European Centre for International Political Economy (ECIPE)

Det finns en stor skillnad mellan Japan och Kina. Japan var det stora hotet under 80-talet och man pratade om Sony men det blev Spotify som tog över. Kommuniststyret är en av Kina största tillbakahållare i dagsläget för att de ska öka.

En myt eller missförstånd om Huawei är att företaget har en militär bakgrund. Att grundaren har jobbat på PLA är sant men inte helt konstigt men det har faktiskt de flesta. Det andra stora kinesiska bolaget ZTE är givetevis statligt.

Underrättelselagen i Kinas lagbok är den som är intressant där alla företag måste ge staten tillgång till källkod eller lägga in bakdörrar.

Marknadsbegränsningar och fysiska begränsningar mot Huawei räcker inte. Frågan är hur staterna kan hålla borta dessa företag och vilka resurser har staterna att göra det, för det är ju förenat med en kostnad.

Vikten av svenska moln

Talare: Daniel Fäldt, Saab

Sverige ligger bra till när det gäller digitalisering, vi ligger på topp fem i världen. Men när det gäller säkerhet så ligger vi runt 17:de plats.

Vi ska bli bäst i världen på digitalisering enligt Regeringen och Riksdagen. Datadriven digital innovation, förmodligen något med AI.

Ett moln är effektivtet, robusthet och säkerhet.

Daniel visar på ett dokument som kommer från Snowden-läckorna där det står att Sverige är ett hot när det gäller ny teknik.

Digital information är Sveriges nya råvara!

Daniel Fäldt, Saab

Panelsamtal: Hur nyttjar vi teknikens trender och dess utveckling och samtidigt säkerställer säkerheten

- Niklas Johansson, LiU

- Linus Luotsinen, FOI

- Daniel Fäldt, Saab

- Hosuk Lee-Makiyama, ECIPE

Hosuk säger att det spelar ingen större roll vilket moln vi väljer, se exempelvis bundes-molnet i Tyskland där man kör allt på egna servrar. Men servrarna är kinesiska. Ryssland är också en partner med Kina och ser sig som nummer två och ser som gemensam part att bryta upp europa.

Linus berättar att varje universitet i USA har en neuronnätsforskare vilket vi inte har i Sverige. Givetvis har vi duktigt folk i Sverige men inte på den bredden som finns där. Vi får försöka bli duktiga på det vi kan och hitta ett eget spår.

Vad kan man göra med Googles kvantdator som har 50 qubit? Problemet som Googles kvantdator löser är ett ickeproblem. Man genererar brus som är svårt att återskapa med en vanlig dator.

Den mänskliga faktorn

Föreläsare: Carolina Angelis, fd. underrättelseofficer

Moderator: Eliza Öberg, Expisoft

Carolina berättar om att bilden om spionage inte stämmer överens med verkligheten. Hon berättar om gripandet för ett år sedan då Säkerhetspolisen grep en person som jobbade på uppdrag av Ryssland, han drev ett eget IT-företag och försåg en lokal SVR-agent med information.

HUMINT eller personbaserad inhämtning är ett hot mot alla typer av organisationer och många tänker att men det händer ju inte mig.

Tillfälle, motiv och bristande inre kontroll används för att rekrytera en insider. Sergej Skripal greps av GRU och släpptes senare vid ett spionutbyte men förgiftades senare år 2018 i Storbritannien av nervgiftet Novitjok.

Desto bättre tekniska lösningar vi omger oss av desto större motiv har angriparen att rekrytera en insider.

Carolina Angelis

En person kan ändras under tiden men varningssignaler kan vara lite farligt att titta på. Men det farligaste är att helt strunta i att reagera och säga sedan ”jo vi såg ju detta komma, men ingen har gjort något”.

Eliza frågar: ”Vilken av följande parametrar tror du kommer att påverka hot- och riskbilden mest de kommande 5 åren?” Flest röstade på människan.

Gråzon – Vilka områden i gråzonen anser du har blivit normalläge? Svaret cyberangrepp vinner.

Vilken/ vilka är den/ de viktigaste framgångsfaktorerna för en lyckad organisationsöverbryggande samverkan? Förtroendefullt nätverk är svaret med flest röster.

Vem borde vara huvudansvarig för att ha en helhetsbild av säkerhetsläget i svensk IT-infrastruktur? Nya nationella cybersäkerhetscentret fick flest röster.

Vilken är den viktigaste prioriteringen de kommande fem åren för ett stärkt nationellt cyberförsvar?

Ett väl fungerande cybersäkerhetscenter med deltagande av näringslivet fick 70%.

Sveriges digitala suveränitet kräver en helhetsbild

Första talaren är André Catry vid Nixu och berättar att cyber är den femte krigsdomänen: cyberdomänen. André är också stolt över att NSA måste spionera på Sverige och refererar till Daniel Fäldts presentation.

Vi behöver zooma in för att inte se allt brus där ute när det gäller intrångsförsök. Att titta på insidan är det viktiga och tittar på vad som händer i vårat nätverk.

Men fler noder ger fler detaljer och detta var en idé som således in till KBM redan för 20 år sedan. Men hur ingriper man detta då? Jo genom IT-försvarsförbandet. Men sedan tog FRA över och valde då att hemligstämpla allt.

Transparens är inte direkt underrättelsetjänstens signum.

André Catry

Vad måste vi göra då undrar André? Jo följande saker måste genomföras:

- Gemensam lägesbild för Sverige – Offentligt och privat. Omvärldsbevakning samt med våra grannländer

- Nationell insatsledning – Någon som kan peka med hela handen: En cyberczar

- Sekretess – Integritet – Detta är en avvägning

- Digital suveränitet – Vi måste äga datan

Panelsamtal: En helhetsbild av det nationella läget – kan Sverige se den bilden?

Moderator: Vesa Virta, FRA

Panelen innehåller:

- André Catry, Security Advisor NIXU

- Magnus Lundgren, Business Development, Recorded Future

- Mathias Bjarme, FM CERT

Mathias ser att man gärna delar Försvarsmaktens lägesbild precis som man delar med sig av luft eller vattenlägesbilden.

Räkna med Försäkringskassans utbetalningar som del av lägesbilden säger Magnus på Recorded Future.

Bör vi titta på Snort eller är det Nmap och Shodan vi ska använda undrar Vesa? Man bör göra allt hela tiden anser André.

Magnus tycker att man kan benchmarka sig mellan sektorer och Vesa frågar sig om man bara behöver springa om sin kompis när man blir jagad av björnen.

Ett cybersäkerhetscenter bör placeras där kompetens finns såsom universitet och högskolor.

Mathias avslutar med att alla bör försöka vara med i Locked Shields för det bygger förtroende. Magnus tycker organisationer ska budgetera för säkerhet.

Framåt – vad behöver göras framåt för att stärka Sveriges cyberförsvar?

Moderator: Nina Larsson, 4C Strategies

Paneldebatt med:

- Pernilla Rönn, Combitech

- Pontus Johnson, KTH

- Jonas Lejon, Triop (undertecknad)

En fråga som lyfts upp från moderatorn är utbildning och vad som behöver göras inom området. Pontus berättar om deras satsning på KTH att utbilda cybersoldater.

Jag anser att vi alla måste vara ambassadörer för yrket och försöka få fler att bli intresserade av cybersäkerhet.

Även så togs frågan upp om hur vi ska mota bort antagonister som har en lång uthållighet som sträcker sig över flera år. Där tipsar jag om att bedriva uppsökande verksamhet samt titta där ingen annan tittar.

Pernilla framhåller vikten av mångfald inom branschen och skulle gärna se flerr kvinnor inom området, vilket det är brist på.

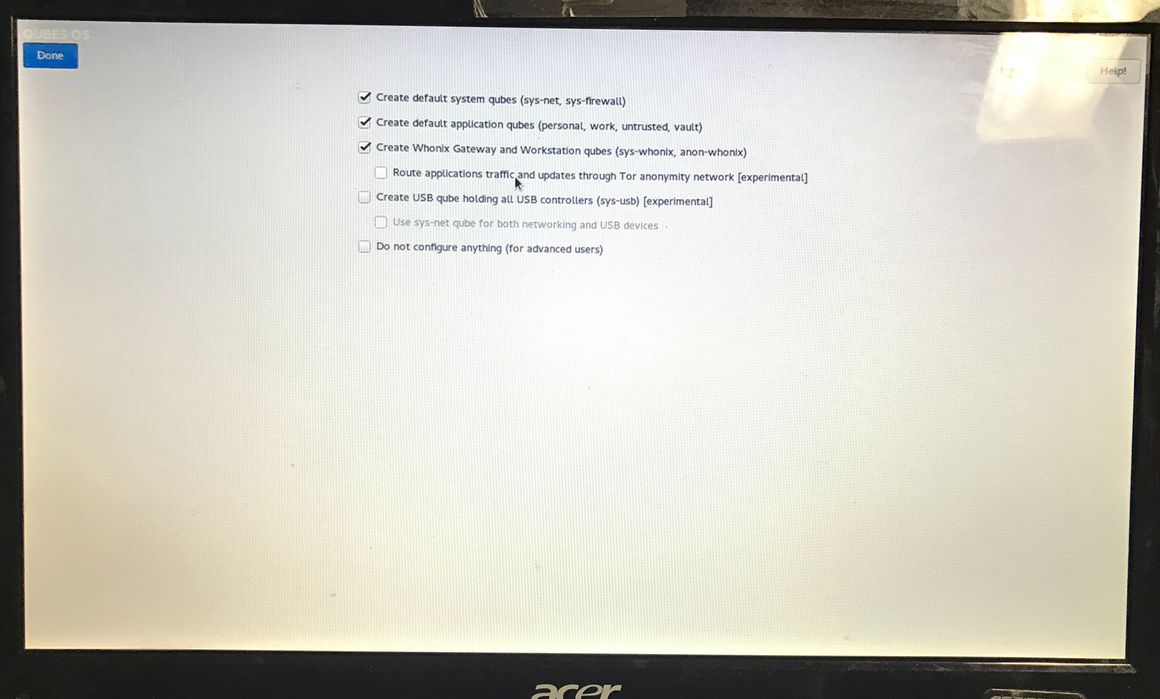

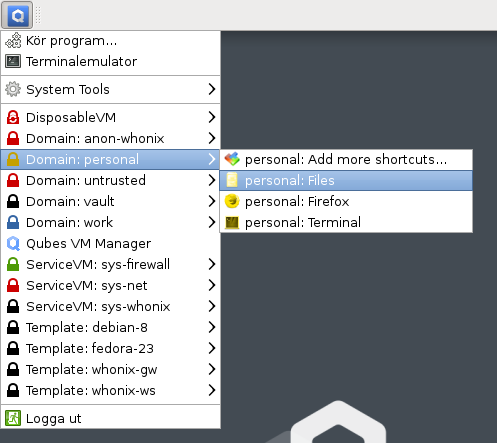

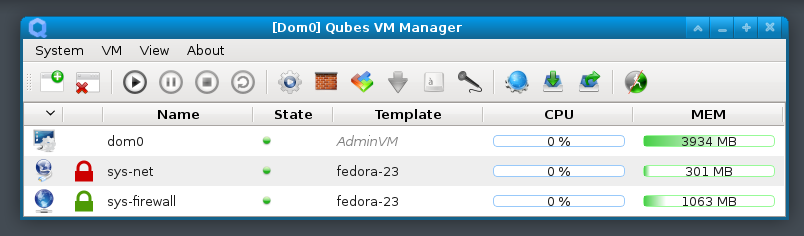

Just den sista sårbarheten ovan är intressant. För den kan påverka det template-system som Qubes använder. All kommunikation till templates går genom brandväggen (sys-firewall) förutom ett undantag och det är uppdateringar som går via tinyproxy, detta för att templates alltid ska ha senaste uppdateringar.

Just den sista sårbarheten ovan är intressant. För den kan påverka det template-system som Qubes använder. All kommunikation till templates går genom brandväggen (sys-firewall) förutom ett undantag och det är uppdateringar som går via tinyproxy, detta för att templates alltid ska ha senaste uppdateringar. Lavabit är tjänsten som fick stänga ner på grund av visselblåsaren Edward Snowden, han använde nämligen Lavabit som E-postleverantör:

Lavabit är tjänsten som fick stänga ner på grund av visselblåsaren Edward Snowden, han använde nämligen Lavabit som E-postleverantör: