Utbrett problem med falska basstationer

På senare tid så har det dykt upp ett antal olika säkra mobiltelefoner eller appar såsom RedPhone, Signal och BlackPhone. En av dessa telefoner vid namn CryptoPhone 500 har stöd att identifiera falska basstationer (mobilmaster) och enbart under en månad i Juli 2014 så identifierades 17 stycken falska basstationer i USA.

Det rör sig troligtvis om såkallade IMSI-catcher där någon försöker avlyssna samtal eller göra man-i-mitten-attacker (MITM) mot mobiltelefoner för att exempelvis installera spionprogram.

Det rör sig troligtvis om såkallade IMSI-catcher där någon försöker avlyssna samtal eller göra man-i-mitten-attacker (MITM) mot mobiltelefoner för att exempelvis installera spionprogram.

En falsk basstation hittades på South Point Casino i Las Vegas. Och bara genom att köra från Florida till North Carolina så identifierades 8 stycken falska stationer:

As we drove by, the iPhone showed no difference whatsoever. The Samsung Galaxy S4, the call went from 4G to 3G and back to 4G. The CryptoPhone lit up like a Christmas tree.

Hur utbrett detta problem är i Sverige är ännu oklart men det förkommer troligtvis. Att köpa en kommersiell IMSI-catcher såsom VME Dominator kostar runt 60 000 SEK men går att bygga själv för runt 7000 SEK med hjälp av en USRP och OpenBTS.

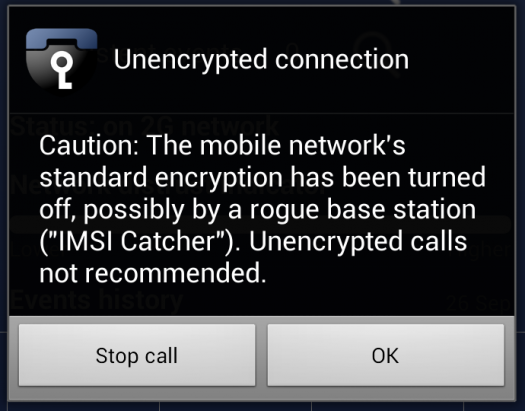

Bild på hur CryptoPhone 500 rapporterar en falsk station:

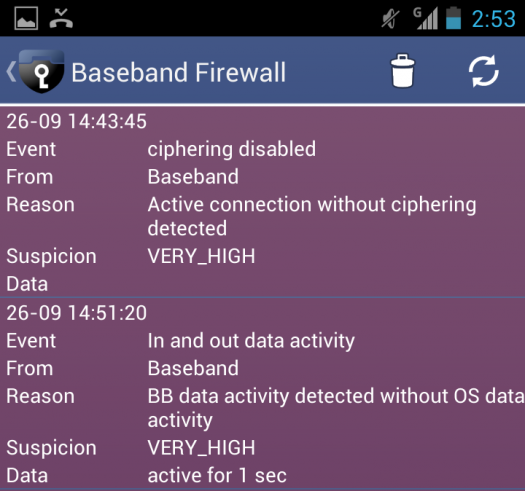

Samt hur Baseband Firewall-funktionen ser ut vid falsk basstation:

Presentation från säkerhetskonferensen DEFCON om just detta ämne:

koncept som den tyska hackergruppen

koncept som den tyska hackergruppen