Att ransomware är ett växande problem och något som drabbar många råder ingen tvekan om. Och nu har även molnifieringen av tjänster nått de som skapar ransomware: Ransomware as a Service (RaaS).

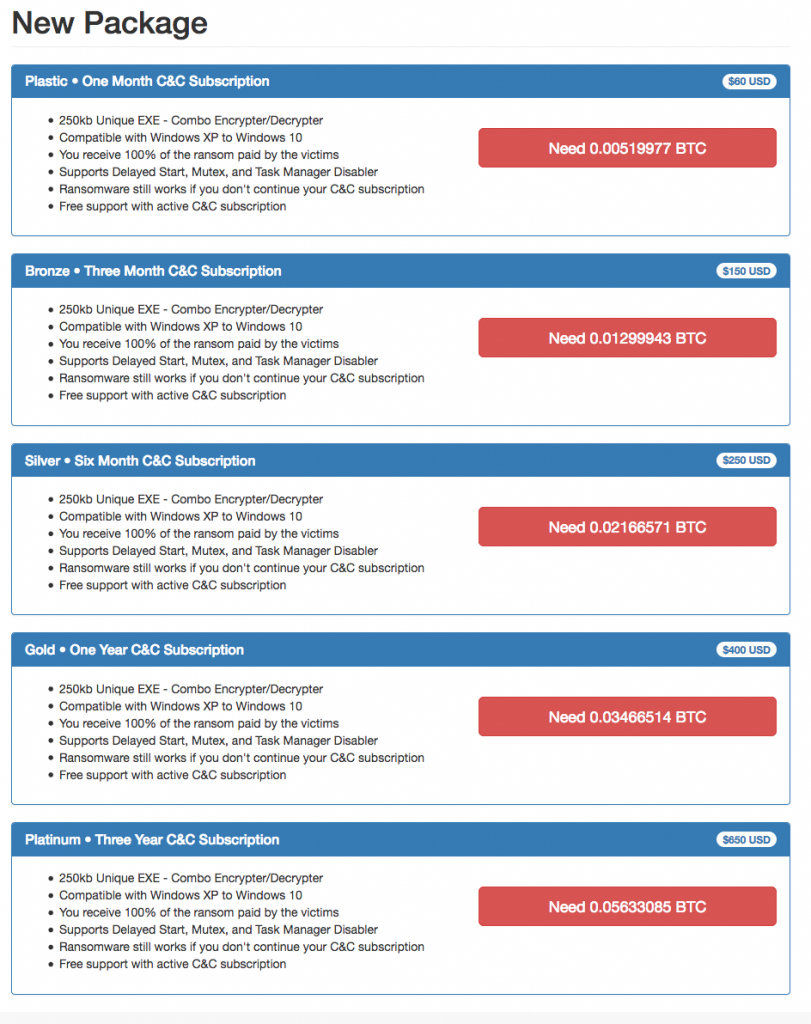

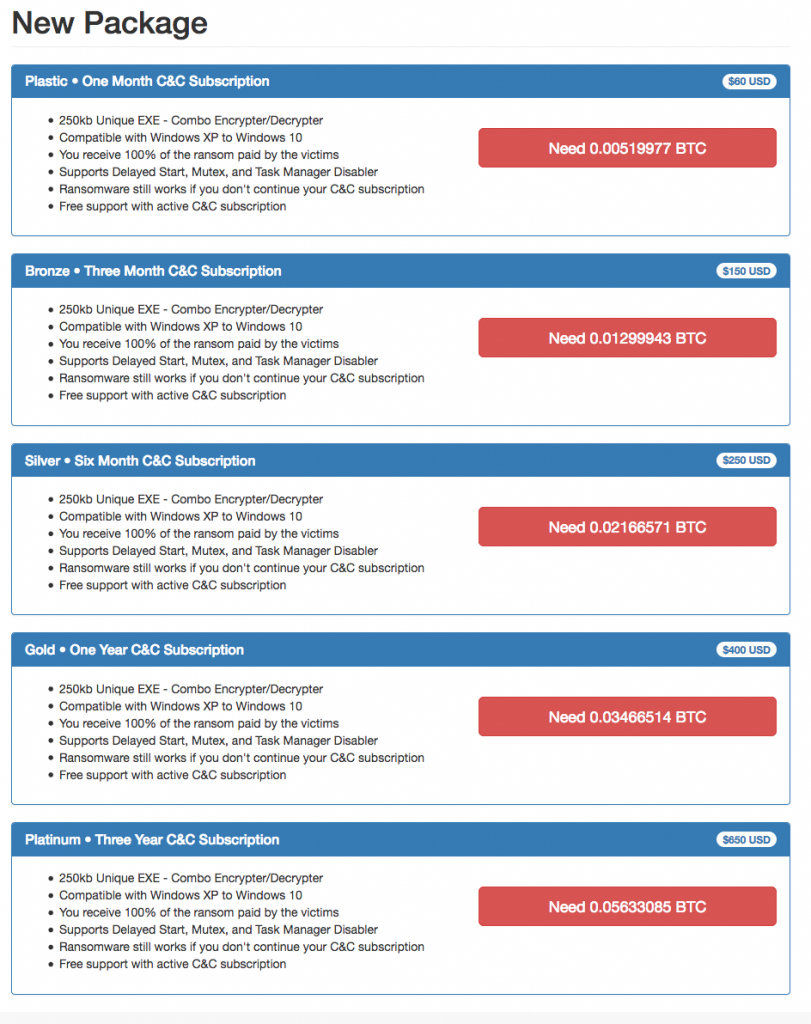

Jag har tittat närmare på en av flertalet RaaS. Priserna för den som vill ha egen ransomware-kod så varierar priserna från 474 kr upp till 5 138 kr och då ingår även command-and-control (C&C) som handhar automatisk upplåsning vid betalning.

Denna RaaS-tjänst som jag tittat närmare på heter RaaSBerry går att nå över Dark Web (Tor) och betalning sker med hjälp av Bitcoin. Du köper då olika typer av paket där det ingår en prenumerationstjänst på C&C. Det framgår också att även om C&C inte skulle fungera eller att du slutar att betala för tjänsten så kan du alltid manuellt dekryptera nycklar till de som blir offer för ditt ransomware.

De olika paketen ser ut enligt följande (BTC = Bitcoin)

Vad som är intressant att läsa ut är att samtliga paket kommer med en unik EXE-fil samt att det inte finns någon mellanhand vad gäller betalningar från offer som går direkt till en Bitcoin-adress. Vissa andra RaaS-tjänster har en modell där RaaS-tjänsten tar procent av intäkterna.

I dessa paket ingår ingen form av exploit-kod som utnyttjar någon sårbarhet utan det är något som den som köper ransomware måste själv utveckla. För att köpa ett paket från RaaSberry måste du först överföra Bitcoin till en unik skapad adress, vilket RaasBerry kallar för wallet.

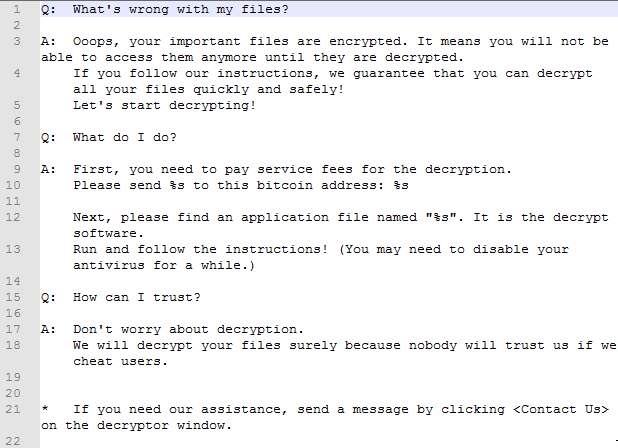

Tjänsten marknadsför även att en USP (Unique Selling Point) är att inget fristående program behövs för att dekryptera krypterade filer. Detta så länge att dekrypterings-nyckeln finns tillgänglig dvs (du har betalt en lösensumma).

Att köpa skadlig kod har alltid varit möjligt via Tor och andra kanaler och det finns många olika aktörer som försöker tjäna pengar på olika delar av kedjan. Tyvärr är det problematiskt och mycket tråkigt när det blir lättare och lättare för antagonisterna att förstöra för andra med ransomware.

Så undviker du ransomware

Sist men inte minst kommer några tips hur du undviker konsekvenser av ett ransomware eller att drabbas överhuvudtaget:

- Se till att ha backup och att backupen är frånskild ordinarie vht. Kanske en datadiod? Inkrementell backup samt live-backup om möjligt.

- Använd en sandlåda för kontroll av skadlig kod samt flertalet antivirus-motorer i perimeterskyddet och för rörligt media

- Uppdatera och patcha operativsystem samt mjukvaror

- Se till att ha så få administratörer som möjligt samt se till att användare har så låga behörigheter som möjligt

- Ta bort standardlösenord och användarnamn

- Utbilda användare och testa dem då och då med phishing-tester exempelvis

Viktigt att poängtera på ovan punkter är att även öva dessa moment samt kontrollera att verkligen backuperna fungerar, att antivirus-motorerna är uppdaterade samt utför kontroll att samtliga system och mjukvaror uppdateras samt patchas.

Uppdatering: Glömde helt sista punkten gällande tips för att undvika ransomware. Tack Matti Olofsson!