Så hackas en bankomat

De senaste åren har antalet attacker mot bankomater ute i samhället ökat här i Sverige. Attackerna började för nästan tio år sedan och då främst i andra länder där bankomaterna inte varit lika fysiskt skyddade. Förutom att ge sig på bankomaten fysiskt så kan även skimming-attacker förekomma där kort och kod läses av, men det är utanför detta blogginlägg.

Black Box-attack är en del av den typen av attacker som generellt kallas för jack-potting där en angripare kan göra så att bankomaten ”sprutar ut sedlar”. Och eftersom hanteringen av sedlar minskar i samhället så blir bankomater således ett större intresse för kriminella.

Att det kallas för black box är för att angriparen lyckas koppla in någon form av enhet till bankomaten, dvs en svart låda. Vad denna svarta låda innehåller kan exempelvis vara en Raspberry Pi eller laptop som innehåller en specialskriven mjukvara för att prata med sedelutmataren.

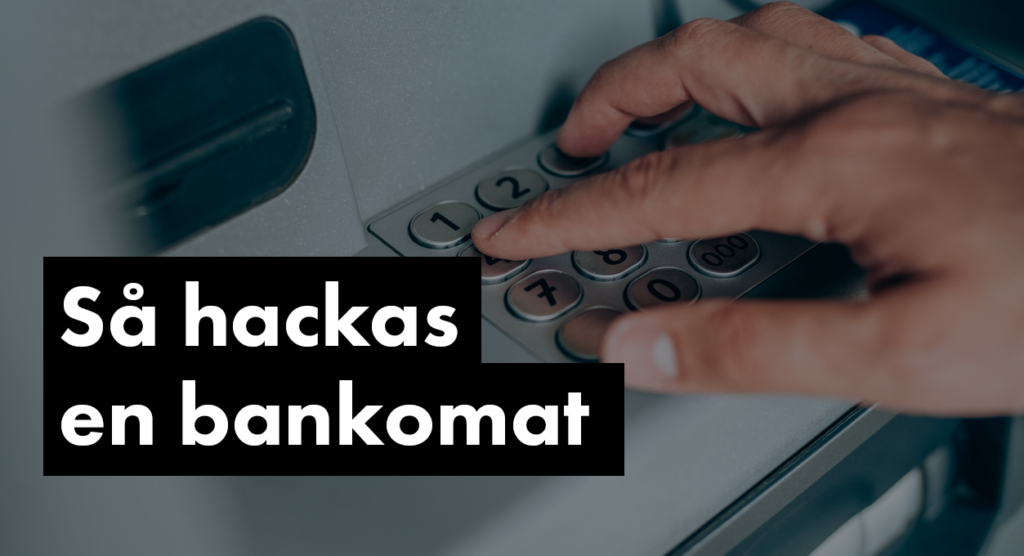

Två exempel på sådana mjukvaror är Cutlet Maker eller KoffeyMaker och finns att köpa på svarta marknaden/darknet för runt 30000 SEK.

Skärmdump från sajt som säljer Cutlet Maker:

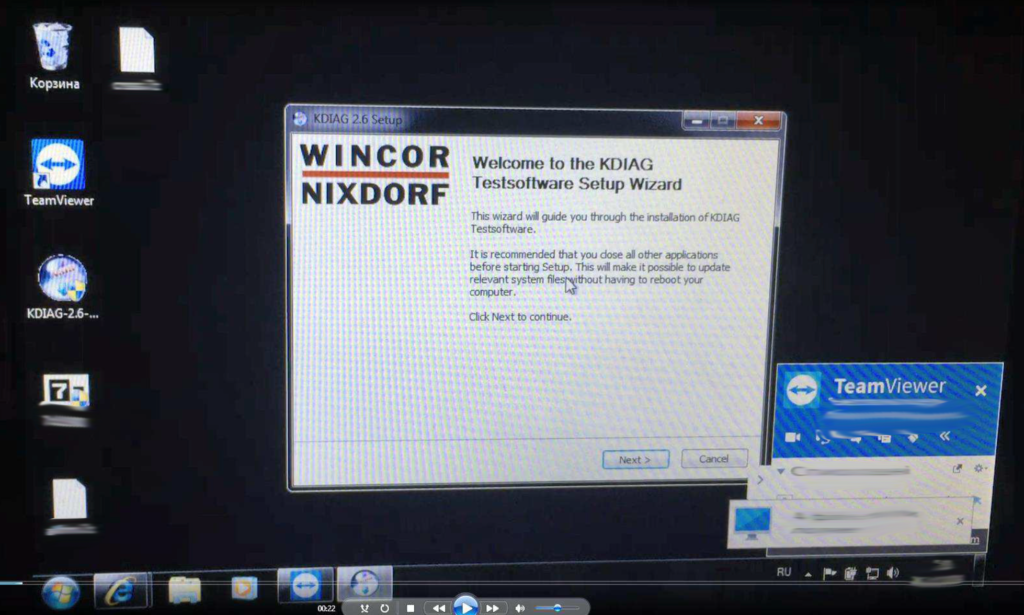

Troligtvis är dessa mjukvaror en modifierad version av KDIAG som tillverkas av Diebold Nixdorf (tidigare Wincor Nixdorf). De kriminella lurar även varandra och det finns en keygen till Cutlet Maker som går under namnet c0decalc. Ytterligare så nyttjar dom en mjukvara vid namn Stimulator application som kan läsa information om valörer och liknande från sedelkassetten.

Denna skärmdump hittade jag i ett förundersökningsprotokoll från polisen där en black-box attack genomförts via en laptop som fjärrstyrs av TeamViewer:

Således så kombinerar de kriminella ett fysiskt inbrott på bankomaten med mjukvara som fjärrstyr sedelutmataren.

Enligt Wikipedia så finns det cirka 2500 bankomater (uttagsautomater) i Sverige och många av dessa står på ett sådant sätt att kriminella kan angripa dem nattetid. Vi kan hoppas att företagen som tillverkar dessa maskiner lär sig om vilka metoder de kriminella använder och täpper till hålen skyndsamt.

Om för mycket våld används mot automaten så kommer sedlarna att bli färgade och därför antar jag att mjukvaruattacker mot bankomater nyttjas i större och större utsträckning.

Många av dessa attacker förevisades bl.a. år 2010 på Blackhat-konferensen av cybersäkerhetsforskaren Barnaby Jack och som tyvärr dog några år senare.