Tor utsatt för storskaligt angrepp

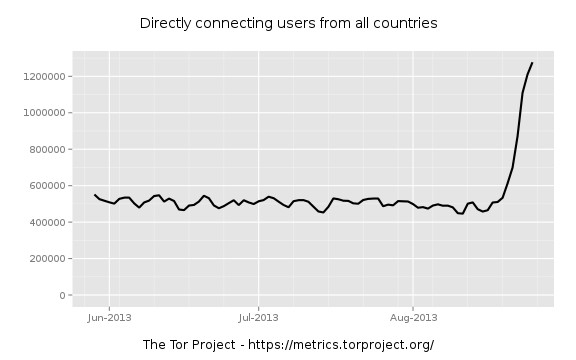

Tor gick igår ut och varnade för ett angrepp som pågått mellan Januari 2014 och Juli 2014 som går ut på att trafik modifieras på så sätt att det är möjligt att identifiera klienter som ansluter till gömda tjänster (hidden services).

Tor gick igår ut och varnade för ett angrepp som pågått mellan Januari 2014 och Juli 2014 som går ut på att trafik modifieras på så sätt att det är möjligt att identifiera klienter som ansluter till gömda tjänster (hidden services).

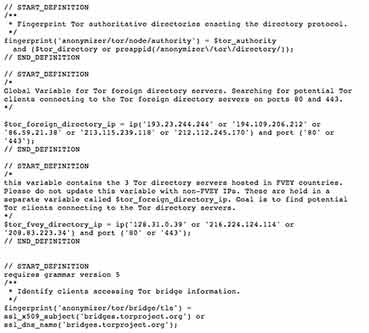

Denna typ av attack är känd sedan tidigare och går under benämningen traffic confirmation attacks. Även så appliceras en Sybil attack som går ut på att påverka Tor-nätverket i större skala och uppnå HSDir (hidden services directory) samt Guard (entry guard).

För en entry-guard så är den riktiga IP-adressen känd och Tor-huvuden kan ändras på så sätt att dom senare går att identifiera och para ihop med en specifik circuit.

Det är i dagsläget oklart om det är forskare från Carnegie-Mellon Universitet som genomfört denna attack (skulle ha presenterats på Blackhat Las Vegas). Forskningen har även äventyrat säkerheten på Tor-nätverket eftersom namnet på den gömda tjänsten skickades via TLS och kunde på så sätt läsas av Tor-relän.

Även är det oklart hur den information som har insamlats har använts. Totalt så har 115 stycken relän skapats av angriparen vilket motsvarar 6.4% av kapaciteten för Guards.

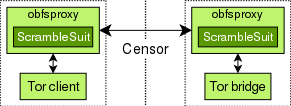

Tor har infört ett antal olika åtgärder i form av buggfixar i mjukvara men även så måste administrativa åtgärder införas såsom en större spridning på vilka relän som tillåts.

Uppdatering: Även så har en 0-dagarssårbarhet identifierats i I2P-delar av operativsystemet Tails som påverkar anonymiteten.

We’re happy to see that TAILS 1.1 is being released tomorrow. Our multiple RCE/de-anonymization zero-days are still effective. #tails #tor

— Exodus Intelligence (@ExodusIntel) 21 juli 2014

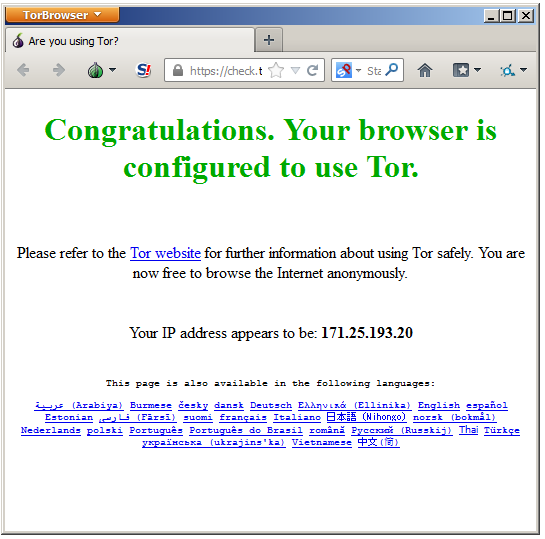

ny version av Tor Browser har släppts och det är inte så jättemycket nytt utan mestadels nya versioner av tillhörande mjukvara samt buggfixar.

ny version av Tor Browser har släppts och det är inte så jättemycket nytt utan mestadels nya versioner av tillhörande mjukvara samt buggfixar.

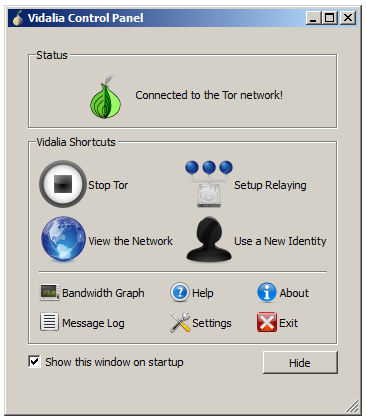

En av de populärare sökningarna till denna sida är hur man hittar och använder

En av de populärare sökningarna till denna sida är hur man hittar och använder