Google hackade av ShinyHunters

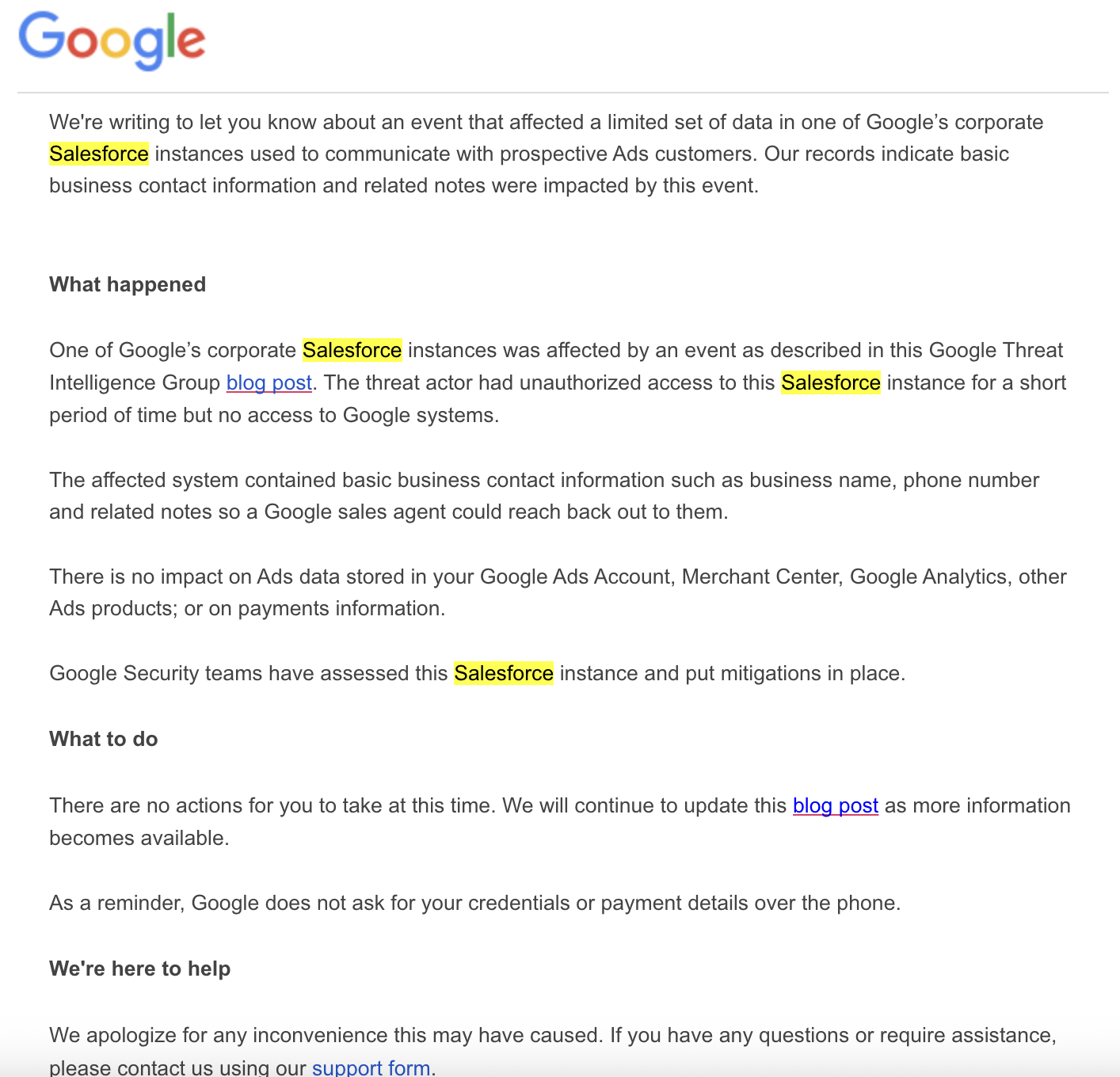

Google skickade nyligen ut ett mail gällande att dom blivit hackade av gruppen ShinyHunters eller rättare skrivet UNC6240 som påstår sig vara ShinyHunters. Gruppen utnyttjar en typ av Vishing-metod för att erhålla en 8-siffrig token till Salesforce. För det var nämligen en extern instans av mjukvaran Salesforce som hackades, men som innehöll kunduppgifter från bl.a. tjänsten Google Ads. Så här ser mailet som skickades ut, till mig:

Google Threat Intelligence Group (GTIG) noterar också att gruppens taktik har utvecklats löpande. De har gått från att använda Salesforce Dataloader till egna utvecklade script (typiskt i Python), vilket gör det svårare att spåra dem eftersom de använder Mullvad VPN och Tor både vid intrång och exfiltrering av kunduppgifter. Även användningen av komprometterade konton för registrering av attackerade applikationer har ökat.

Google genomförde i juni en forensisk insats mot en av sina Salesforce-instanser som påverkats. GTIG analys visade att endast begränsade, i huvudsak offentliga företagsuppgifter exfiltrerades under en kort tidsperiod innan åtkomsten stängdes av.

Som motåtgärder rekommenderar GTIG bland annat att principen om minsta privilegium tillämpas strikt, att hantering av anslutna appar (connected apps) begränsas och granskas noggrant, att åtkomst regleras via IP-policyer, samt att aktivera stöd från Salesforce Shield (transaction security, event monitoring) utnyttjas för att bevaka och blockera ovanlig aktivitet. Vidare understryks vikten av bred användning av multifaktorautentisering.