Kryptobrister i flertalet hårddiskar

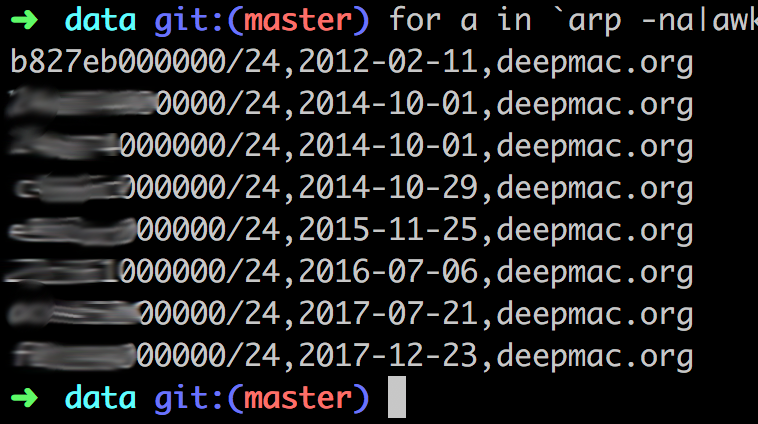

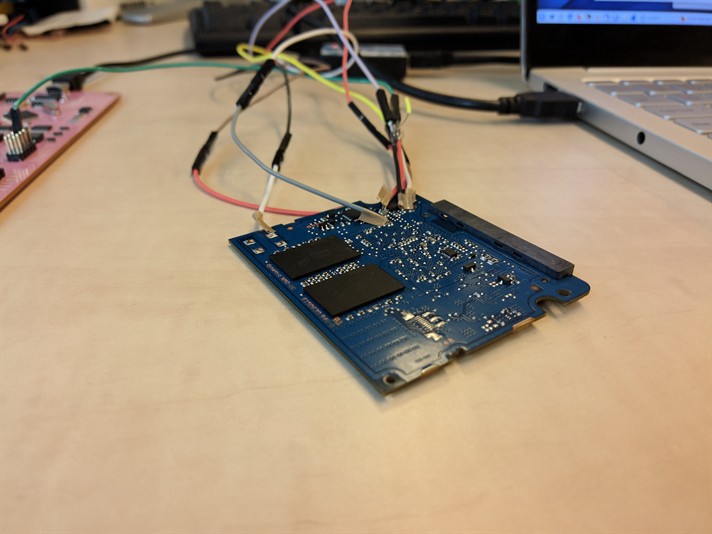

Forskare vid Radboud University i Nederländerna har tittat på flertalet hårddiskar som stödjer kryptering och konstaterat att flertalet av dessa innehåller brister. Enkla brister såsom att återställningsnyckeln är ett blankt lösenord (32 x 0x00). Även var det möjligt med fysisk access och via JTAG-debugport återställa lösenordet.

Vad som också är anmärkningsvärt är att om du använder Microsoft BitLocker så förlitar sig BitLocker på hårddiskens kryptering.

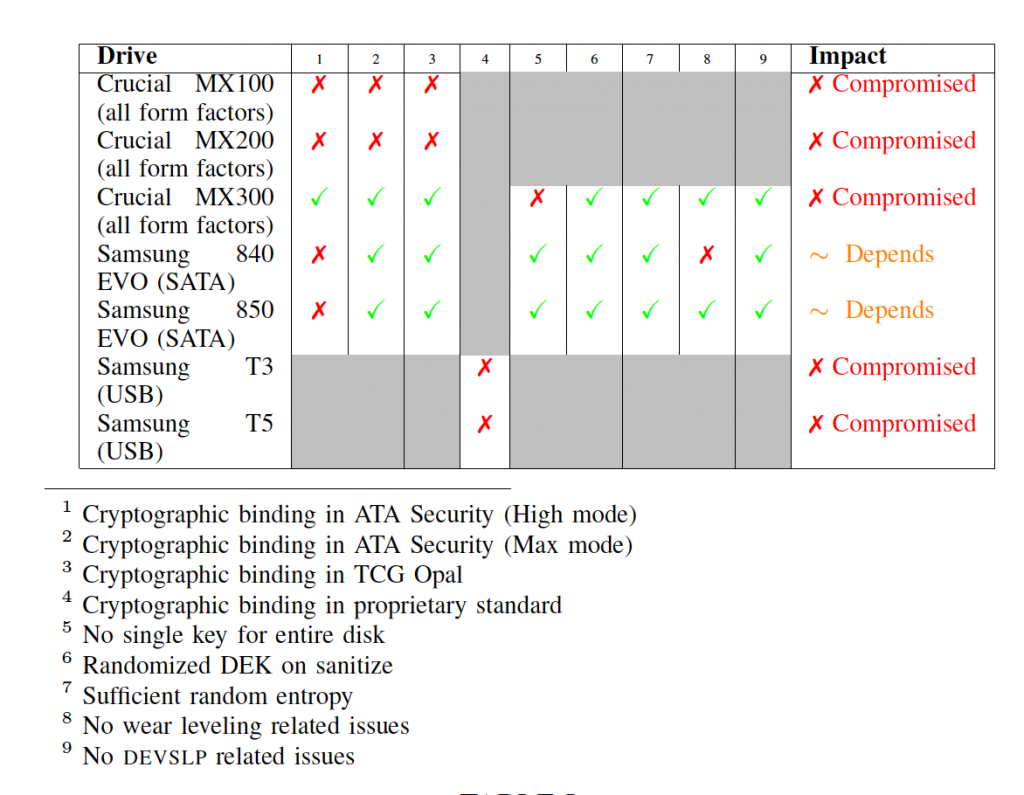

Krypto-bristerna gäller främst följande hårddiskar:

- Crucial (Micron) MX100, MX200 and MX300 interna hårddiskar.

- Samsung T3 and T5 USB externa diskar.

- Samsung 840 EVO and 850 EVO interna diskar.

Följande tabell visar på bristerna på de olika hårddiskarna:

“You might think you’ve done the right thing enabling BitLocker but then a third-party fault undermines your security, but you never know and never would know”

Alan Woodward, professor på University of Surrey

Här kan du läsa vad Samsung skriver om sårbarheterna:

Även så har myndigheten NCSC i Nederländerna gått ut med en varning samt tilldelat följande CVE:er:

- CVE-2018-12037

- CVE-2018-12038

- CVE-2018-12037

- CVE-2018-12038

Och här kan du ladda hem forskningsrapporten som PDF: Self-encrypting deception.pdf

Som åtgärd kan du använda VeraCrypt eller så går det att ändra en GPO-inställning så Bitlocker används även om hårdvaran stödjer kryptering.

Firefox

Firefox

Känner du till Alphabet? Företaget som äger Google? Jag

Känner du till Alphabet? Företaget som äger Google? Jag