Så hackar NSA andra länder med hjälp av TAO

Nyligen så genomförde chefen den operativa enheten Tailored Access Operations (TAO) en offentlig presentation. Denna presentation var intressant och innehöll en hel del godbitar som vi kan lära oss av, presentationen gick av stapeln under USENIX Enigma. Och chefen i fråga heter Rob Joyce och har varit chef för TAO sedan 2003.

Även om du jobbar med IT-säkerhetsgranskning eller skydd av nätverk och system så kan du lära dig från Robs råd. Jag har sammanfattat och tolkat hans presentation nedan.

EMET: everybody should be turning that on, it makes our job harder” – Rob Joyce, NSA TAO Chef.

Uthållighet

TAO har en uthållighet som kan sträcka sig under lång tid. Och de lär känna nätverket väl, bättre än eventuella systemadministratörer. Troligtvis kan de även använda SIGINT (signalspanade) uppgifter för att kartlägga nätverket ytterligare, exempelvis med hjälp av metadata som avslöjar programvaror och versioner.

En annan intressant sak som han sa var att NSA kan få fotfäste och köra fast, men kan då vänta ut tills de hittar en sårbarhet som de kan utnyttja. Tänk exempelvis följande scenario: år ett får de fotfäste internt men kan ej eskalera behörigheter till administratör. År två dyker en ny sårbarhet upp som de kan utnyttja och således avancera ytterligare in i nätverket.

Nätverksperimetrar

Rob nämner att de försöker att identifiera enheter som finns på nätverket som de angriper. Och nämner IoT, BYOD, molntjänster och enheter som är fysiskt utanför organisationen men inom nätverksdomänen. Även så litar vi mer och mer på våra enheter, telefoner samt på partners.

0-dagars

Även anser NSA att nyttan av nolldagars-sårbarheter är överreklamerad. För i de flesta attacker så behövs inte dessa utnyttjas och att använda noll-dagars innebär även en risk, dels för att själva exploiten misslyckas och dels för att hålet röjs. Även kan en exploit säga en hel del om angriparen och modus operandi (MO).

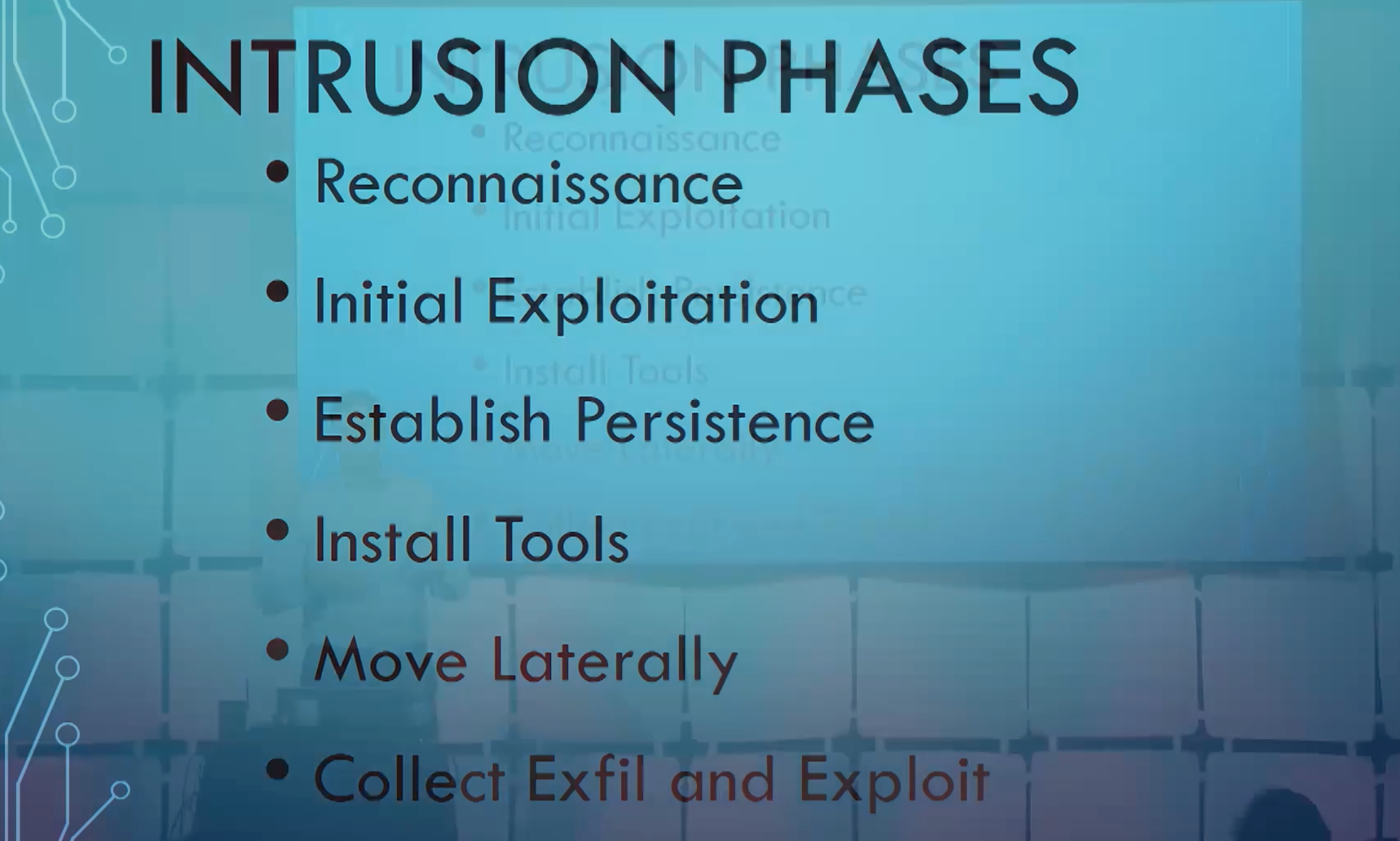

Initiala intrånget

Det första intrånget sker främst genom något av följande tre sätt:

- E-post med skadlig kod

- Webbsida med skadlig kod. Som individen eller organisationen besöker

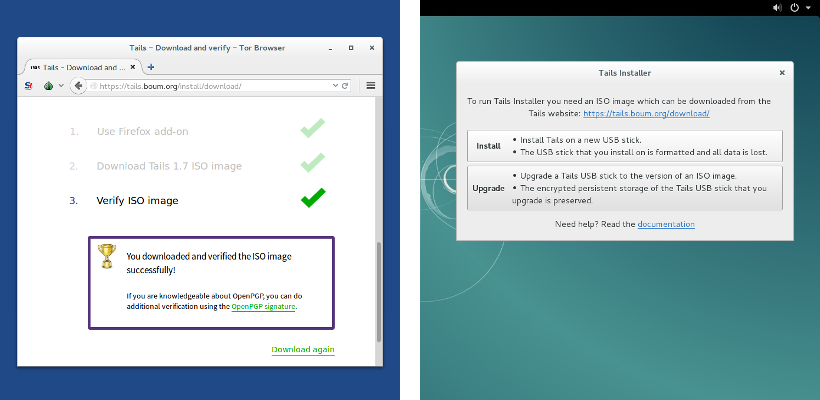

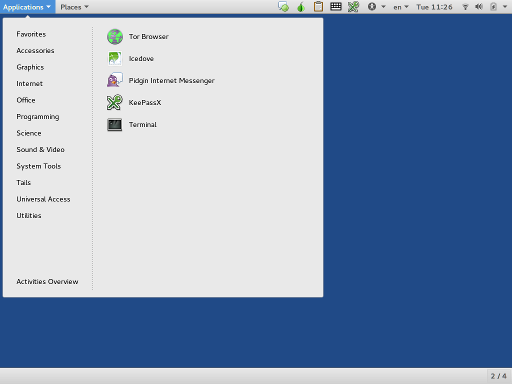

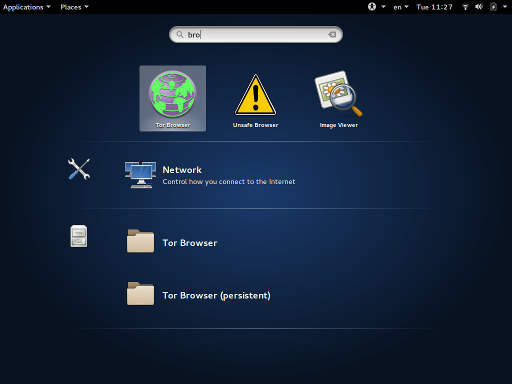

- Löstagbart media. Där nämner han även att det är effektivt för att ta sig in i fysiskt separerade nätverk.

Säkerhetshöjande tekniker

För att göra TAO:s jobb svårare så rekommenderar Rob en mängd olika saker. Såsom EMET samt att nyttja lägsta behörigheter som en användare eller administratör behöver. Även bevaka och titta efter anomalier som avviker från normala mönster. Se även till att segmentera upp nätverket.

Undvik att hårdkoda in lösenord eller liknande i shellscript. Och se till att använda loggning, exempelvis nätverkstappar och titta och förstå trafiken som flödar i nätverket.

Även så berättar Rob att vitlistning gör deras jobb svårt samt mjukvaror som automatiskt uppdaterar när det kommer buggfixar.

Behöver din organisation hjälp med cybersäkerhet? Kontakta Triop AB >

Inte bara exfiltration

En annan sak som han nämner att många tänker att det är dåligt att bli av med data, men glömmer lätt att data även kan förvanskas eller helt enkelt raderas. Därför är det viktigt med offsite backuper. Se min presentation om exfiltration från Internetdagarna 2014 här.

Presentationen

Här kan du se presentationen i sin helhet:

Linköpingsföretaget

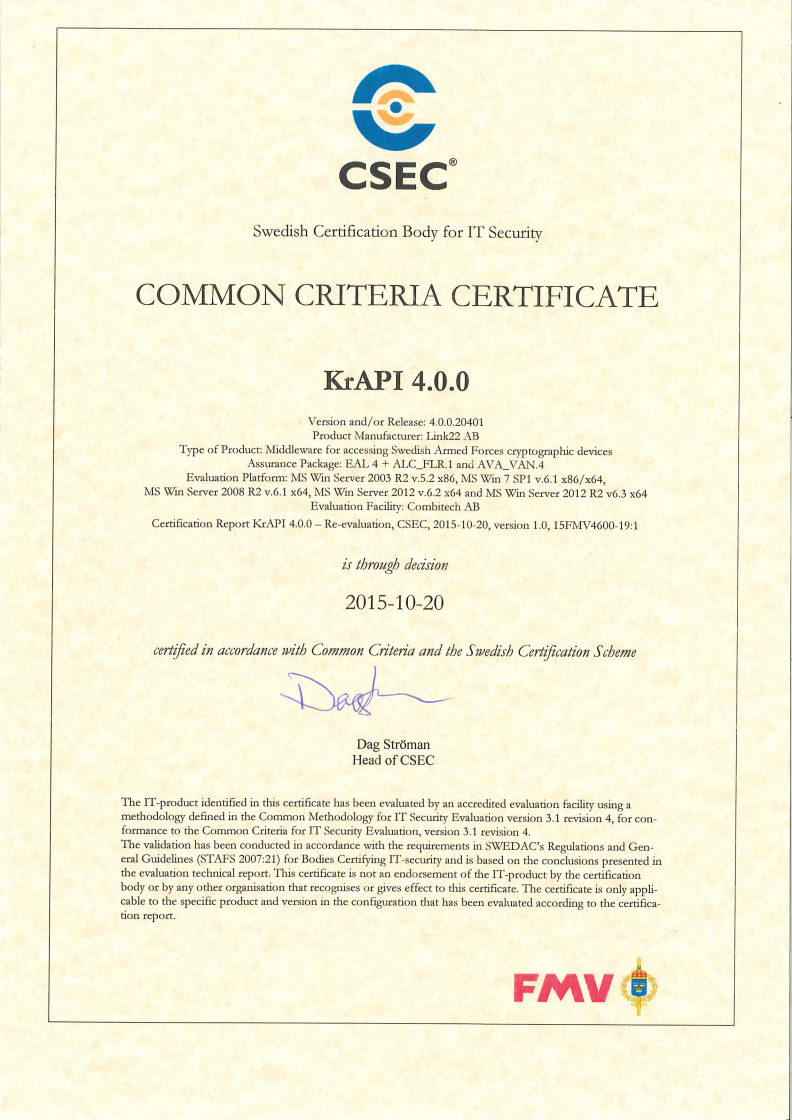

Linköpingsföretaget  Produkten Krypto-API är ett mjukvarubibliotek för kryptografiska funktioner som uppfyller standarden PKCS#11. Med Krypto-API får man ett enhetligt gränssnitt för exempelvis smarta kort vilket möjliggör integration i en rad olika standardtillämpningar, exempelvis Windows-inloggning, kryptering av USB-stickor och krypterad epost.

Produkten Krypto-API är ett mjukvarubibliotek för kryptografiska funktioner som uppfyller standarden PKCS#11. Med Krypto-API får man ett enhetligt gränssnitt för exempelvis smarta kort vilket möjliggör integration i en rad olika standardtillämpningar, exempelvis Windows-inloggning, kryptering av USB-stickor och krypterad epost.

Google

Google

Året 2015 börjar lida mot sitt slut och jag tänkte sammanfatta året med några länkar med årets populäraste inlägg. Mycket av det jag publicerar hamnar enbart på

Året 2015 börjar lida mot sitt slut och jag tänkte sammanfatta året med några länkar med årets populäraste inlägg. Mycket av det jag publicerar hamnar enbart på  Bind är en mjukvara som ser till att stora delar av internet fungerar. För majoriteten av alla namnservrar använder mjukvaran till att möjliggöra DNS.

Bind är en mjukvara som ser till att stora delar av internet fungerar. För majoriteten av alla namnservrar använder mjukvaran till att möjliggöra DNS.