Vi spår Kryptotrender 2015

Vad händer inom krypteringsvärlden? Vad är nytt och vad är på gång? Generellt kan man säga att anonymitet och personlig integritet är otroligt populärt och då söker sig många per automatik till olika mjukvaror som är starkt beroende av kryptering på ett eller annat sätt. Faktum är att det finns väldigt få mjukvaror som inte innehåller någon slags kryptografi.

Kryptotrender 2015

Nedan finner du sådant som jag ser i spåkulan som kommer att inträffa under nästkommande år:

- Fler publika granskningar liknande Open Crypto Audit Project

- Minst en sårbarhet kommer att uppdagas i en TLS-implementation

- Utbredningen av Off-the-Record (OTR) meddelandeappar kommer att fortgå

- Google kommer att ansluta till Tor

- Fler butiker och handlare kommer att ta emot kryptovalutan Bitcoin (taxibolaget Uber?, Klarna)

- Skadlig kod blir bättre på att använda kryptering, tyvärr. I form av obfuskering som Gauss-payload och ransomware där dina filer krypteras och hålls som gisslan

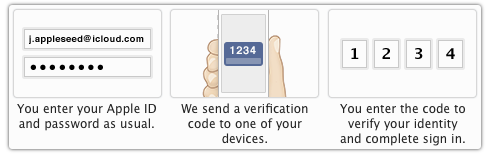

- Fler företag väljer att göra kryptering som standard såsom Apple och dess hårddiskkryptering. Seamless (sömlös?) är ett bra ord

Vad tror du? Kommer Bitcoin att floppa, Tor att upphöra? Lämna gärna en kommentar om just dina spådomar inför framtiden.

Följ Kryptera.se i sociala medier på Facebook eller Twitter.

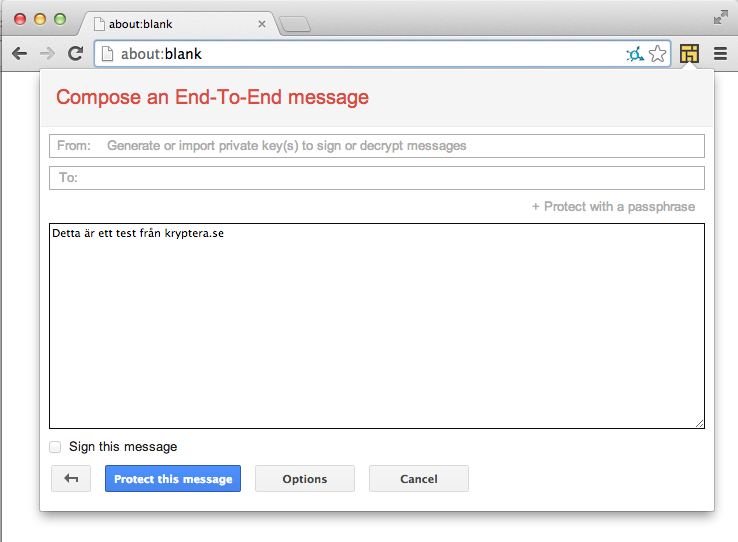

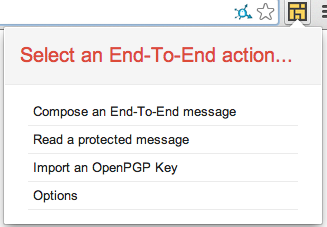

Google har nu lanserat ett Chrome-plugin som möjliggör PGP-kryptering direkt i webbläsaren med hjälp av OpenPGP. Pluginet går under namnet End-to-End och medger kryptering hela vägen från webbläsaren till slutdestinationen. Observera att det ännu bara är en alfaversion.

Google har nu lanserat ett Chrome-plugin som möjliggör PGP-kryptering direkt i webbläsaren med hjälp av OpenPGP. Pluginet går under namnet End-to-End och medger kryptering hela vägen från webbläsaren till slutdestinationen. Observera att det ännu bara är en alfaversion.

Tavis Ormandy som jobbar på Google med säkerhet har identifierat en allvarlig säkerhetsbrist i OpenSSL-funktionen asn1_d2i_read_bio. Som funktionsnamnet antyder så används den för läsning av ASN1-information, och inte konstigt att sårbarheter identifieras i denna typ av funktioner då

Tavis Ormandy som jobbar på Google med säkerhet har identifierat en allvarlig säkerhetsbrist i OpenSSL-funktionen asn1_d2i_read_bio. Som funktionsnamnet antyder så används den för läsning av ASN1-information, och inte konstigt att sårbarheter identifieras i denna typ av funktioner då