GNU Nettle

Förra året så fick Niels Möller på South Pole AB pengar från Internetfonden för att anpassa krypteringsbiblioteket GNU Nettle för inbyggda system.

Målet med projektet var att göra kryptering med hjälp av GNU Nettle mer effektivt för inbyggda system och mobila enheter (framförallt ARM-processorer). De två konkreta delmålen för projektet är:

- Att implementera digitala signaturer baserade på elliptiska kurvor (ECC). Jämfört med traditionella digitala signaturer med RSA, så ger elliptiska kurvor motsvarande säkerhet med betydligt mindre processortid. Även minnesåtgång, både för själva beräkningen, och för nycklar och signaturer, är betydligt mindre.

- Att optimera andra viktiga kryptografiska byggstenar, som krypteringsalgoritmen AES och hashfunktionerna SHA1 och SHA256, för ARM-arkitekturen.

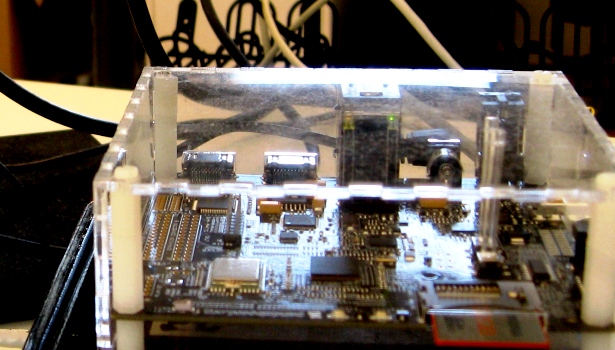

Plattformen för testar var en en Pandaboard med en 1 GHz ARM Cortex-A9, och operativsystemet Debian GNU/Linux.

Här kan du ladda hem slutrapporten: Slutrapport-GnuNettle-Moller.pdf eller läs mer på Internetfonden.se.

Har du ett projekt som söker finansiering? Kanske inom krypteringsområdet? Varför inte söka pengar från Internetfonden. Sista ansökningsdag är 11:de September 2013.

Microsoft meddelade för ett tag sedan att man avser att stärka krypteringen i Windows under perioden 2012-2013 och nedan kan du se några av förbättringarna som håller på att införas.

Microsoft meddelade för ett tag sedan att man avser att stärka krypteringen i Windows under perioden 2012-2013 och nedan kan du se några av förbättringarna som håller på att införas. Myndigheten för samhällsskydd och beredskap (MSB) har idag släppt en rapport vid namn Trendrapport – samhällets informationssäkerhet 2012. Rapporten är övergripande och omfattande och tar upp ett antal större händelser som inträffat under de senare åren såsom Anonymous, Stuxnet, E-legitimation och sociala medier.

Myndigheten för samhällsskydd och beredskap (MSB) har idag släppt en rapport vid namn Trendrapport – samhällets informationssäkerhet 2012. Rapporten är övergripande och omfattande och tar upp ett antal större händelser som inträffat under de senare åren såsom Anonymous, Stuxnet, E-legitimation och sociala medier.