🐈 Flertalet nya hashcat-releaser

Det populära lösenordsknäckarverktyget hashcat version 7.0.0 släpptes nyligen efter mer än två års utveckling och över 900 000 rader med kodändringar. Versionen introducerade även Assimilation Bridge, som möjliggör att hashcat kan använda externa beräkningsresurser såsom CPU, FPGA och tolkningsmiljöer direkt i hash‑pipeline. Även Python Bridge, som tillåter implementation av hashmatchningslogik i Python utan behov av omkompilering. Och detta utan att kompilera med stöd för multitrådning. En ny regelmotor Virtual Backend Devices möjliggör att en fysisk GPU kan delas upp i flera logiska enheter för bättre parallell exekvering. Detta släpp införde även automatisk hashmod-detektion så att flaggan -m kan utelämnas eller alternativt –identify kan användas. Mycket efterlängtad funktion som funnits i exmepelvis John the Ripper sedan urminnes tider.

Algoritmsupporten utökades med 58 nya specifika hash-typer (bland annat Argon2, MetaMask, LUKS2, OpenSSH, GPG) men även 20 st extraheringsverktyg för format som APFS, VirtualBox, BitLocker och wallet-format. Prestandan förbättrades genom en ny autotuner och bättre minneshantering, varigenom tidigare 4 GB-gräns togs bort och effektivare utnyttjande över flera enheter blev möjligt. Specifika hash-modar visade stora förbättringar: scrypt upp till +320 %, NetNTLMv2 på Intel +223 %, och RAR3 +54 %.

Backend-stöd förbättrades också: AMD HIP prioriteras numera över OpenCL, och macOS-användare får native Metal-stöd med full Apple Silicon-kompatibilitet och stora hastighetsförbättringar. För utvecklare tillkom förbättrad diagnostik, bättre testtäckning, regelmotorförbättringar och JSON-utdata.

Två veckor senare släpptes version 7.1.0 en mindre men viktig uppdatering med bl.a. nya algoritmer (se nedan).

Lista med algoritmer som finns med i version 7.1.0:

- AS/400 DES

- AS/400 SSHA1

- Blockchain, My Wallet, Legacy Wallets

- Cisco-ISE Hashed Password (SHA256)

- LUKS2 (Argon2i KDF type)

- KeePass (KDBX v4)

- SAP CODVN H (PWDSALTEDHASH) isSHA512

- sm3crypt $sm3$, SM3 (Unix)

- BLAKE2b-256

- BLAKE2b-256($pass.$salt)

- BLAKE2b-256($salt.$pass)

- MD6 (256)

- sha224($pass.$salt)

- sha224($salt.$pass)

- sha224(sha1($pass))

- sha224(sha224($pass))

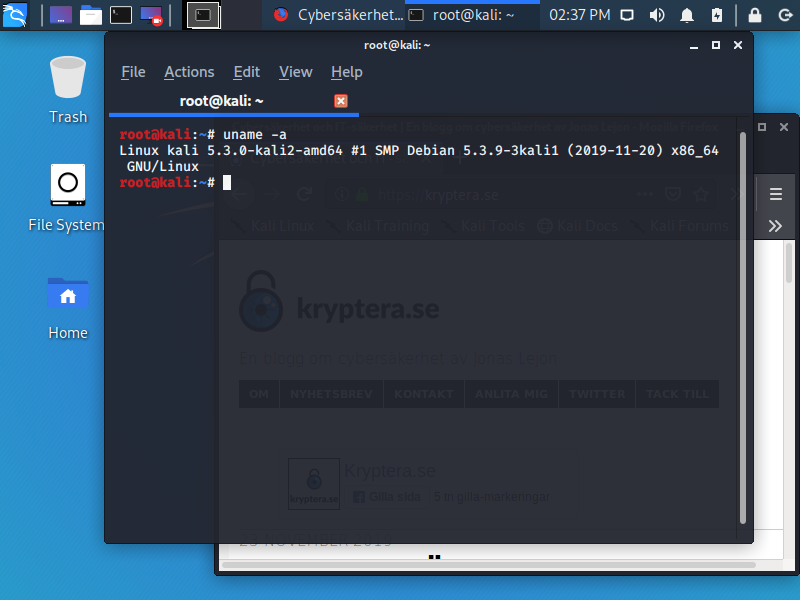

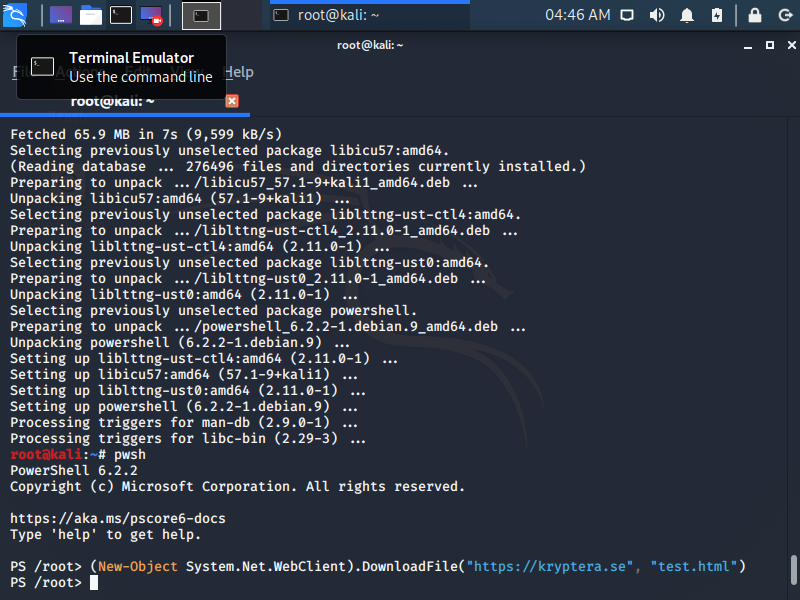

Exempel på när hashcat körs i en docker-container:

$ docker run --rm --gpus=all -it hashcat bash

root@d1d5c5b61432:~/hashcat# ./hashcat.bin -I

hashcat (v7.1.0) starting in backend information mode

CUDA Info:

==========

CUDA.Version.: 12.9

Backend Device ID #01

Name...........: NVIDIA GeForce RTX 4090

Processor(s)...: 128

Preferred.Thrd.: 32

Clock..........: 2565

Memory.Total...: 24080 MB

Memory.Free....: 23664 MB

Memory.Unified.: 0

Local.Memory...: 99 KB

PCI.Addr.BDFe..: 0000:01:00.0I förrgår släpptes även en hotfix som fick version 7.1.1 som åtgärdar ett problem med LUKS2 och KeePass (KDBX4).

stdio – Grundläggande systemanrop (syscalls) tillåts. Såsom close, dup, mmap, pipe osv.

stdio – Grundläggande systemanrop (syscalls) tillåts. Såsom close, dup, mmap, pipe osv.