En sökfråga som dyker upp då och då dyker upp här på Kryptera.se är GDPR och kryptering. Så varför inte ta tag i detta och ställa några frågor till Jonatan Seeskari som är specialist på GDPR och jobbar på Advokatfirman Lindahl.

Jonatan skriver följande gällande GDPR och kryptering:

Jonatan skriver följande gällande GDPR och kryptering:

”GDPR ställer inte absoluta krav på kryptering av personuppgifter. Det nya regelverket innehåller dock omfattande krav på säkerheten i samband med behandling av personuppgifter, särskilt när det kommer till känsliga uppgifter (t.ex. hälsa).

Som du kanske känner till så finns det också nya koncept kring ”inbyggt dataskydd” och ”dataskydd som standard”. I grunden kan kryptering användas som ett verktyg av flera tillgängliga för att uppnå kraven på sådana tekniska och organisatoriska åtgärder som säkerställer en säkerhetsnivå som är lämplig i förhållande till risken med behandlingen av personuppgifterna.

Krypterade personuppgifter kan även underlätta hanteringen av incidentrapportering och behandling av personuppgifter för nya ändamål i och med att GDPR innehåller vissa undantag för dessa situationer – under förutsättning att personuppgifterna är krypterade.”

Tittar vi vidare förordningstexten för dataskyddsförordningen så förekommer ordet ”kryptering” tre gånger:

Artikel 6

Laglig behandling av personuppgifter

”Förekomsten av lämpliga skyddsåtgärder, vilket kan inbegripa kryptering eller pseudonymisering.”

Avsnitt 2 – Säkerhet för personuppgifter

Artikel 32

Säkerhet i samband med behandlingen

”a) pseudonymisering och kryptering av personuppgifter,”

Artikel 34

Information till den registrerade om en personuppgiftsincident

”a) Den personuppgiftsansvarige har genomfört lämpliga tekniska och organisatoriska skyddsåtgärder och dessa åtgärder tillämpats på de personuppgifter som påverkades av personuppgiftsincidenten, i synnerhet sådana som ska göra uppgifterna oläsbara för alla personer som inte är behöriga att få tillgång till personuppgifterna, såsom kryptering.”

OpenVPN har utsatts för ett antal olika oberoende granskningar och jag har skrivit om några av dessa. Nu har även en person vid namn Guido Vranken fuzzat OpenVPN och identifierat en hel del bunt med säkerhetsbuggar.

OpenVPN har utsatts för ett antal olika oberoende granskningar och jag har skrivit om några av dessa. Nu har även en person vid namn Guido Vranken fuzzat OpenVPN och identifierat en hel del bunt med säkerhetsbuggar.

Jonatan skriver följande gällande GDPR och kryptering:

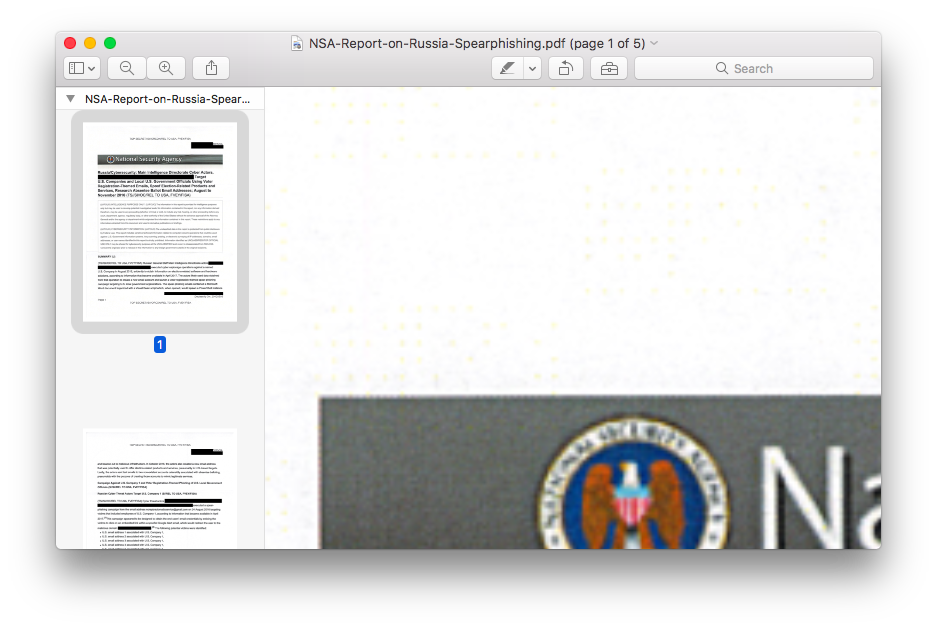

Jonatan skriver följande gällande GDPR och kryptering: Tidningen The Intercept publicerade igår en NSA-rapport med klassificeringen TOP SECRET. Rapporten är på fem sidor och beskriver de cyberattacker som ryssland utförde mot USA i samband med valet förra året.

Tidningen The Intercept publicerade igår en NSA-rapport med klassificeringen TOP SECRET. Rapporten är på fem sidor och beskriver de cyberattacker som ryssland utförde mot USA i samband med valet förra året.

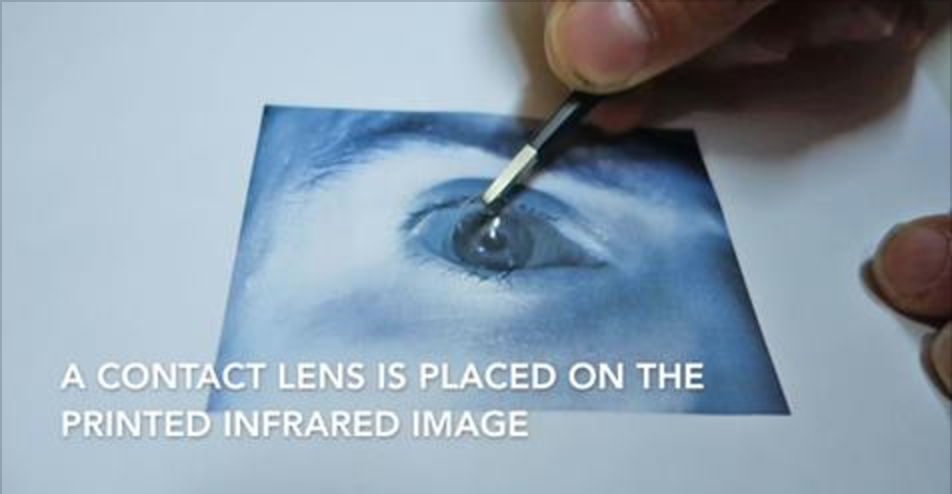

Den beryktade tyska hackergruppen Chaos Computer Club (CCC) som grundades 1981 i Berlin har nu lyckats att kringgå Samsung Galaxys S8 iris-kontroll.

Den beryktade tyska hackergruppen Chaos Computer Club (CCC) som grundades 1981 i Berlin har nu lyckats att kringgå Samsung Galaxys S8 iris-kontroll.