För några år sedan släpptes nationella handlingsplanen för samhällets informationssäkerhet av Samverkansgruppen för informationssäkerhet

(SAMFI), det vill säga Försvarets materielverk (FMV), Försvarets radioanstalt (FRA), Försvarsmakten, Post- och telestyrelsen (PTS) samt Säkerhetspolisen/Rikskriminalpolisen.

Syftet med handlingsplanen är att genomföra central aktiviteter för att öka samhällets informationssäkerhet och att ge stöd till viktiga samhällsaktörer ‒ myndigheter, landsting och kommuner men också privata leverantörer av nät- och driftstjänster ‒ för att de ska kunna förbättra sin informationssäkerhet. Jag kan glädjande konstatera att de flesta åtgärder nu är genomförda, vilket känns bra inför den avslutande delen av arbetet som sker under nästa år, säger Richard Oehme, chef för verksamheten för samhällets informations- och cybersäkerhet, MSB.

Planen innehöll ett trettiotal olika förslag på åtgärder för att höja den nationella informationssäkerheten och några av förslagen är:

- Utveckla ett kryptogranskningsregelverk för kommersiella produkter

- Ökad säkerhet i industriella informations- och styrsystem (SCADA)

- Fortsätta utveckla stöd för offentliga och privata organisationers

informationssäkerhetsarbete

- Utlysning av ramforskningsprogram kring informationssäkerhet

- Utreda samhällets utbildnings- och kompetensbehov inom informationssäkerhetsområdet

- Ökad samverkan för att förebygga och hantera allvarliga it-incidenter

- Planera, genomföra och utvärdera informationssäkerhetsövningar

- Förebyggande åtgärder för att öka säkerheten i de elektroniska kommunikationerna

Som ett resultat av ovan förslag är ett framtagande av ett krypto för skyddsvärda uppgifter (KSU) samt SGSI som är Swedish Government Secure Intranet. Delvis saxat från rapporten som släpptes idag (hittas längst ner):

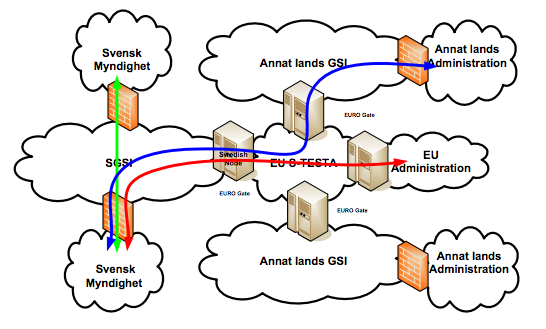

Swedish Government Secure Intranet (SGSI)

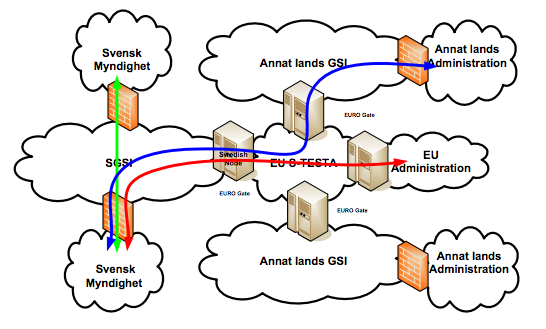

Swedish Government Secure Intranet (SGSI) är ett kommunikationsnätverk som ger säker kommunikation mellan myndigheter i Sverige och i Europa. SGSI är skilt från internet och trafiken är krypterad, samt att SGSI är utformat för att klara höga krav på tillgänglighet och driftsäkerhet.

Myndigheter som vill kommunicera med EU-administrationen eller med en annan medlemsstat genom sTESTA (secure Trans European Services for Telematics between Administrations, vilket är ett säkert nät mellan EU:s medlemsstater och EU:s olika organ) måste vara anslutna till SGSI. SGSI är Sveriges enda nätverk med koppling till sTESTA och uppfyller EU-rådets och Kommissionens föreskrifter för hantering av (klassificerad?) information.

Inom Sverige använder myndigheter SGSI som ett säkert nätverk för utbyte av känslig information och minskar därmed risker kopplat till att skicka information över internet. SGSI används bland annat för att få åtkomst till olika databaser hos de olika anslutna myndigheterna och så finns en tjänst för videkonferens inom SGSI.

Nationellt evalueringslaboratorium

Rapporten berättar även att FMV håller på att upprätta ett nationellt evalueringslaboratorium för att analysera fysiska attacker mot information i datorutrustning. Även i arbetet med detta håller en rapport att färdigställas och FMV/CSEC har i samverkan med FRA och Försvarsmakten besökt

Rapporten berättar även att FMV håller på att upprätta ett nationellt evalueringslaboratorium för att analysera fysiska attacker mot information i datorutrustning. Även i arbetet med detta håller en rapport att färdigställas och FMV/CSEC har i samverkan med FRA och Försvarsmakten besökt

Ångström Microstructure Laboratory vid Uppsala universitet.

Rapporten, när den blir klar under Q1 kommer den att innehålla:

- Exempel på scenario där fysiska attacker genomförs

- Exempel på hur attacker genomförs.

- Exempel på olika former av skydd mot fysiska attacker.

- Verktyg som används för att genomföra attacker

- Internationellt arbete inom området

- Samverkan inom Europa för att certifiera produkter, SOGIS-MRA

- Krav på en certifieringsordning för hårdvaruevaluering

- Krav evalueringslaboratorium, inklusive personal, utrustning, utbildning, lokaler, datorutrustning och nätverk

- Möjlig väg för att etablera en certifieringsordning för hårdvaruevaluering

Tekniska detekterings- och varningssystem (TDV)

FRA fick i november 2011 ett regeringsuppdrag att ta fram en pilotversion av TDV som har testats hos en myndighet (regeringsuppdraget redovisades i december 2012). TDV är tänkt som ett extra skydd för de skyddsvärda funktionerna i samhället.

FRA fick i november 2011 ett regeringsuppdrag att ta fram en pilotversion av TDV som har testats hos en myndighet (regeringsuppdraget redovisades i december 2012). TDV är tänkt som ett extra skydd för de skyddsvärda funktionerna i samhället.

Myndigheten anger att det som är avgörande för systemets funktion är de kvalificerade detekteringsverktyg och signaturer som används för att upptäcka IT-angreppen. Signaturerna skapas med hjälp av kunskap från FRA:s uppdrag både på informationssäkerhets- och signalspaningsområdet.

Pilotprojektet har visat att systemet fungerar genom att avancerad skadlig kod som sannolikt härrör sig från kvalificerade angripare har upptäckts.

Statusrapporten

Här kan du ladda hem rapporten från SAMFI-myndigheterna om samhällets informationssäkerhet (PDF) som släpptes idag:

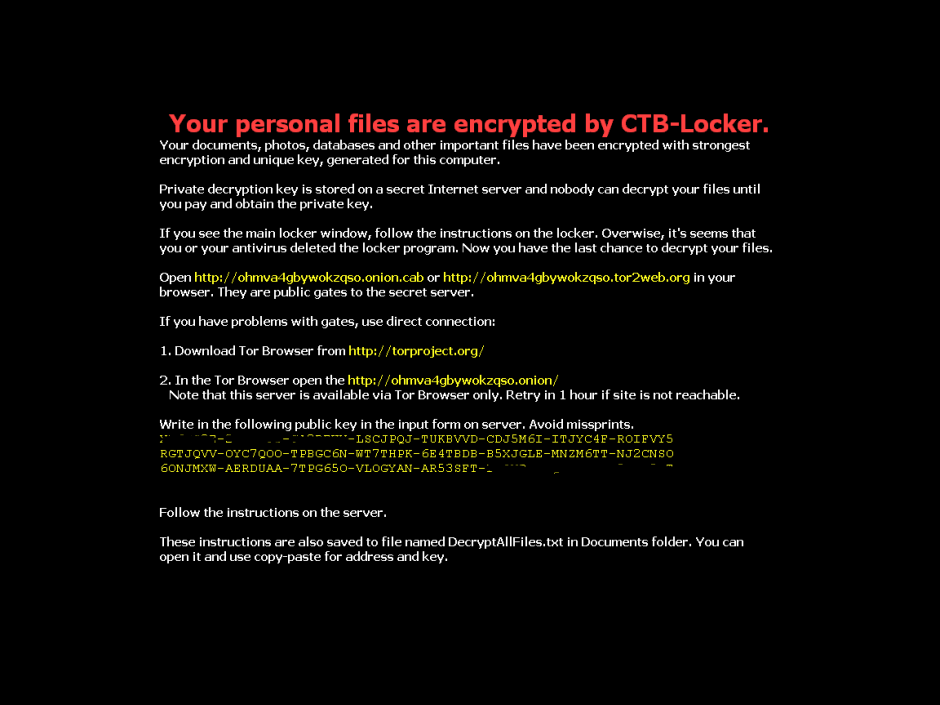

Bästa sättet att skydda sig mot denna typ av skadlig kod är att se till att det finns backup men även i fallet med Skolverket så tar det tid att återställa många filer.

Bästa sättet att skydda sig mot denna typ av skadlig kod är att se till att det finns backup men även i fallet med Skolverket så tar det tid att återställa många filer.

Lösenordsknäckarverktyget John the Ripper (jtr) finns nu ute i en ny version med massor av intressanta nyheter. Att denna version har jumbo i namnet antyder att det är bidrag från användare som finnes med (community edition).

Lösenordsknäckarverktyget John the Ripper (jtr) finns nu ute i en ny version med massor av intressanta nyheter. Att denna version har jumbo i namnet antyder att det är bidrag från användare som finnes med (community edition).

FRA fick i november 2011 ett regeringsuppdrag att ta fram en pilotversion av TDV som har testats hos en myndighet (regeringsuppdraget redovisades i december 2012). TDV är tänkt som ett extra skydd för de skyddsvärda funktionerna i samhället.

FRA fick i november 2011 ett regeringsuppdrag att ta fram en pilotversion av TDV som har testats hos en myndighet (regeringsuppdraget redovisades i december 2012). TDV är tänkt som ett extra skydd för de skyddsvärda funktionerna i samhället.