Cyberförsvarsdagen 2020 förmiddag

Detta är en sammanfattning av förmiddagens pass under Cyberförsvarsdagen 2020. Du kan läsa om eftermiddagen här

Inledning

Dagen började med att två generaldirektörer, en generalsekreterare och chefen för Försvarsmaktens LEDS CIO pratade om vad som är normalläge och vad som är gråzon.

Enligt FRA så befinner vi redan i en gråzon och detta ser FRA genom sin signalspaning såsom TDV-systemet. Angriparna är ute efter våra innovationer och konkurrenskraft instämmer Robert Limmergård.

De stora resurserna har statsunderstödda aktörer men enskilda små hacker-aktörer

Cybersäkerhetscentrets viktigaste uppgift enligt paneldeltagarna:

- Björn Lyrrvall – Genom samverkan kan vi bättre skydda våra system

- Dan Eliasson – Vi jobbar nära med andra myndigheterna och poolar våra resurser och får då bättre detekteringsförmåga

- Robert Limmergård – Viktigt att vi inte häller ner informationen i ett stort svart hål.

- Lennart Kvannbäcken – Viktigt att det finns personal i form av kött och blod och att samverkan blir mer än bara papper.

Annika Avén frågar panelen om bra exempel på samverkan mellan myndigheter och civila samhällen. Några exempel på bra samverkan som lyfts upp är FIDI-grupperningarna, arbetet via DIGG samt att bara denna dag är ett bra exempel. NSIT lyfts också upp som en bra gruppering, mycket av infrastrukturen ägs av den privata sidan.

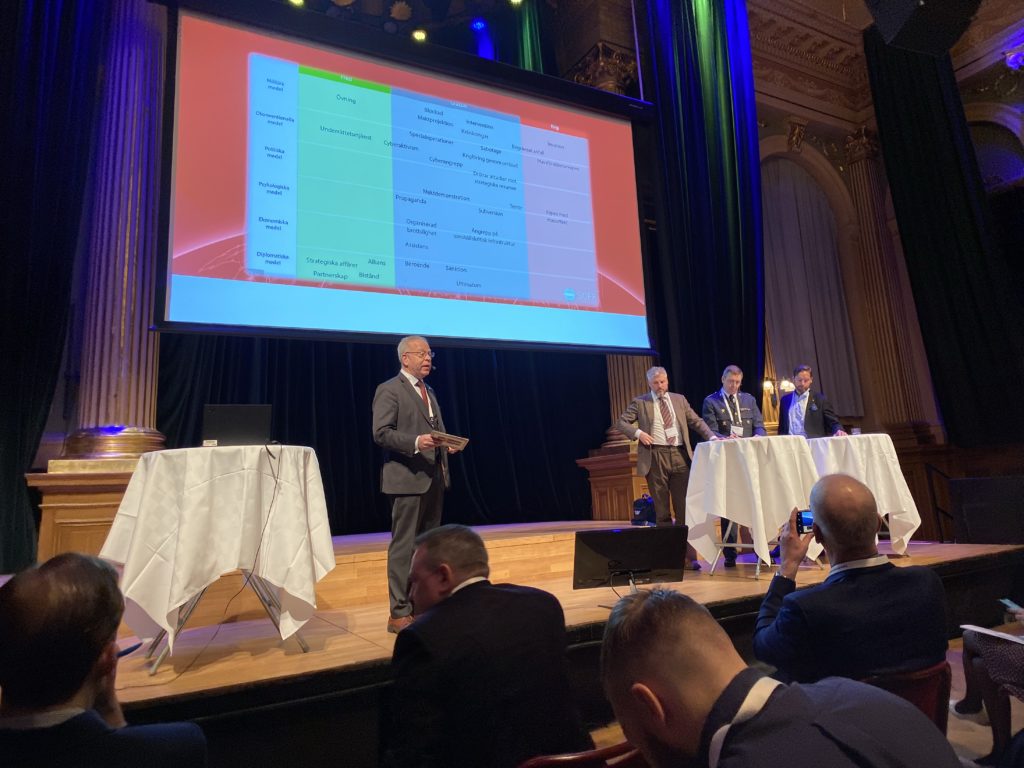

Paneldebatt: Hotbild – Ansvar – Övningar

Moderator Martin Waern, Scandinavian Risk Solutions (SRS)

Lägesbild och hotbild

Inledningstal inför passet är Jan Berg som är chef för TDV på FRA berättar om hur hotbilden förändrats på 20 år samt att det finns runt hundratalet aktörer i dagsläget.

Hur mycket resurser behövs det för att bedriva denna typ av cyberattacker? Det finns otroligt många verktyg som open-source men även kommersiella verktyg.

Vad är det för aktörer som håller på med datorintrång? Grupperingar som är löst eller hårt knutna till olika stater, drivs av ekonomiska och politiska motiv. Agendan spelgas i den underrättelseinhämtning som genomförs.

Intressant kreativt scenario som Jan tar upp är intrånget mot den svenska dopingorganisationen. Man såg det nästan komma eftersom samma aktör troligtvis genomfört attacker mot WADA, World Anti-Doping Agency.

CloudHopper (APT10) samt Operation Soft cell är två intressanta operationer som visar på när antagonister går på tjänsteleverantörer.

Det tar i snitt 200 dagar innan ett intrång upptäcks, vad får det för konsekvenser för Er frågar sig Jan Berg på FRA. Ha ett långsiktigt arbete för det har aktörerna.

Panelsamtal: Signalskydd och hotbilden – är vi på rätt väg?

Panelen består av följande personer:

- Jan Berg, FRA

- Jens Bohlin, Tutus

- Roger Forsberg, MSB

- Peter Eidegren, Försvarsmakten

Många affärsdrivna verksamheter tänker inte först och främst på hotbilden när man försöker vara kreativa.

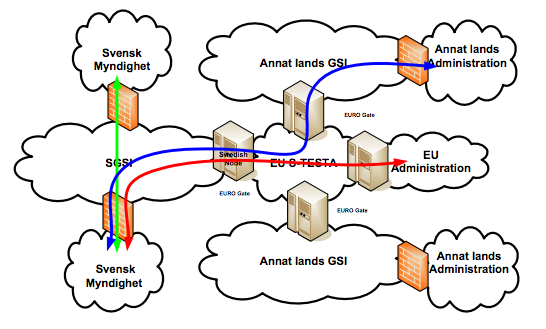

Nya signalskyddsföreskrifter finns nu på plats och har tidigare bara gällt för myndigheter. Andra verksamheter har tidigare använt signalskydd men inte varit reglerade av föreskrifterna. Men nuförtiden omfattar instruktioner och föreskrifter många fler organisationer.

Det finns bra och tydliga rutiner för Sveriges signalskydd, och det skapar förtroende berättar Peter Eidegren. Vad som också är nytt är att MSB som tidigare haft ansvaret för tilldelning av signalskydd så erbjuds nuförtiden enbart nyttjanderätt (en typ av lån).

Roger Forsberg berättar att MSB har möjlighet att besluta vilka som har tillåtelse att nyttja signalskydd. Man tecknar då en överenskommelse med MSB, signalskydd är av Svenskt nationellt säkerhetsintresse.

Man har även en plan framöver och anskaffar system samt försöker lägga dem på hyllan, men ibland kan de ta upp till ett år att få kryptosystem.

Jens Bohlin berättar om industrins utmaningar med att ta fram kryptosystem. Det är viktigt att jobba agilt och parallellt så inte utvärderingen av kryptosystem tar för lång tid och systemen är föråldrade när de väl kommer ut.

Behövs det verkligen fyra myndigheter som är ansvariga för krypto i Sverige frågar sig Martin? Det finns givetvis effektivitetsvinster säger Jens.

Roger avlutar paneldebatten och berättar om att dagens kryptosystem kan lösa många av organisationernas behov upp till nivå kvalificerat hemlig. Det gäller att vara kreativ och mycket går att köra över IP såsom IP-telefoni samt video.

Panelsamtal: Hur håller vi igång vårt fungerande samhälle?

Moderator: Torsten Bernström, CGI

Panelen består av följande deltagare:

- Överste Patrik Ahlgren, Försvarsmakten

- Mattias Wallén, SRS

- Martin Allard, 4C Strategies

Martin berättar angriparen angriper oss där vi är som svagast och tar upp fel faktorer för fungerande försvar:

- Försvarsmakt

- Förtroende

- Försörjningsberedskap

- Fortifikation

- Förfogande

När man arbetar med en utredning så har man ett direktiv att utgå ifrån. Och vill man annat får man prata med departementet.

Patrik berättar om vad en kvalificerad aktör kan ställa till med i samhället och att det inte går att åstadkomma 100%-ig säkerhet. Man måste räkna med bortfall. Ett exempel är att det måste finnas alternativa metoder för betalningar.

Alla i Sverige har ett ansvar att bidra till försvarsviljan anser Patrik. Ett robust samhälle går inte att bygga med den moderna tekniken, det är en utopi.

Svagheterna finns inte alltid där man tror och det ser ut som en lasagne och inte som stuprör säger Mattias. Lyfter upp dolda beroenden såsom OpenSSL samt sårbarheten Heartbleed.

En bra grundsäkerhet är att tjänsteleverantörerna klarar av de kända säkerhetshoten berättar Patrik.

Finns det en idé om K-företag 2.0, frågar moderatorn Torsten till Martin. Det finns flera skäl till att den inte går att införa systemet såsom upphandlingsregler. Regler runt konkurrens och EU är några delar som gör det svårare. Vilka företag ska omfattas om krigsplaceringar frågar Martin publiken.

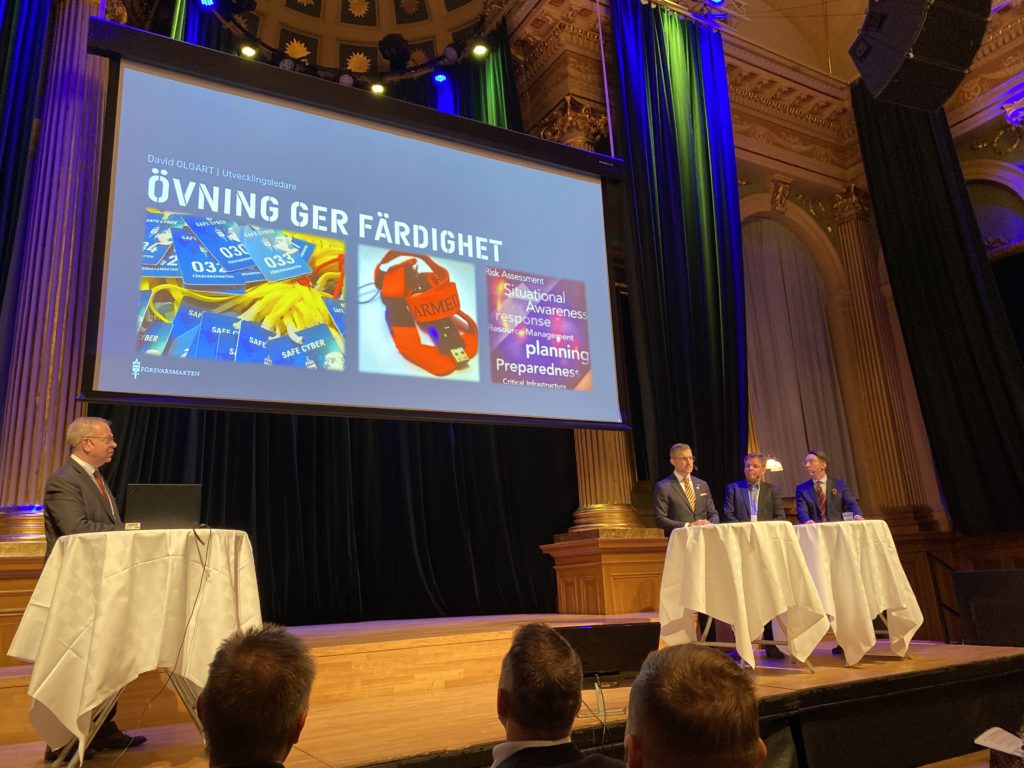

Gemensamma privat-offentliga övningar för ett stärkt cyberförsvar

Moderator: Torsten Bernström, CGI

Paneldeltagare:

- David Olgart, Försvarsmakten

- Erik Biverot, lagledare LockedShields

- Daniel Vikström, Afry

David börjar med att berätta om övningen SafeCyber och Försvarsmaktens beroenden av olika företag och organisationer. Övning leder till att stärker cyberförsvarsförmågan.

- Teknisk incidenthantering och rapportering. Kopplade mot diskussionsövningen

- Riskhantering och beslutsfattande

- Genomförde forskning. Hur genomför man effektivt incidenthantering?

- Forskning på lägesuppfattning.

De mjuka delarna var också viktiga och att folk lärde känna varandra och den viktigaste erfarenheten var att fler ville köra övningar.

Erik berättar om CCDCOE och övningen Locked Shields samt att det var 23 tävlande lag från olika nationer.

Sverige hamnade på tredje plats under 2019 och det är otroligt bra då enbart Tjeckien och Frankrike hamnade före. Hela miljön är öppen och inget hemligt hanteras.

Hur organiserar sig ett tillfälligt sammansatt team är intressant forskning nämner Daniel och något som Gazmend Huskaj forskar på.

Moderatorn Torsten frågar panelen hur kunskapen sprids från övningar: David tipsar om FOI:s rapport som går igenom samt nämner MSB:s handbok för övningar.

Man måste vara ödmjuk säger Erik och detta är en kompetensdriven faktor, mycket hänger på vilka individer vi får tag på. Informella kunskapsöverföringen är också viktig säger Erik.

Nationellt Cybersäkerhetscenter – Storbritannien

Moderator: Richard Oehme, Knowit

En talare från brittiska UK Nation Cyber Security Center, NCSC berättar om Storbritanniens satsning och vad de har lärt sig om de senaste tre åren.

De försöker göra det enklare för företag och privatpersoner att använda Internet säkert. De försöker också bli mer transparenta och är en del av GCHQ, FRA:s motsvarighet i Storbritannien. Om en attack mot elnätet skulle inträffa så skulle det vara till NCSC som folk skulle vända sig till.

De har projekt just nu för att säkra upp smarta elnät och kritisk infrastruktur inom området smarta städer. Annat de har utgivit är en broschyr för småföretagare om cybersäkerhet.

En annan lyckad satsning som nämns är Exercise in a box som gör det enkelt för små företag och organisationer att öva. Allt är givetvis gratis som NCSC gör:

Exercise in a Box is an online tool from the NCSC which helps organisations test and practise their response to a cyber attack. It is completely free and you don’t have to be an expert to use it.

En av det mest intressanta sakerna jag tyckte hon nämnde var automatiskt nedtagning av phishing-webbsajter samt möjlighet att stoppa andra attacker automatiskt, går under namnet Active Cyber Defence (ACD).

Säker rekursiv DNS som de utvecklat tillsammans med civila sektorn som blockerar osäkra sajter (PDNS).

Ett tydligt mandat och en budget var två av framgångsfaktorerna för det brittiska cybersäkerhetscentret men även att de är samlokaliserade med GCHQ.

FRA fick i november 2011 ett regeringsuppdrag att ta fram en pilotversion av TDV som har testats hos en myndighet (regeringsuppdraget redovisades i december 2012). TDV är tänkt som ett extra skydd för de skyddsvärda funktionerna i samhället.

FRA fick i november 2011 ett regeringsuppdrag att ta fram en pilotversion av TDV som har testats hos en myndighet (regeringsuppdraget redovisades i december 2012). TDV är tänkt som ett extra skydd för de skyddsvärda funktionerna i samhället.